Suspicious movements

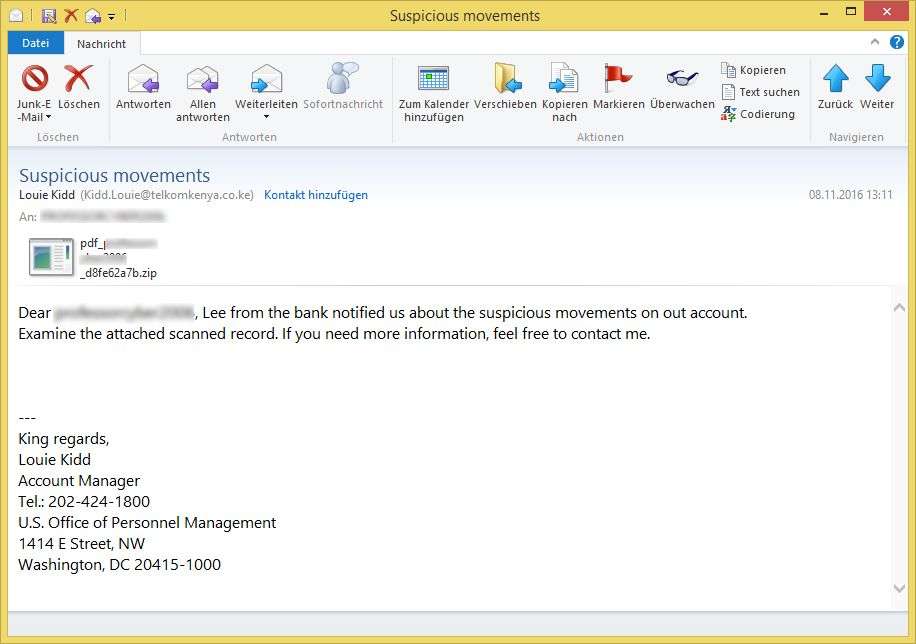

Am Dienstag, den 08. November 2016 wurde durch unbekannte Dritte die folgende E-Mail in englischer Sprache versendet:

Suspicious movements

Dear (Empfänger), Lee from the bank notified us about the suspicious movements on out account.

Examine the attached scanned record. If you need more information, feel free to contact me.—

King regards,

Louie Kidd

Account Manager

Tel.: 202-424-1800

U.S. Office of Personnel Management

1414 E Street, NW

Washington, DC 20415-1000

Die E-Mail kommt mit einem .zip-Archiv als Anlage wie z. B. „pdf_(Empfänger)_d8fe62a7b.zip“. Darin ist ein JavaScript enthalten, welches z. B. „NRV_5F5JI080_.js „lautet.

Das JavaScript würde von unterschiedlichen Domains eine Datei nachladen:

- assetcomputers.com.au/lkfpyww

- thisnspeel.com/04u77s

- acrilion.ru/84m9t

- odinmanto.com/0cz2zwz

- edrian.com/dfc33k67

Die nachgeladene Datei würde als .dll – Datei auf dem Computer abgespeicher und anschließen ausgeführt (z. B. als „ifsuw4w88.dll“). Es handelt sich dabei um den Verschlüsselungs- und Erpressungstrojaner „Locky“. Virustotal zeigt eine Erkennungsrate von 19/56.

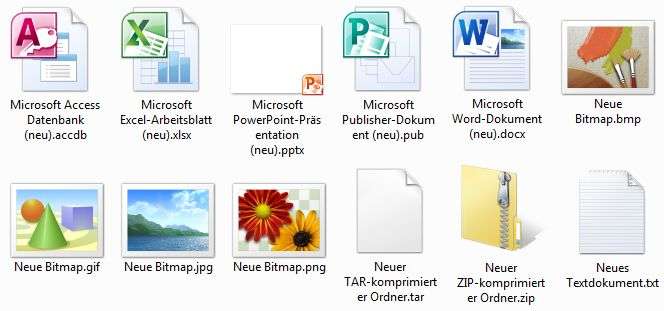

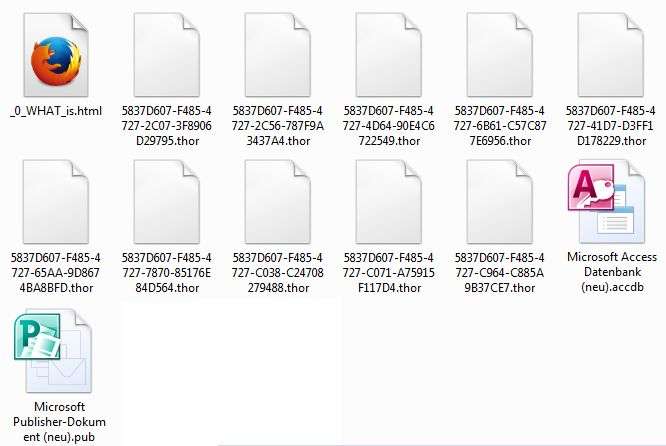

Bei der Verschlüsselung werden viele Dateien unlesbar gemacht und in .thor umbenannt.

Beispiel-Verzeichnis vor der Verschlüsselung

Beispiel-Verzeichnis nach der Verschlüsselung

5837D607-F485-4727-2C07-3F8906D29795.thor

5837D607-F485-4727-2C56-787F9A3437A4.thor

5837D607-F485-4727-4D64-90E4C6722549.thor

5837D607-F485-4727-6B61-C57C877E6956.thor…

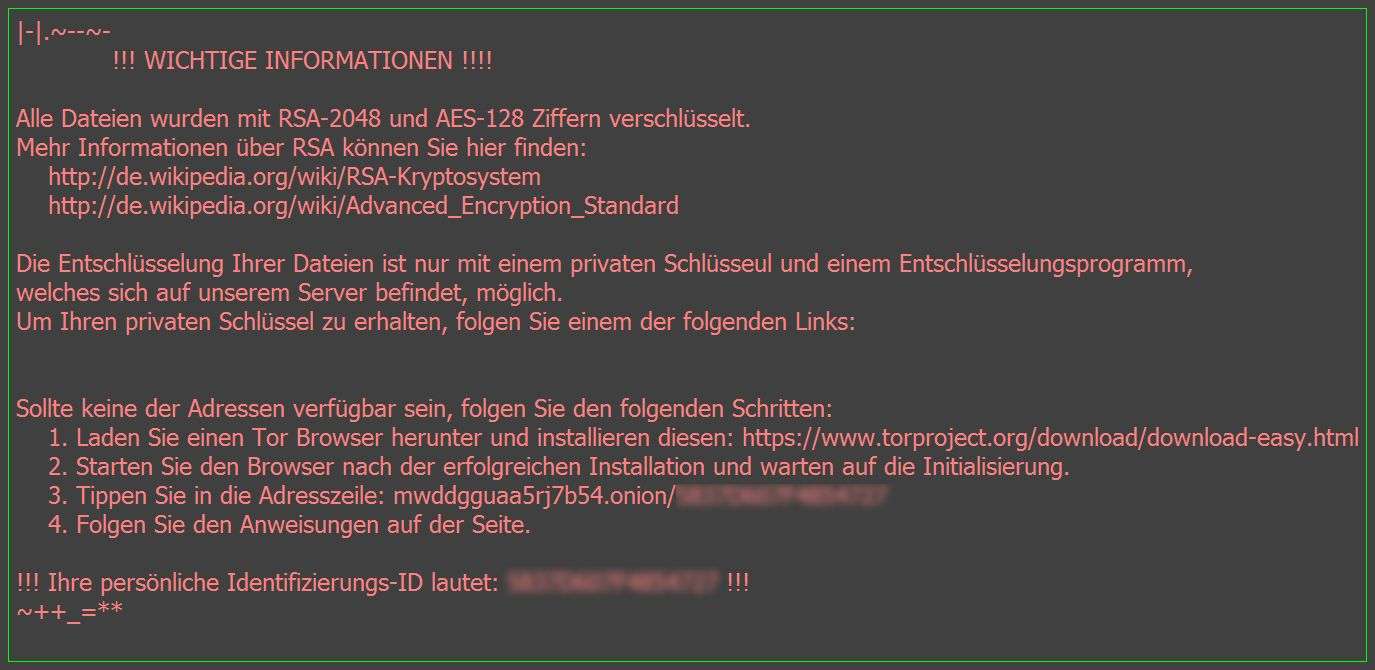

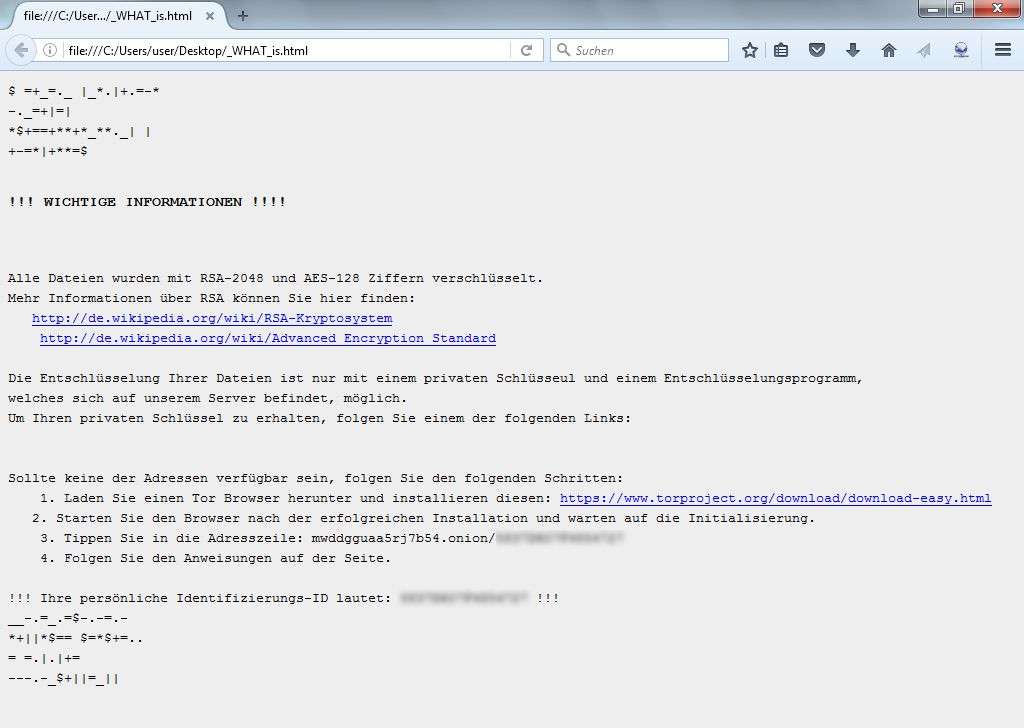

Auf dem Desktop werden zwei Dateien angelegt, die anschließend geöffnet werden: