Spam mailout (Ransomware Locky kommt mit der neuen Dateiendung „.aesir“)

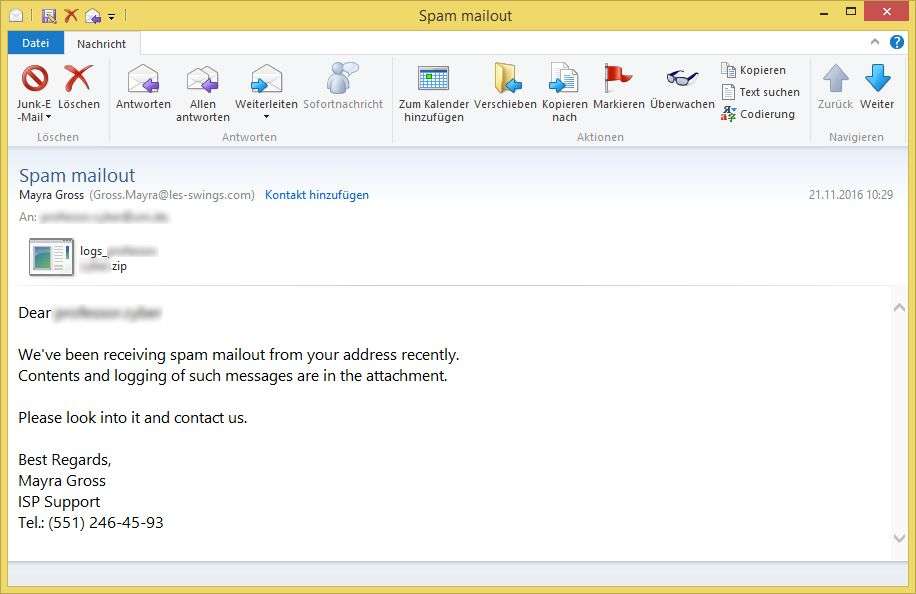

Achtung: Die folgende am Montag, den 21. November 2016 durch unbekannte Dritte in englischer Sprache versendete E-Mail lädt eine bösartige Software nach. Klicken Sie daher nicht auf die Anlage!

Betreff: Spam mailout

Dear (Empfänger)

We’ve been receiving spam mailout from your address recently.

Contents and logging of such messages are in the attachment.Please look into it and contact us.

Best Regards,

Mayra Gross

ISP Support

Tel.: (551) 246-45-93

Die englische E-Mail behauptet, von der eigenen E-Mail-Adresse sei SPAM versendet worden und dies sei in der Anlage protokolliert. Die Anlage kommt mit dem Namen „logs_(Empfängername).zip“ und bringt ein JavaScript mit, welches z. B. „8QI8D4L-YOH80HP8LKQ5.js“ lautet.

Außerdem ist in der E-Mail kein Firmenname, sondern nur „ISP Support“ (ISP steht hier vermutlich für Internet-Service-Provider).

Das JavaScript lädt von unterschiedlichen Domains eine Datei nach und führt diese aus. Klicken Sie deswegen nicht auf die Anlage! Es handelt sich um ein bösartiges Programm!

Von den Domains

- nuevarazajeans.com/0qdh4gi

- fodgeslade.com/oljtcw5p

- naschlouey.net/ykrsw

- POWER-LOGISTICS.NET/0ospd3pz5

- decorvise.es/0jt98stidf

wird eine Datei nachgeladen, die als .dll-Datei auf dem Computer abgelegt wird (z. B. „SOdeQohD7Bogd.dll“).

Dabei handelt es sich um den Verschlüsselungs- und Erpressungstrojaner „Locky“. Virustotal zeigt eine Erkennungsrate von 7/56.

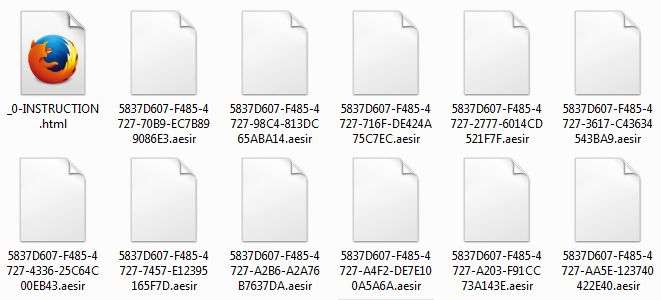

Zuletzt hat dieser Trojaner noch alle Dateien nach der Verschlüsselung in .thor umbekannt. Ab sofort scheint er die Endung geändert zu haben. Nun wurden alle Dateien in .aesir umbenannt:

_0-INSTRUCTION.html

5837D607-F485-4727-70B9-EC7B899086E3.aesir

5837D607-F485-4727-98C4-813DC65ABA14.aesir

5837D607-F485-4727-716F-DE424A75C7EC.aesir

5837D607-F485-4727-2777-6014CD521F7F.aesir…

Nachdem mit den bisherigen Endungen .odin und .thor eine Gottheit gemeint sein könnte, ist das auch bei .aesir denkbar.

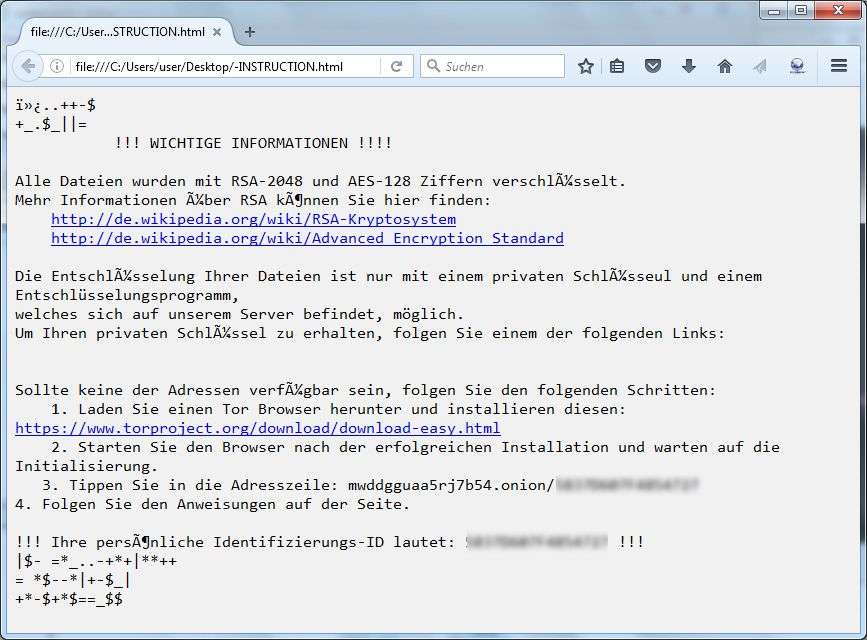

Auch neu ist, dass die beiden Dateien, die auf dem Desktop angelegt werden und sich nach der Verschlüsselung automatisch öffnen, nun „-INSTRUCTION.html“ und „-INSTRUCTION.bmp“ lauten (bisher „WHAT_is.html“ und „WHAT_is.bmp“).

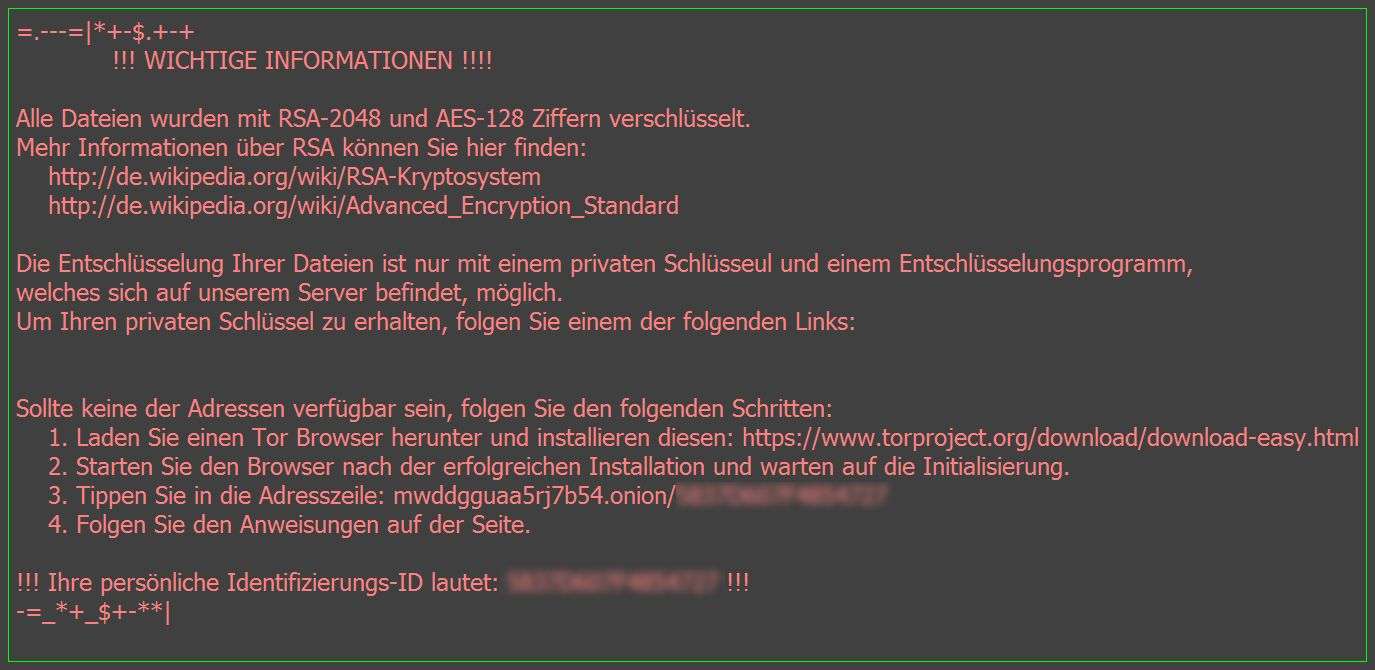

..++-$

+_.$_||=!!! WICHTIGE INFORMATIONEN !!!!

Alle Dateien wurden mit RSA-2048 und AES-128 Ziffern verschlüsselt.

Mehr Informationen über RSA können Sie hier finden:

http://de.wikipedia.org/wiki/RSA-Kryptosystem

http://de.wikipedia.org/wiki/Advanced_Encryption_StandardDie Entschlüsselung Ihrer Dateien ist nur mit einem privaten Schlüsseul und einem Entschlüsselungsprogramm, welches sich auf unserem Server befindet, möglich.

Um Ihren privaten Schlüssel zu erhalten, folgen Sie einem der folgenden Links:Sollte keine der Adressen verfügbar sein, folgen Sie den folgenden Schritten:

1. Laden Sie einen Tor Browser herunter und installieren diesen: https://www.torproject.org/download/download-easy.html

2. Starten Sie den Browser nach der erfolgreichen Installation und warten auf die Initialisierung.

3. Tippen Sie in die Adresszeile: mwddgguaa5rj7b54.onion/*****

4. Folgen Sie den Anweisungen auf der Seite.!!! Ihre persönliche Identifizierungs-ID lautet: ***** !!!

|$-

=*_..-+*+|**++=

*$–*|+-$_|

+*-$+*$==_$$

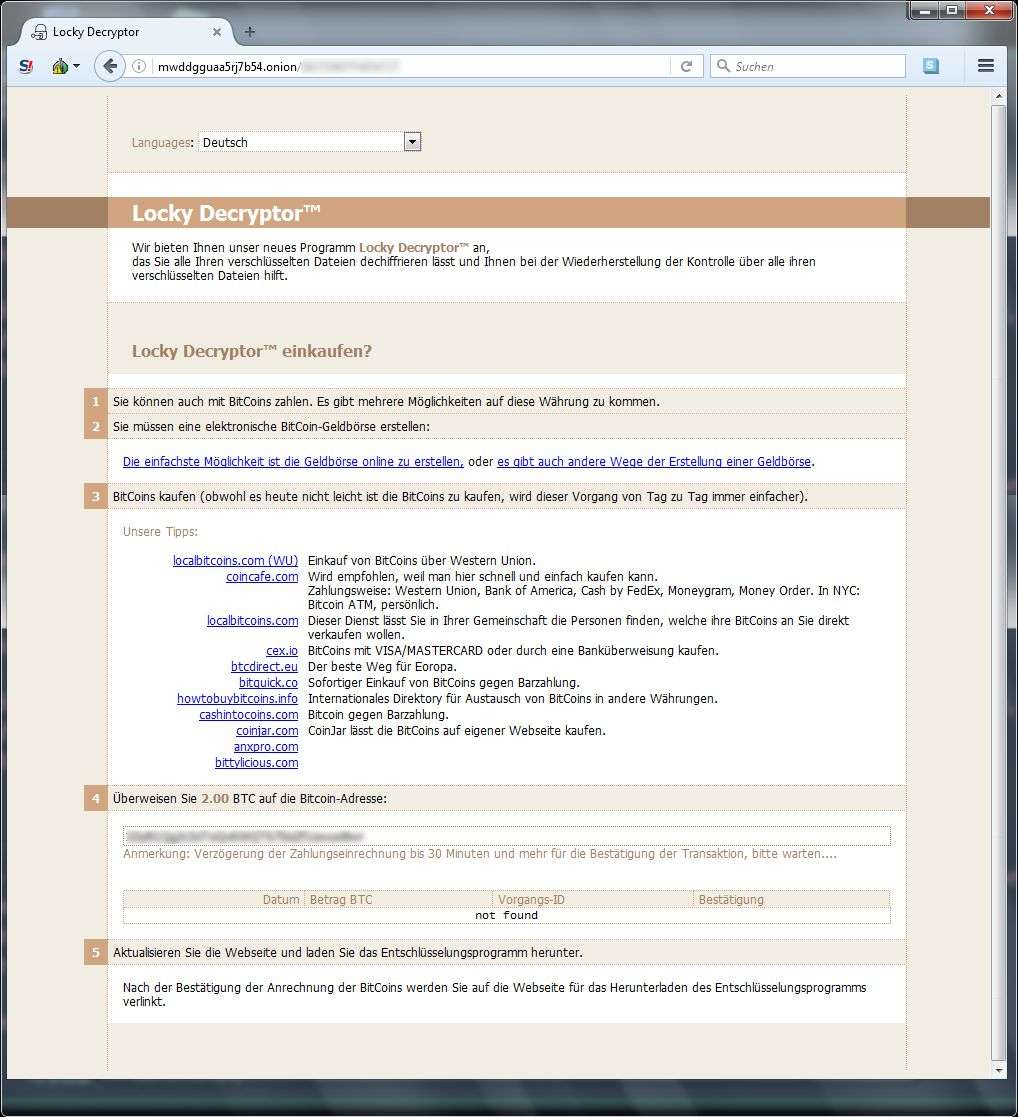

Die genannte Internetseite fordert im TOR-Browser nach wie vor 2 BitCoin als Lösegeld: