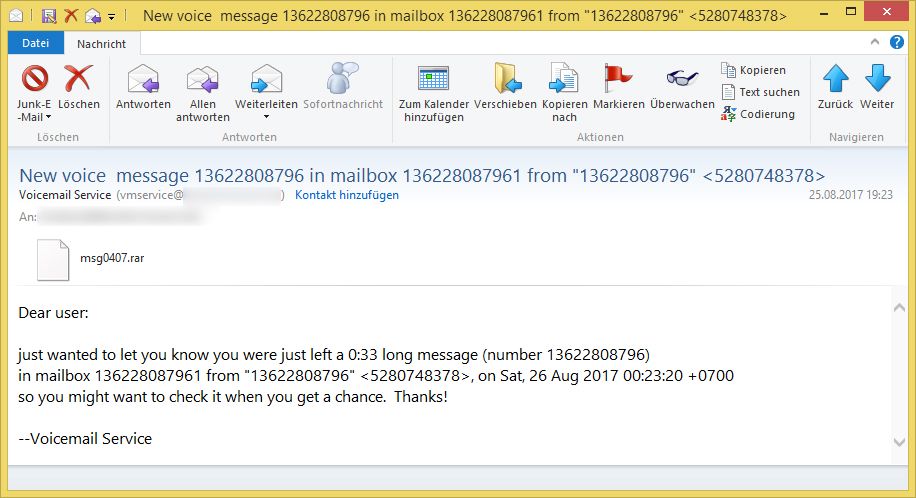

Locky Ransomware: New voice message (11stellige Zahl) in mailbox von Voicemail Service (vmservice@Deine Domain)

Am Freitag, den 25. August 2017 wurde durch unbekannte Dritte die folgende betrügerische E-Mail versendet. Öffnen Sie nicht die Anlage! Das RAR-Archiv enthält ein Script, welches die Ransomware „Locky“ (Verschlüsselungs- und Epressungstrojaner) nachlädt und alle Ihre Dateien in *.lukitus umbenennt / verschlüsselt!

Betreff: New voice message 13622808796 in mailbox 136228087961 from „13622808796“ <5280748378>

Absender: Voicemail Service (vmservice@Deine Domain)Dear user:

just wanted to let you know you were just left a 0:33 long message (number 13622808796)

in mailbox 136228087961 from „13622808796“ <5280748378>, on Sat, 26 Aug 2017 00:23:20 +0700

so you might want to check it when you get a chance. Thanks!–Voicemail Service

Achtung: Es handelt sich um eine betrügerische E-Mail! Öffnen Sie nicht die Anlage! Die E-Mail täuscht eine Sprachnotiz vor.

Neben dem oben genannten Betreff kommen unterschiedliche Nummern vor. Hier einige weitere Beispiele:

- New voice message 12914880954 in mailbox 129148809541 from „12914880954“ <2431490219>

- New voice message 14565113430 in mailbox 145651134301 from „14565113430“ <0965560370>

- New voice message 13762709458 in mailbox 137627094581 from „13762709458“ <2264873550>

- New voice message 12947514911 in mailbox 129475149111 from „12947514911“ <7854508182>

- New voice message 15702666562 in mailbox 157026665621 from „15702666562“ <0727593248>

- New voice message 19746919990 in mailbox 197469199901 from „19746919990“ <8813183191>

- New voice message 10015723069 in mailbox 100157230691 from „10015723069“ <7761834085>

- New voice message 12275681895 in mailbox 122756818951 from „12275681895“ <0229953530>

- New voice message 18654878419 in mailbox 186548784191 from „18654878419“ <1231384836>

- New voice message 19279597622 in mailbox 192795976221 from „19279597622“ <3944072936>

- New voice message 19957136556 in mailbox 199571365561 from „19957136556“ <1390419531>

- New voice message 17551148187 in mailbox 175511481871 from „17551148187“ <9458248102>

- New voice message 13913398608 in mailbox 139133986081 from „13913398608“ <9505047210>

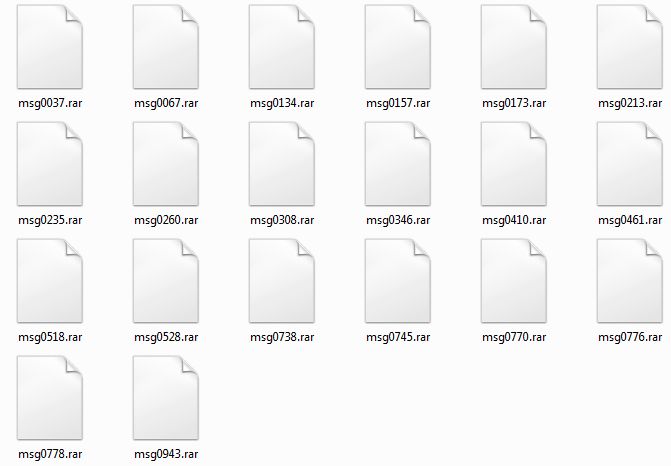

Die E-Mail kommt mit einem *.RAR-Archiv als Anlage. Auch der Name des RAR-Archives ist unterschiedlich:

msg0037.rar

msg0067.rar

msg0134.rar

msg0157.rar

msg0173.rar

msg0213.rar

msg0235.rar

msg0260.rar

msg0308.rar

msg0346.rar

msg0410.rar

msg0461.rar

msg0518.rar

msg0528.rar

msg0738.rar

msg0745.rar

msg0770.rar

msg0776.rar

msg0778.rar

msg0943.rar

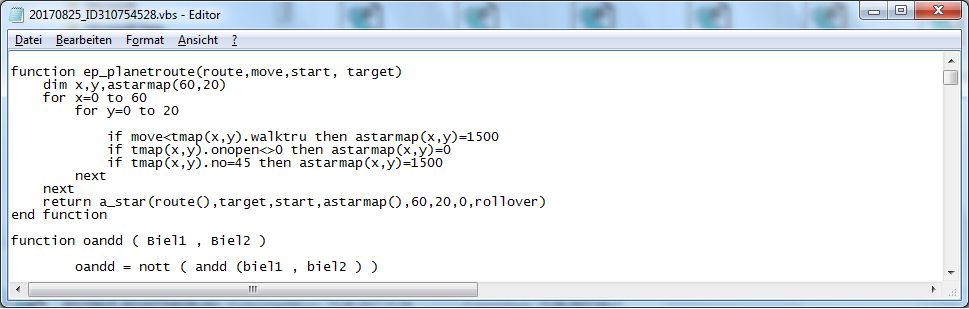

Im RAR-Archiv ist eine *.vbs-Datei enthalten. Auch deren Name ist unterschiedlich:

20170825_ID310754528.vbs

20170825_ID312816873.vbs

20170825_ID495641377.vbs

20170825_ID500390403.vbs

20170825_ID575748715.vbs

20170825_ID579144881.vbs

20170825_ID608178714.vbs

20170825_ID627334867.vbs

20170825_ID667657107.vbs

20170825_ID696907223.vbs

20170825_ID823026091.vbs

20170825_ID831803772.vbs

20170825_ID852129962.vbs

20170825_ID880741255.vbs

20170825_ID888530304.vbs

20170825_ID906015291.vbs

20170825_ID911695332.vbs

20170825_ID964517013.vbs

Inhaltlich beginnt das Script so:

Öffnen Sie nicht das ZIP-Archiv und führen Sie das Script nicht aus! Das Script lädt von unterschiedlichen Domains eine Datei:

- bromesterionod.net/af/UYGgfhRDSaa

- go-coo.jp/UYGgfhRDSaa?

- grupogarciaameal.com/UYGgfhRDSaa?

- grupposezzi.it/UYGgfhRDSaa?

- haboosh-law.com/UYGgfhRDSaa?

- hamabo.co.id/UYGgfhRDSaa?

- hansstock.de/UYGgfhRDSaa?

- hausgerhard.com/UYGgfhRDSaa?

- hbwconsultants.nl/UYGgfhRDSaa?

- hecam.de/UYGgfhRDSaa?

- heimatverein-menne.de/UYGgfhRDSaa?

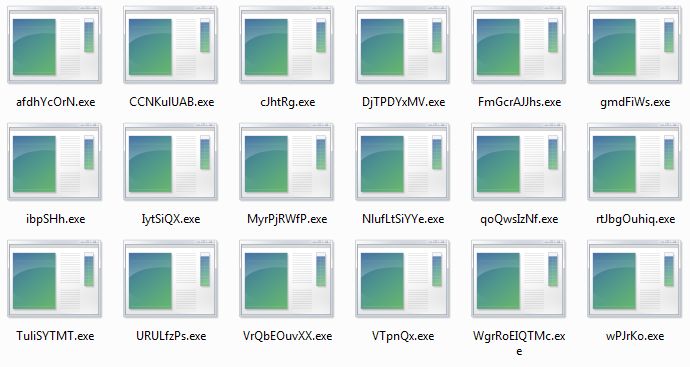

Die ausführbare Datei bekommt unterschiedliche Dateinamen:

afdhYcOrN.exe

CCNKulUAB.exe

cJhtRg.exe

DjTPDYxMV.exe

FmGcrAJJhs.exe

gmdFiWs.exe

ibpSHh.exe

IytSiQX.exe

MyrPjRWfP.exe

NlufLtSiYYe.exe

qoQwsIzNf.exe

rtJbgOuhiq.exe

TuliSYTMT.exe

URULfzPs.exe

VrQbEOuvXX.exe

VTpnQx.exe

WgrRoEIQTMc.exe

wPJrKo.exe

Virustotal zeigt eine Erkennungsrate von 19/64! Es handelt sich dabei um den Verschlüsselungs- und Erpressungstrojaner „Locky“ (Ransomware). Dieser beginnt u. U. noch nicht sofort mit der Verschlüsselung der Dateien, daher fällt die Infektion u. U. erst später auf.

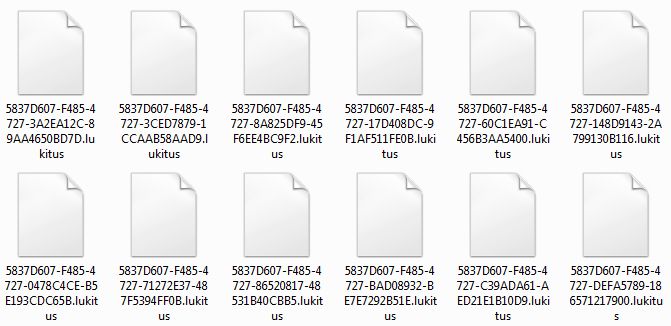

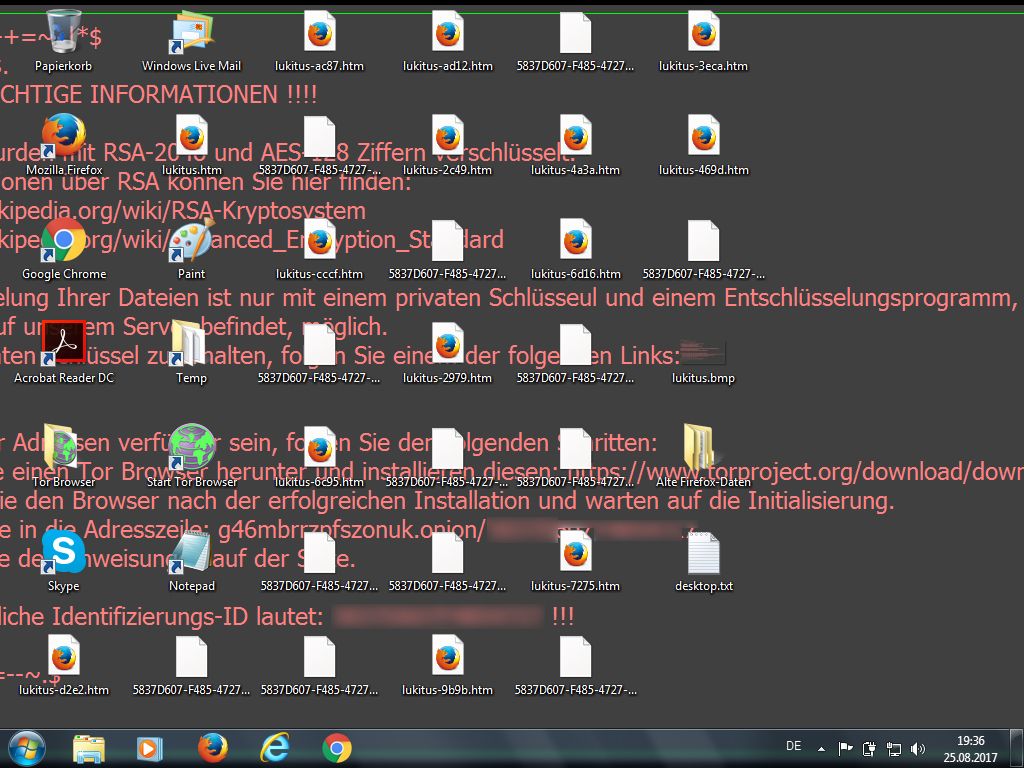

Die aktuelle „Locky“-Version benennt alle Dateien in *.lukitus um:

5837D607-F485-4727-0478C4CE-B5E193CDC65B.lukitus

5837D607-F485-4727-148D9143-2A799130B116.lukitus

5837D607-F485-4727-17D408DC-9F1AF511FE0B.lukitus

5837D607-F485-4727-3A2EA12C-89AA4650BD7D.lukitus

5837D607-F485-4727-3CED7879-1CCAAB58AAD9.lukitus

5837D607-F485-4727-60C1EA91-C456B3AA5400.lukitus

5837D607-F485-4727-71272E37-487F5394FF0B.lukitus

5837D607-F485-4727-86520817-48531B40CBB5.lukitus

5837D607-F485-4727-8A825DF9-45F6EE4BC9F2.lukitus

5837D607-F485-4727-BAD08932-BE7E7292B51E.lukitus

5837D607-F485-4727-C39ADA61-AED21E1B10D9.lukitus

5837D607-F485-4727-DEFA5789-186571217900.lukitus

5837D607-F485-4727-E2868493-B6905EDE57BF.lukitus

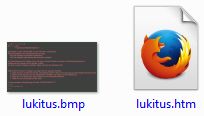

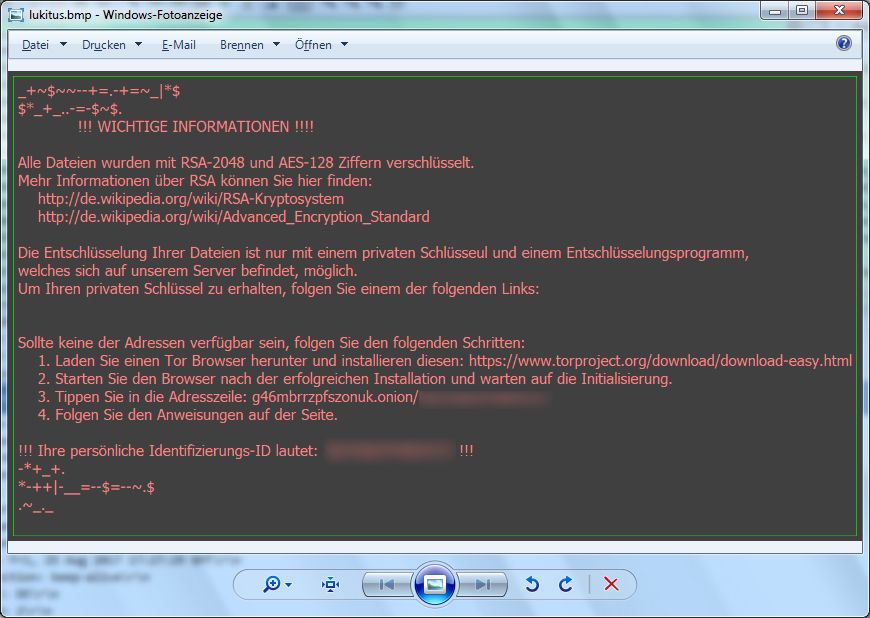

Daneben produziert „Locky“ zwei Dateien, die auf die Verschlüsselung hinweisen:

lukitus.bmp

lukitus.htm

Nach Ende der Verschlüsselung werden beide Dateien automatisch geöffnet:

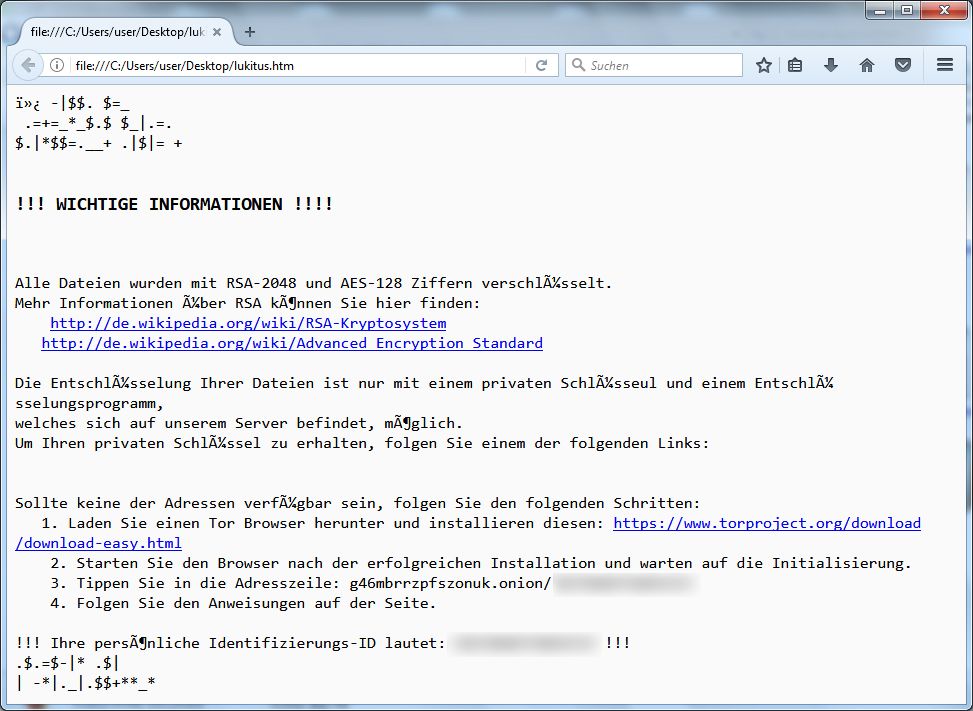

.$-=

.|=$$-$!!! WICHTIGE INFORMATIONEN !!!!

Alle Dateien wurden mit RSA-2048 und AES-128 Ziffern verschlüsselt.

Mehr Informationen über RSA können Sie hier finden:

http://de.wikipedia.org/wiki/RSA-Kryptosystem

http://de.wikipedia.org/wiki/Advanced_Encryption_StandardDie Entschlüsselung Ihrer Dateien ist nur mit einem privaten Schlüsseul und einem Entschlüsselungsprogramm,

welches sich auf unserem Server befindet, möglich.

Um Ihren privaten Schlüssel zu erhalten, folgen Sie einem der folgenden Links:Sollte keine der Adressen verfügbar sein, folgen Sie den folgenden Schritten:

1. Laden Sie einene Tor Browser herunter und installieren diesen: https://www.torproject.org/download/download-easy.html

2. Starten Sie den Browser nach der erfolgreichen Installation und warten auf die Initialisierung.

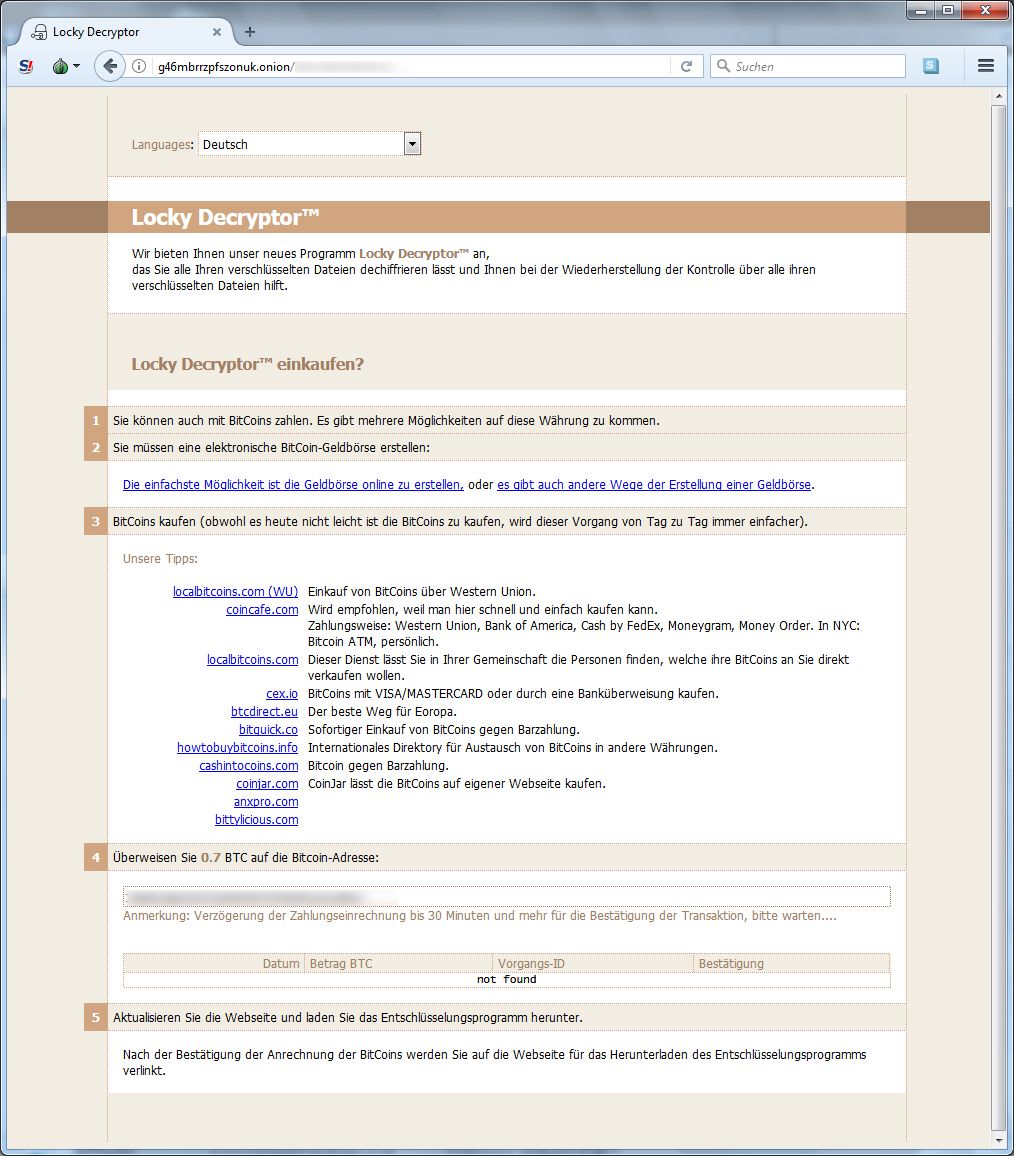

3. Tippen Sie in die Adresszeile: g46mbrrzpfszonuk.onion/*****

4. Folgend Sie den Anweisungen auf der Seite.!!! Ihre persönliche Identifizierungs-ID lautet: ***** !!!

=*|$|+|-c=…_ |.-+

Außerdem tauscht „Locky“ den Bildschirmhintergrund gegen die lukitus.bmp – Datei aus:

Die verlinkte Internetseite zeigt im TOR-Browser folgende Erpressung: