Achtung Trojaner: efax Nachricht aus 49 3018 555-4400 – 4 Seite(n) von eFax ([email protected])

Im Moment scheint es bei Betrügern sehr beliebt zu sein, bösartige Software über angebliche Sprachnachrichten oder Telefaxe zu versenden. Hier einige Beispiele der letzten Tage:

25.08. New voice message (11stellige Zahl) in mailbox von Voicemail Service (vmservice@Deine Domain)

23.08. Voice Message from 087687823789 – name unavailable von Voice Message (vmservice@Domain)

22.08. Fax from: (01242) 862705 von Free Fax to Email (freefaxtoemail@Domain)

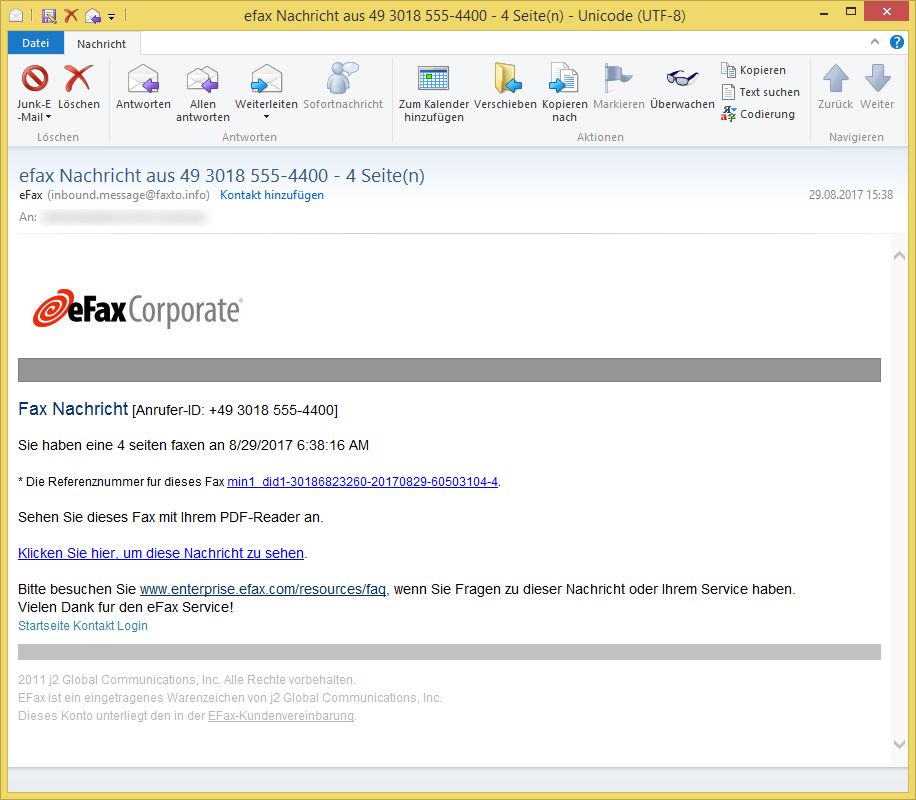

Am Dienstag, den 29. August 2017 wurde durch unbekannte Dritte die folgende E-Mail in deutscher Sprache versendet. Achtung: Klicken Sie nicht auf den Link! Es wird ein JavaScript geladen, welches eine bösartige Software nachlädt!

Betreff: efax Nachricht aus 49 3018 555-4400 – 4 Seite(n)

Absender: eFax ([email protected])Fax Nachricht [Anrufer-ID: +49 3018 555-4400]

Sie haben eine 4 seiten faxen an 8/29/2017 6:38:16 AM

*Die Referenznummer fur dieses Fax min1_did1-30186823260-20170829-60503104-4.

Sehen Sie dieses Fax mit Ihrem PDF-Reader an.

Klicken Sie hier, um diese Nachricht zu sehen.

Bitte besuchen Sie www.enterprise.efax.com/resources/faq, wenn Sie Fragen zu dieser Nachricht oder Ihrem Service haben.

Vielen Dank fur den eFax Service!

Achtung: Klicken Sie nicht auf den Link! Es handelt sich um eine gefälschte E-Mail!

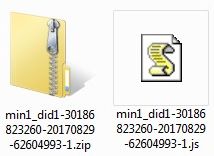

Die verlinkte Seite wilsonhurst-my.sharepoint.com/personal/paul_b_wilsonhurst_co_nz/_layouts/15/guestaccess.aspx?docid=0cfa886ec6c834e819aec3c9acfa5d513&authkey=AfmgbOcyQHFImIA-hTP51p4 würde ein ZIP-Archiv „min1_did1-30186823260-20170829-62604993-1.zip“ nachladen, welches ein JavaScript „min1_did1-30186823260-20170829-62604993-1.js“ enthält.

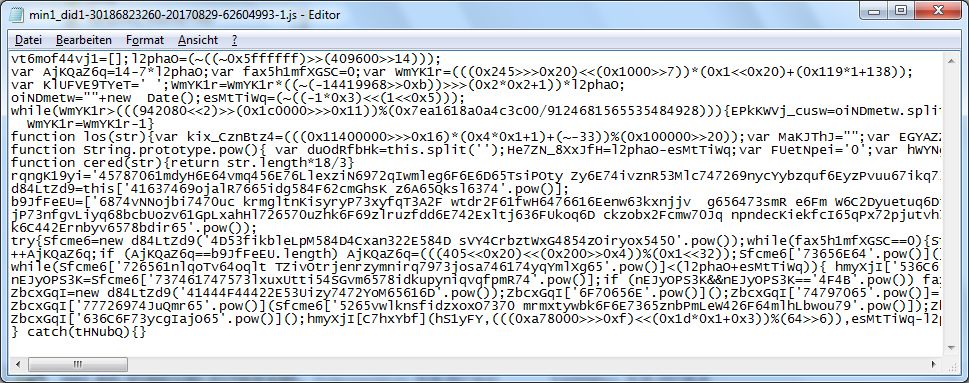

Das JavaScript sieht wie folgt aus:

Das sieht definitiv nicht nach einem Telefax aus!

Würde das JavaScript ausgeführt, dann würde eine ausführbare Datei geladen, die z. B. „dcSoQHID.exe“ genannt wird:

Virustotal zeigt eine Erkennungsrate von gerade mal 5/65.

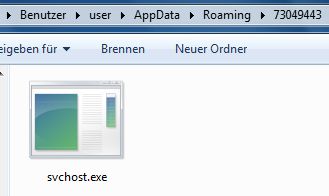

Diese würde sich z. B. als „svchost.exe“ in das Verzeichnis Roaming legen:

Virustotal zeigt für die „svchost.exe“ eine Erkennungsrate von 8/64.

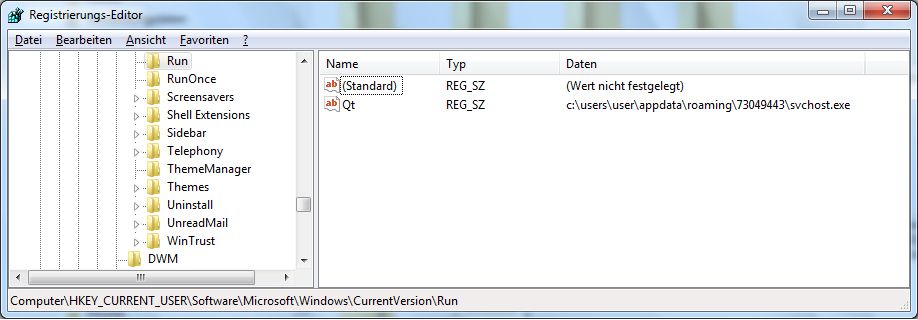

Ein Eintrag in der Registry würde dafür sorgen, dass die Datei bei jedem PC-Start ausgeführt wird:

Schlüsselname: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

Name: Qt

Daten: c:\users\user\appdata\roaming\73049443\svchost.exe

Das Trojanische Pferd nimmt regelmäßig mit der Domain whoischeckservice.co/T6x6X353vbcaiRie/index.php?id=73049443&c=1&mk=2365c7&il=H&vr=1.47&bt=32 Kontakt auf.