Status of invoice: Locky Ransomware verschlüsselt nun in *.ykcol

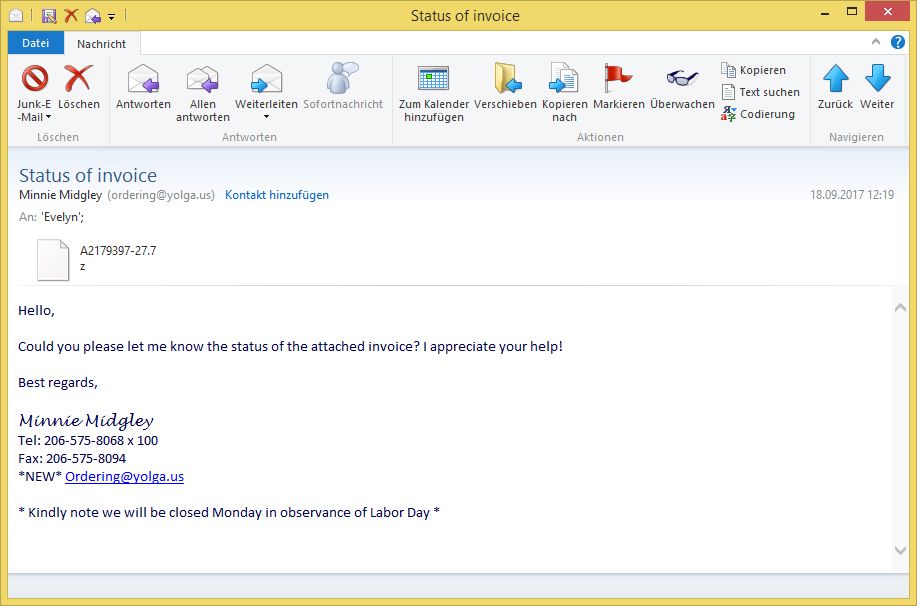

Am Montag, den 18. September 2017 wurde durch unbekannte Dritte die folgende betrügerische E-Mail in englischer Sprache versendet. Achtung: Die .7z-Datei enthält eine .vbs-Datei, welche die Ransomware „Locky“ (Verschlüsselungs- und Epressungstrojaner) ausführen würde! Klicken Sie deswegen nicht auf den Link!

Betreff: Status of invoice

Absender: Minnie Midgley ([email protected])Hello,

Could you please let me know the status of the attached invoice? I appreciate your help!

Best regards,

Minnie Midgley

Tel: 206-575-8068 x 100

Fax: 206-575-8094*NEW* [email protected]

* Kindly note we will be closed Monday in observance of Labor Day *

Achtung: Es handelt sich um eine betrügerische E-Mail! Die E-Mail stammt nicht von den genannten Absendern! Klicken Sie nicht auf den Link!

Die in den E-Mails genannten Namen wie Nummern sind unterschiedlich. Hier weitere Beispiele:

Elma Frasher

Tel: 206-575-8068 x 100

Fax: 206-575-8094

*NEW* [email protected]Imelda Torrens

Tel: 206-575-8068 x 100

Fax: 206-575-8094

*NEW* [email protected]

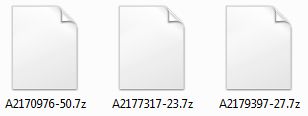

Die E-Mails bringen ein .7z – Archiv mit. Dieses kann unterschiedliche Namen haben:

A2170976-50.7z

A2177317-23.7z

A2179397-27.7z

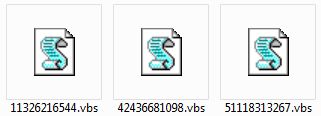

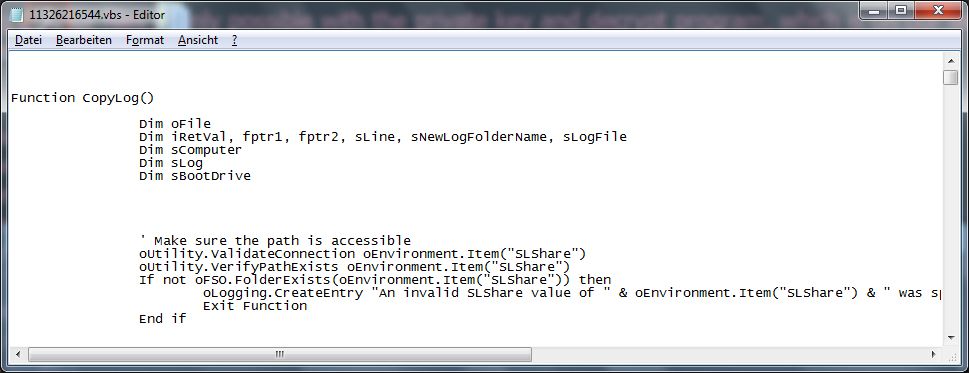

Darin enthalten ist eine .vbs-Datei, ebenfalls mit unterschiedlichen Namen:

11326216544.vbs

42436681098.vbs

51118313267.vbs

Das Script würde etwa so beginnen:

Von den Adressen wie

- pielen.de/87thiuh3gfDGS?

- troyriser.com/87thiuh3gfDGS?

- unifiedfloor.com/87thiuh3gfDGS?

- miliaraic.ru/p66/87thiuh3gfDGS

würde das Script eine ausführbare Datei nachladen. Diese bekommt ebenfalls unterschiedliche Dateinamen:

txdOsXP.exe

ybKVpzB.exe

yLeOUeks.exe

Laut Virustotal liegt die Erkennungsrate für die ausführbaren Dateien bei 22/65! Hierbei handelt es sich um den Verschlüsselungs- und Erpressungstrojaner „Locky“. Öffnen Sie daher nicht das JavaScript!

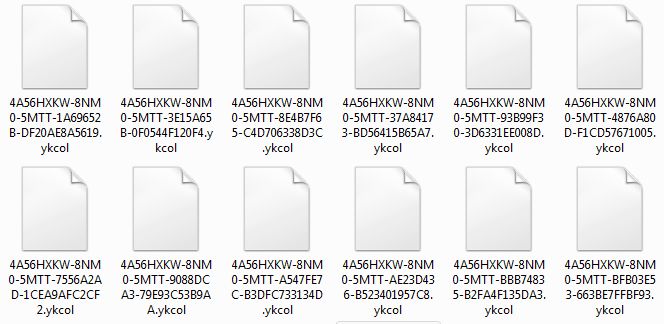

Die aktuelle „Locky“-Version benennt seit heute alle Dateien in *.ykcol um:

4A56HXKW-8NM0-5MTT-1A69652B-DF20AE8A5619.ykcol

4A56HXKW-8NM0-5MTT-37A84173-BD56415B65A7.ykcol

4A56HXKW-8NM0-5MTT-3E15A65B-0F0544F120F4.ykcol

4A56HXKW-8NM0-5MTT-4876A80D-F1CD57671005.ykcol

4A56HXKW-8NM0-5MTT-7556A2AD-1CEA9AFC2CF2.ykcol

4A56HXKW-8NM0-5MTT-8E4B7F65-C4D706338D3C.ykcol

4A56HXKW-8NM0-5MTT-9088DCA3-79E93C53B9AA.ykcol

4A56HXKW-8NM0-5MTT-93B99F30-3D6331EE008D.ykcol

4A56HXKW-8NM0-5MTT-A547FE7C-B3DFC733134D.ykcol

4A56HXKW-8NM0-5MTT-AE23D436-B523401957C8.ykcol

4A56HXKW-8NM0-5MTT-BBB74835-B2FA4F135DA3.ykcol

4A56HXKW-8NM0-5MTT-BFB03E53-663BE7FFBF93.ykcol

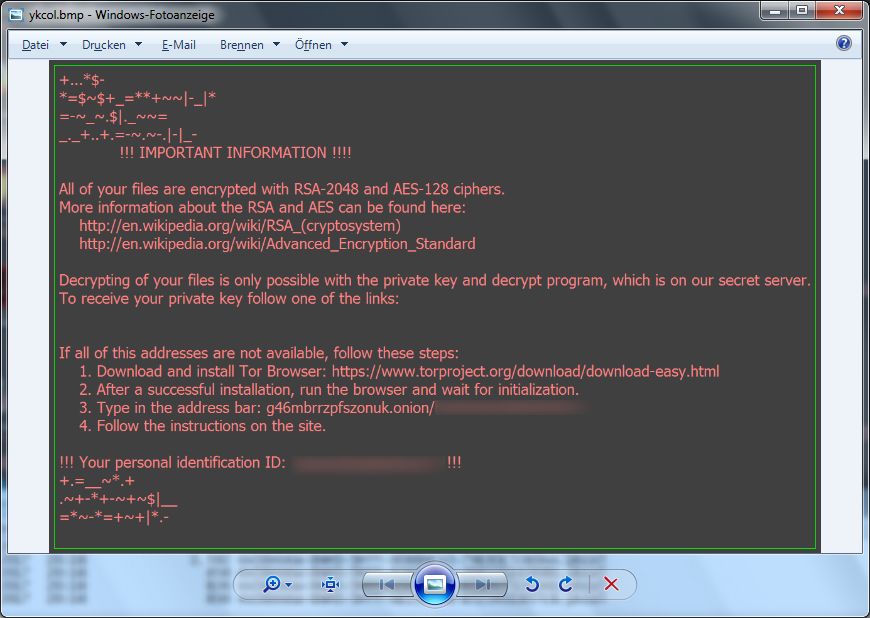

Daneben produziert „Locky“ zwei Dateien, die auf die Verschlüsselung hinweisen:

ykcol.bmp

ykcol.htm

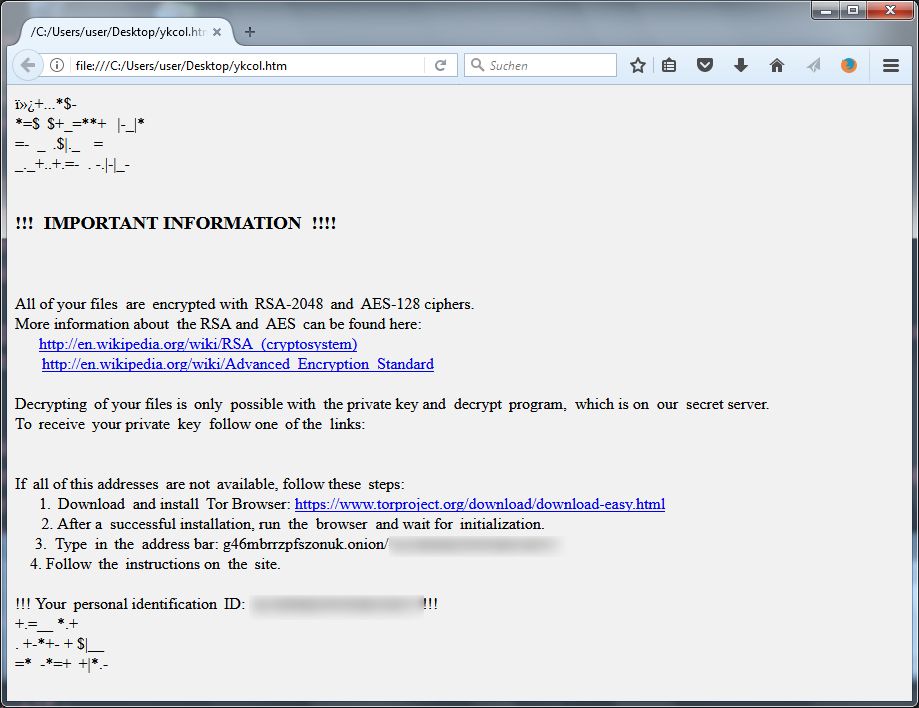

Nach Ende der Verschlüsselung werden beide Dateien automatisch geöffnet:

=$|$=-=.

!!! IMPORTANT INFORMATION !!!!

All of your files are encrypted with RSA-2048 and AES-128 ciphers.

More information about RSA and AES can be found here:

http://en.wikipedia.org/wiki/RSA_(cryptosystem)

http://en.wikipedia.org/wiki/Advanced_Encryption_StandardDecrypting of your files is only possible with the private key and decrypt program, which is on our secret server.

To receive your private key follow one of the links:If all of this addresses are not available, follow these steps:

1. Download and install Tor Browser: https://www.torproject.org/download/download-easy.html

2. After a successsful installation, run the browser and wait for initialization.

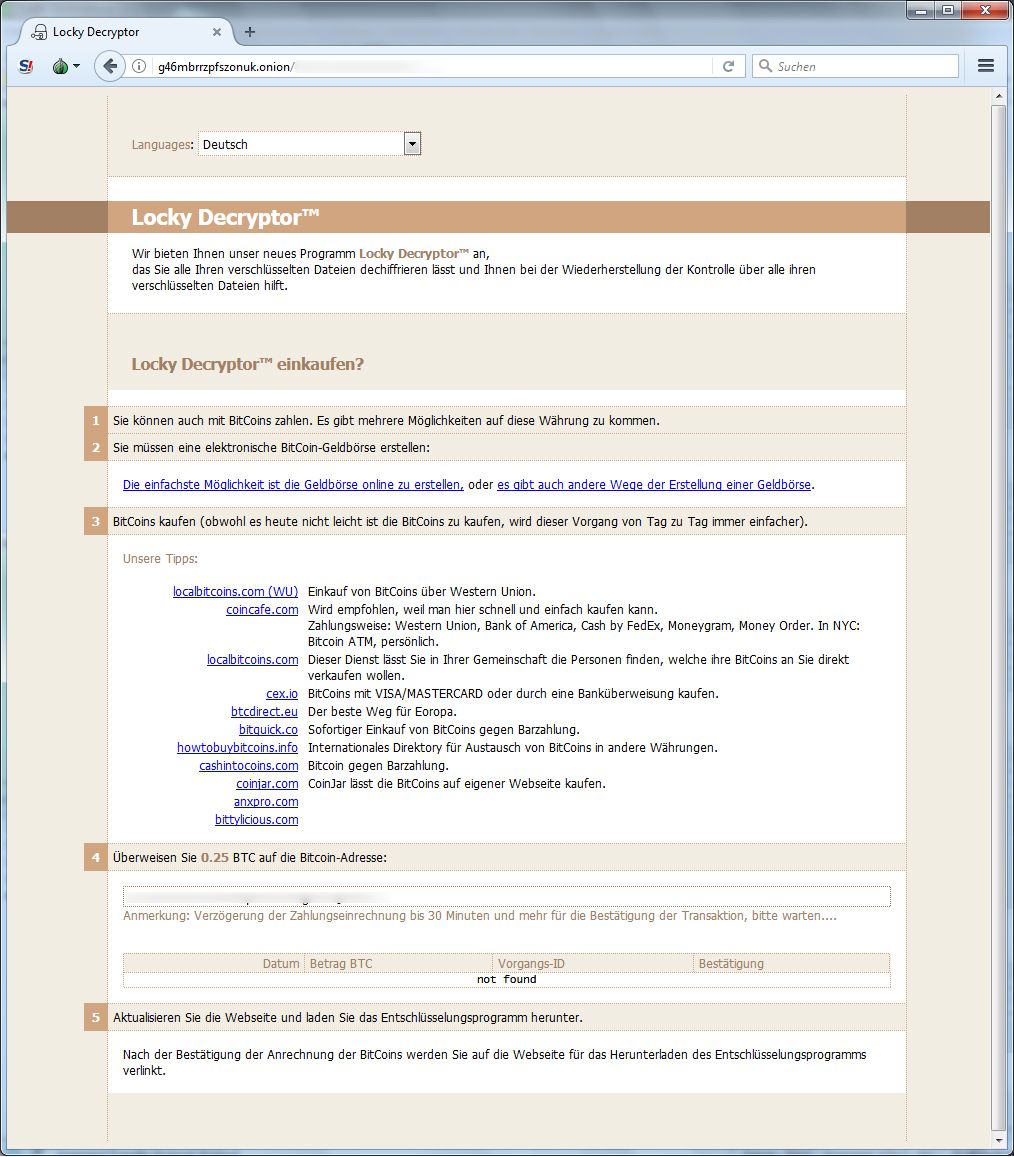

3. Type in the address bar: g46mbrrzpfszonuk.onion/*****

4. Follow the instructions on the site.!!! Your personal identification ID: ******* !!!

#__ -*+

.–=-*-$|—_-

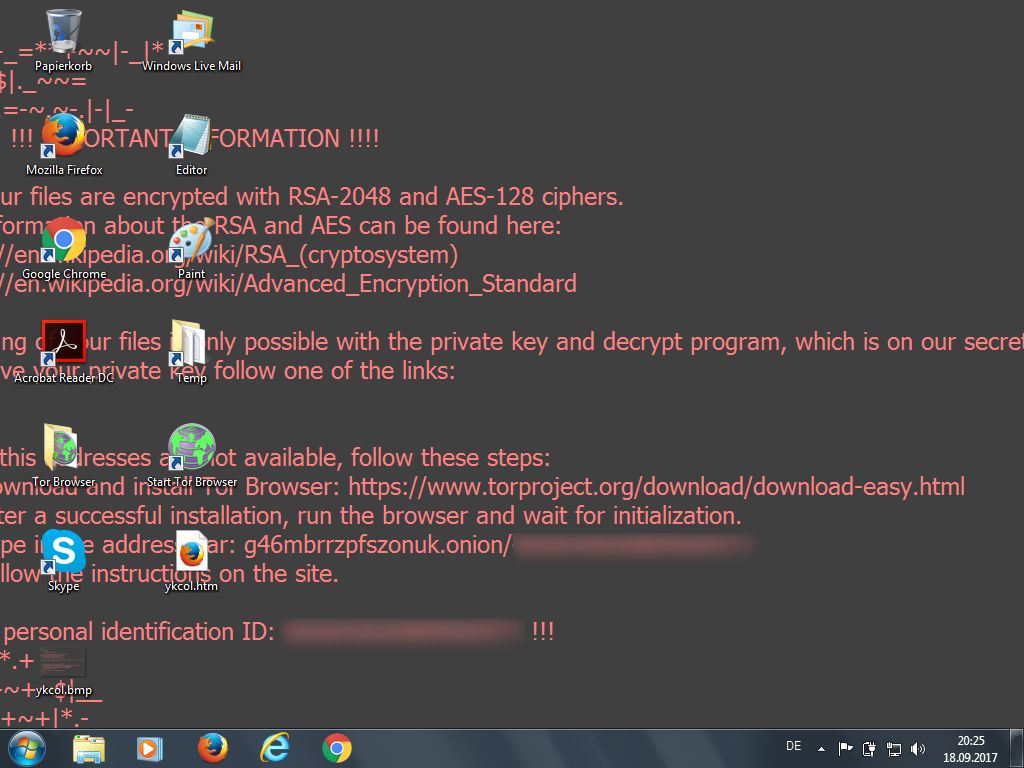

Außerdem tauscht „Locky“ den Bildschirmhintergrund gegen die ykcol.bmp – Datei aus:

Die verlinkte Internetseite zeigt im TOR-Browser folgende Erpressung: