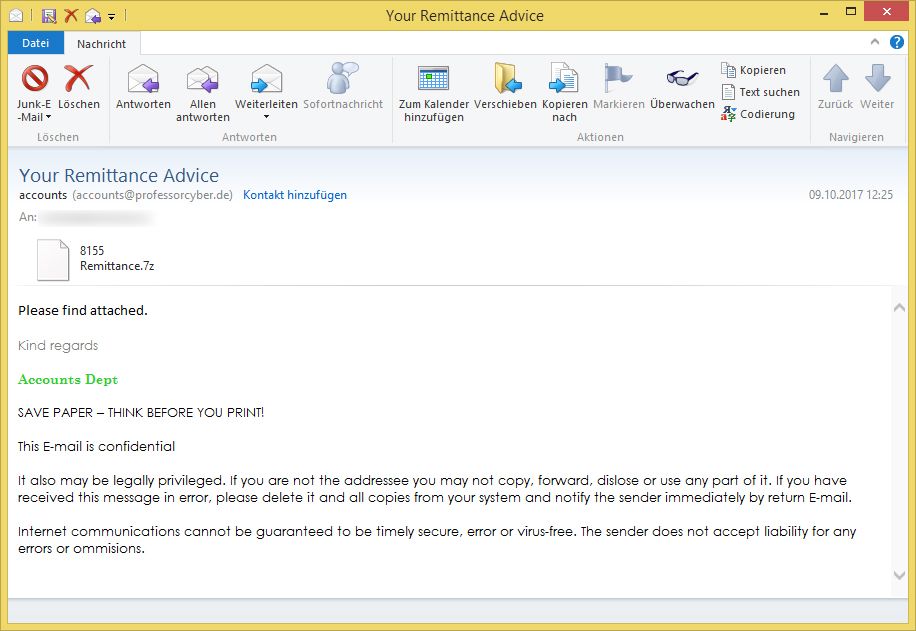

Weiterhin unterwegs: Your Remittance Advice von accounts ([email protected])

Wie bereits am 06.10.2017, so wurde auch am Montag, den 09. Oktober 2017 durch unbekannte Dritte die folgende betrügerische E-Mail versendet. Achtung: Das .7z-Archiv enthält ein JavaScript, welches die Ransomware „Locky“ (Verschlüsselungs- und Epressungstrojaner) nachlädt! Diese benennt alle Dateien in *.ykcol um! Öffnen Sie deswegen nicht die Anlage / das 7ZIP-Archiv! Im Gegensatz zur E-Mail vom 06.10. sind diesem Archiv aber eher die .vbs-Dateien der E-Mail „Invoice IP5801586“ vom 09.10.2017 beigefügt.

etreff: Your Remittance Advice

Absender: accounts ([email protected])Please find attached.

Kind regards

Accounts Dept

SAVE PAPER – THINK BEFORE YOU PRINT!

This E-mail is confidential

It also may be legally privileged. If you are not the addressee you may not copy, forward, dislose or use any part of it. If you have received this message in error, please delete it and all copies from your system and notify the sender immediately by return E-mail.

Internet communications cannot be guaranteed to be timely secure, error or virus-free. The sender does not accept liability for any errors or ommisions.

Achtung: Es handelt sich um eine betrügerische E-Mail! Öffnen Sie nicht die Anlage!

Die E-Mail bringt ein .7z – Archiv mit, welches ein .vbs-Script enthält:

8155 Remittance.7z

Invoice IP7331307.vbs

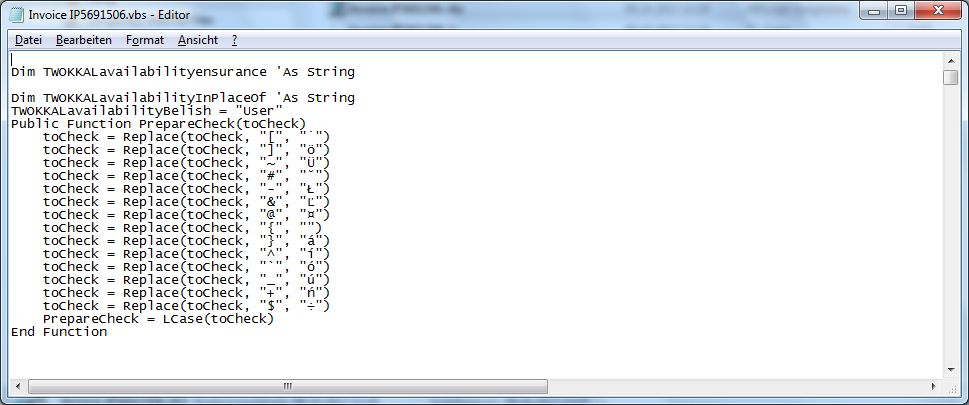

Das Script beginnt so:

Von den Adressen

- dewekker.nl/8734gf3hf?

- scottfranch.org/p66/8734gf3hf

- drspay.com/8734gf3hf?

würde das Script eine ausführbare Datei nachladen.

QGPIsxT.exe

Laut Virustotal liegt die Erkennungsrate für die ausführbaren Dateien bei 23/65! Hierbei handelt es sich um den Verschlüsselungs- und Erpressungstrojaner „Locky“ (Ransomware). Öffnen Sie daher nicht das Script!

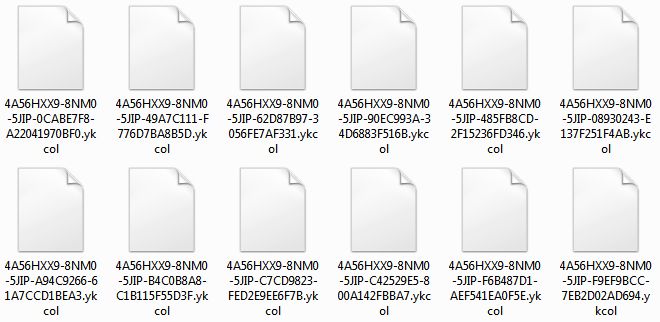

Die aktuelle „Locky“-Version benennt seit heute alle Dateien in *.ykcol um:

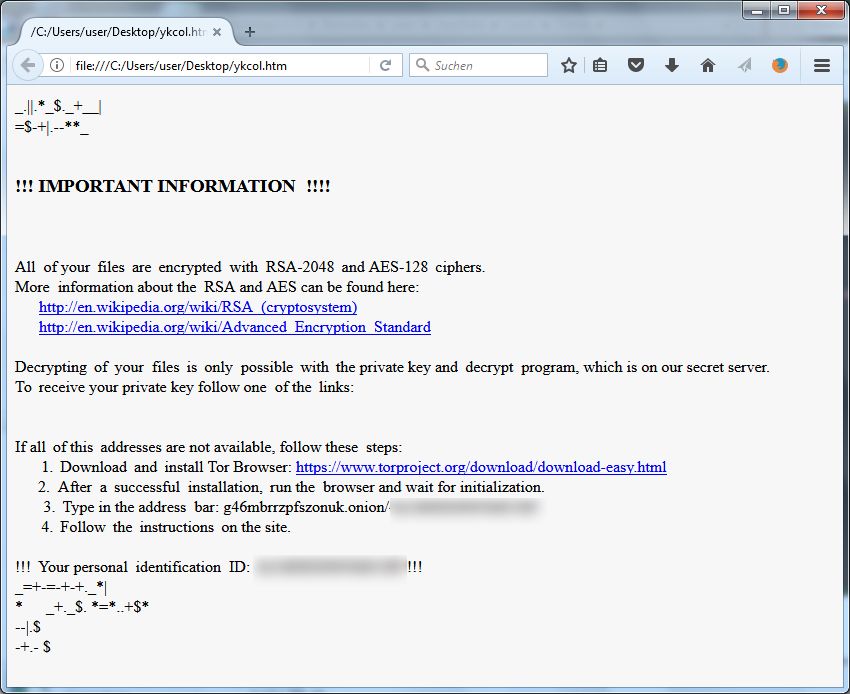

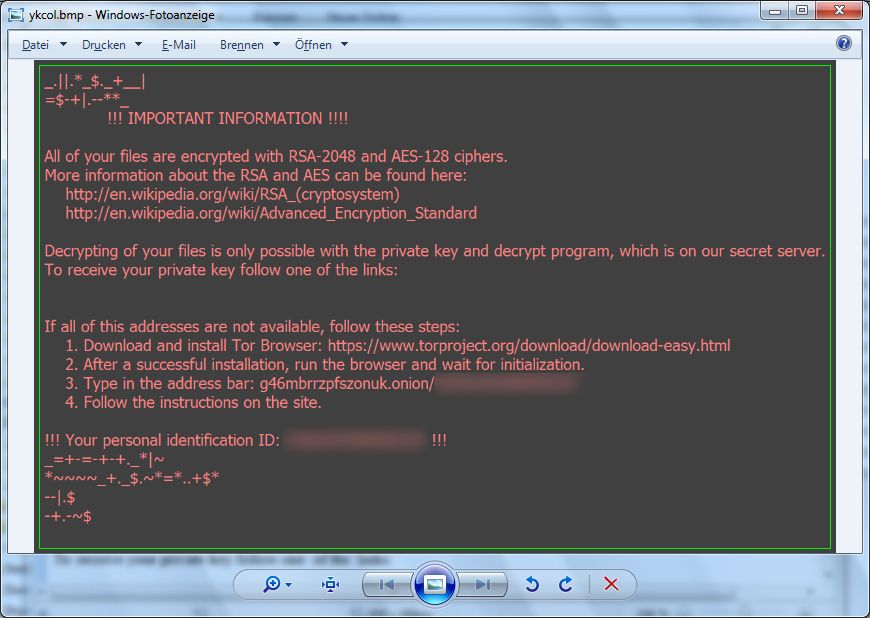

Daneben produziert „Locky“ zwei Dateien, die auf die Verschlüsselung hinweisen:

ykcol.bmp

ykcol.htm

Nach Ende der Verschlüsselung werden beide Dateien automatisch geöffnet:

=$|$=-=.

!!! IMPORTANT INFORMATION !!!!

All of your files are encrypted with RSA-2048 and AES-128 ciphers.

More information about RSA and AES can be found here:

http://en.wikipedia.org/wiki/RSA_(cryptosystem)

http://en.wikipedia.org/wiki/Advanced_Encryption_StandardDecrypting of your files is only possible with the private key and decrypt program, which is on our secret server.

To receive your private key follow one of the links:If all of this addresses are not available, follow these steps:

1. Download and install Tor Browser: https://www.torproject.org/download/download-easy.html

2. After a successsful installation, run the browser and wait for initialization.

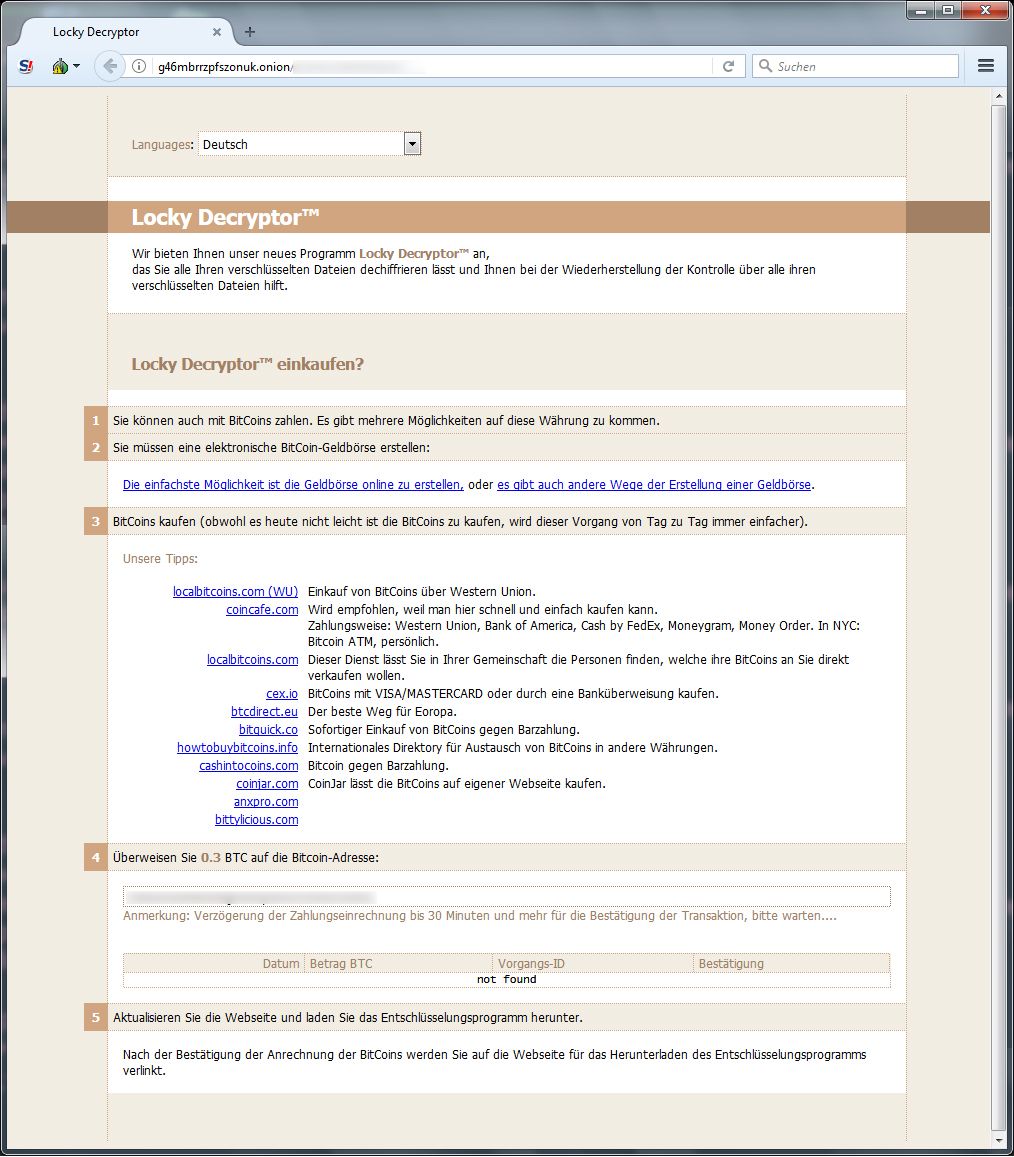

3. Type in the address bar: g46mbrrzpfszonuk.onion/*****

4. Follow the instructions on the site.!!! Your personal identification ID: ******* !!!

#__ -*+

.–=-*-$|—_-

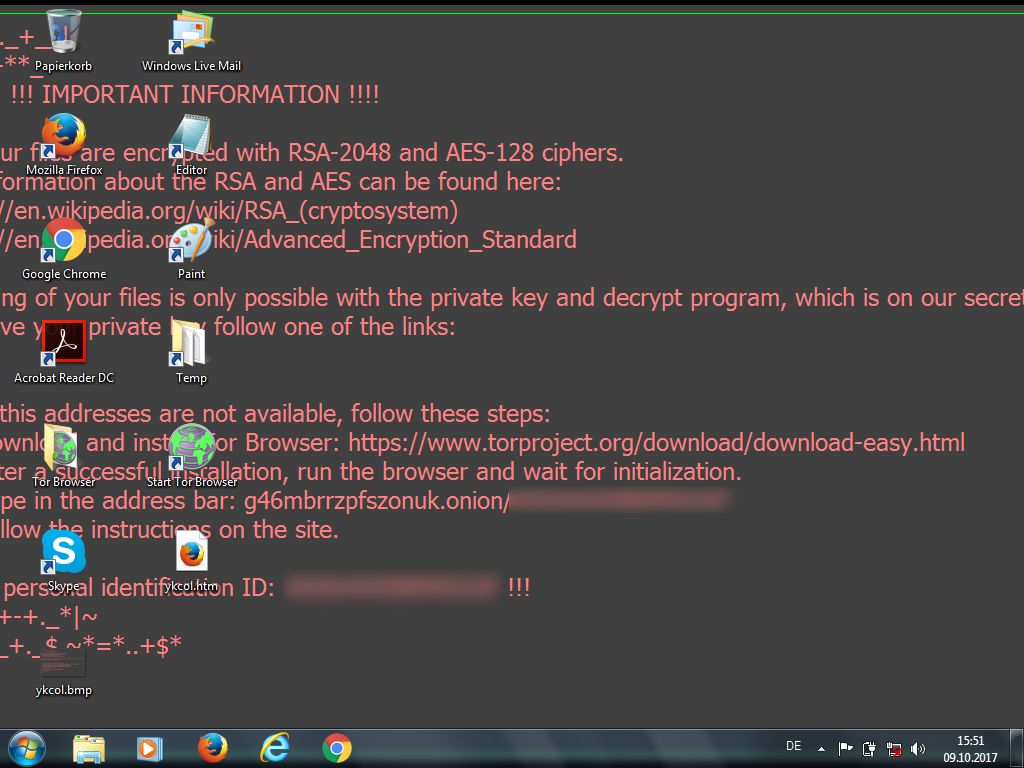

Außerdem tauscht „Locky“ den Bildschirmhintergrund gegen die ykcol.bmp – Datei aus:

Die verlinkte Internetseite zeigt im TOR-Browser folgende Erpressung: