Invoice 124070043 10.31.2017 von Invoicing ([email protected]) bringt Locky Ransomware!

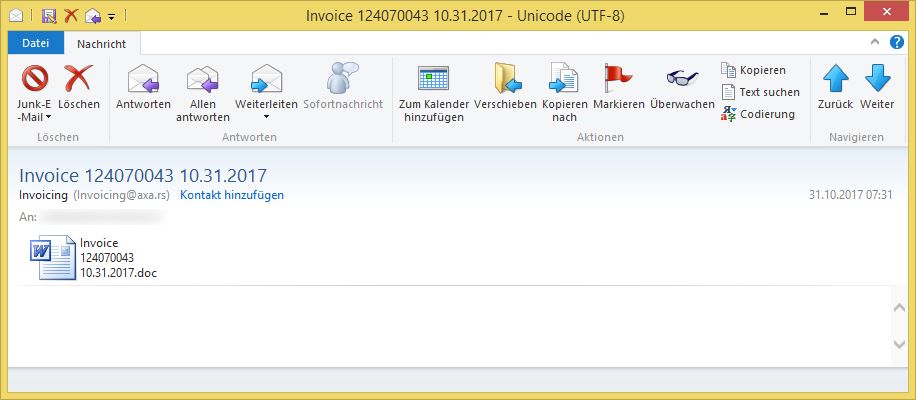

Am Dienstag, den 31. Oktober 2017 (Reformationstag und Halloween) wurde durch unbekannte Dritte die folgende betrügerische E-Mail in englischer Sprache versendet. Achtung: Das Word-Dokument lädt die Ransomware „Locky“ (Verschlüsselungs- und Epressungstrojaner) nachlädt! Diese benennt alle Dateien in *.asasin um! Öffnen Sie deswegen nicht die Anlage / die .doc-Datei!

Betreff: Invoice 124070043 10.31.2017

Absender: Invoicing ([email protected])

Achtung: Es handelt sich um eine betrügerische E-Mail! Öffnen Sie nicht die Anlage!

Die E-Mail bringt ein Microsoft Word – Dokument mit:

Invoice 124070043 10.31.2017.doc

Invoice 299129839 10.31.2017.doc

Invoice 429834880 10.31.2017.doc

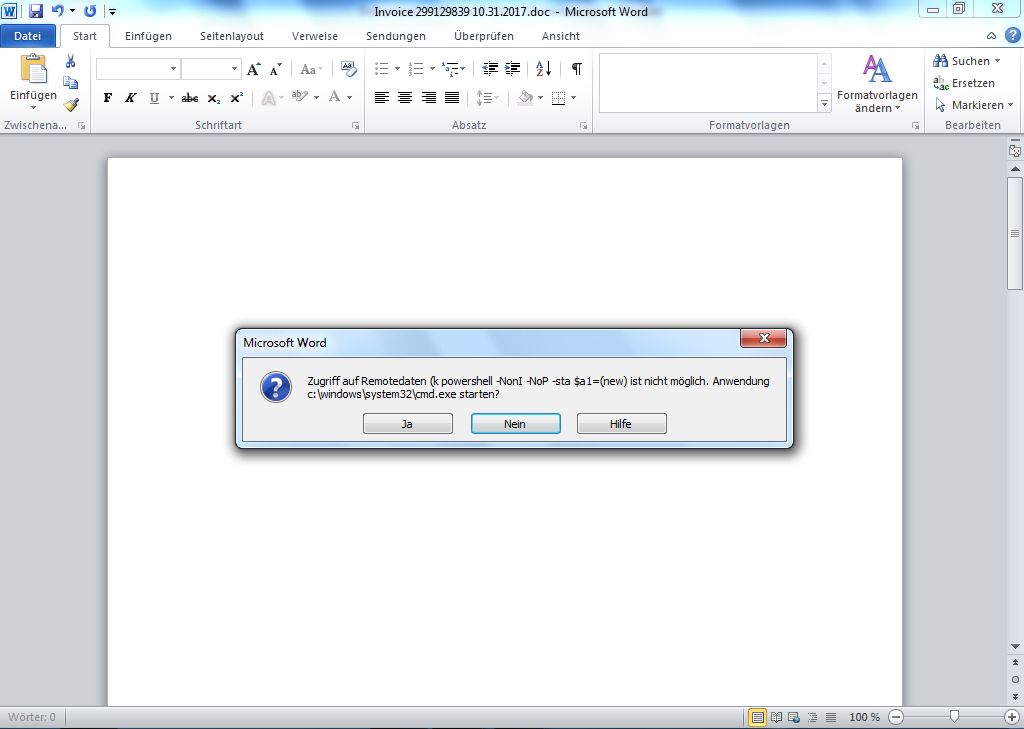

Beim Öffnen der Word-Datei würden aber Fehlermeldungen ausgegeben, weil ein PowerShell-Befehl ausgeführt wird:

Das Dokument enthält Verknüpfungen, die möglicherweise auf andere Dateien verweisen. Möchten Sie das Dokument mit den Daten aus den verknüpften Dateien aktualisieren?

Zugriff auf Remotedaten (k powershell.exe -NonI -noexit -NoP -) ist nicht möglich. Anwendung C:\Windows\System32\cmd.exe starten?

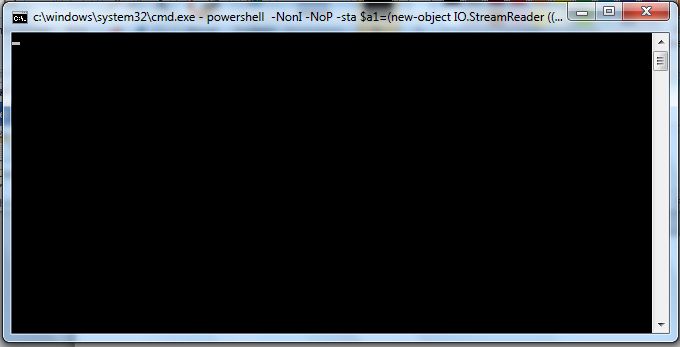

Danach öffnet sich ein MS-DOS – Fenster

Die Datei nimmt mit lestrangeresearch.com/kdjsw23FGS Kontakt auf und lädt von rosiautosuli.hu/HUgfrse7 eine Datei.

Bei der Datei „hti4.exe“ handelt es sich um den Verschlüsselungs- und Erpressungstrojaner „Locky“. Laut Virustotal liegt die Erkennungsrate bei 22/67.

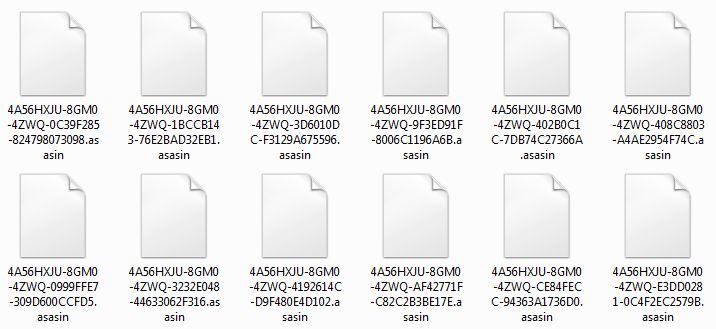

Die „Locky“-Version benennt alle Dateien in *.asasin um:

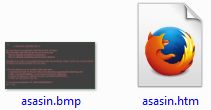

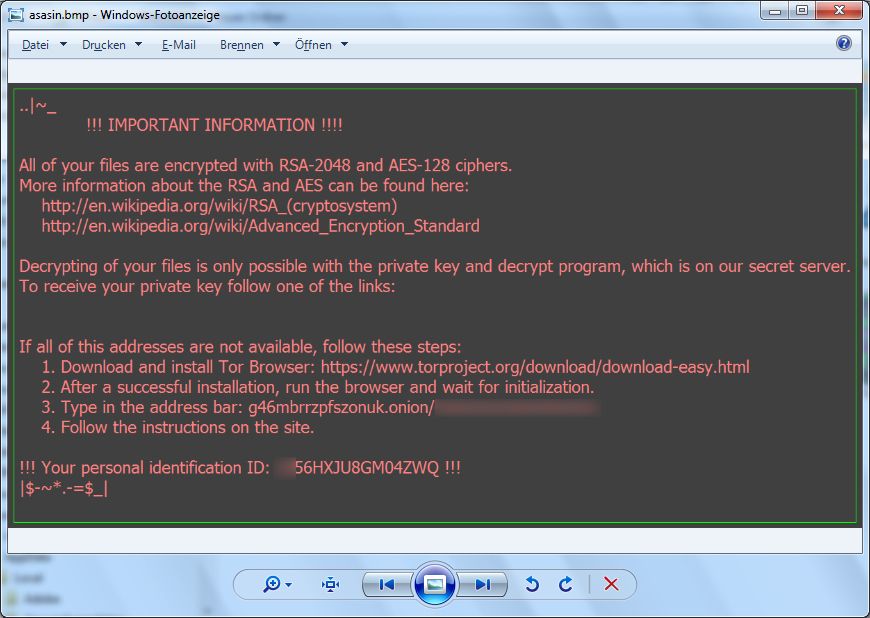

Daneben produziert „Locky“ zwei Dateien, die auf die Verschlüsselung hinweisen:

asasin.bmp

asasin.htm

Nach Ende der Verschlüsselung werden beide Dateien automatisch geöffnet:

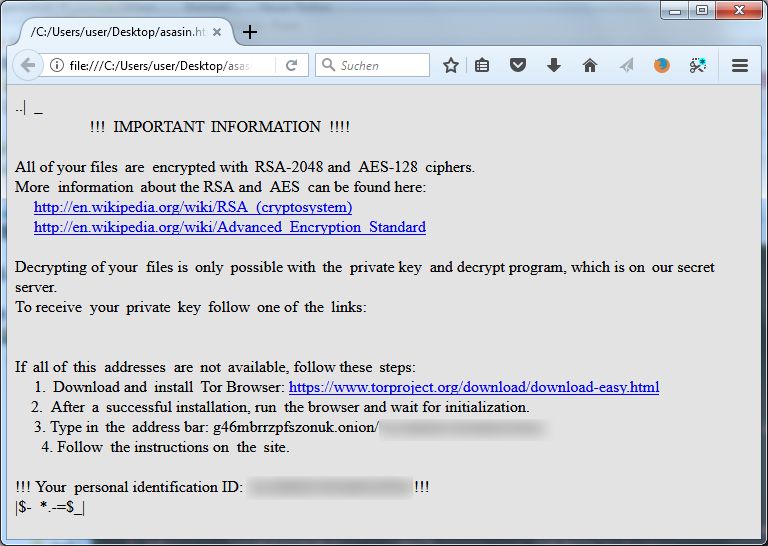

=$|$=-=.

!!! IMPORTANT INFORMATION !!!!

All of your files are encrypted with RSA-2048 and AES-128 ciphers.

More information about RSA and AES can be found here:

http://en.wikipedia.org/wiki/RSA_(cryptosystem)

http://en.wikipedia.org/wiki/Advanced_Encryption_StandardDecrypting of your files is only possible with the private key and decrypt program, which is on our secret server.

To receive your private key follow one of the links:If all of this addresses are not available, follow these steps:

1. Download and install Tor Browser: https://www.torproject.org/download/download-easy.html

2. After a successsful installation, run the browser and wait for initialization.

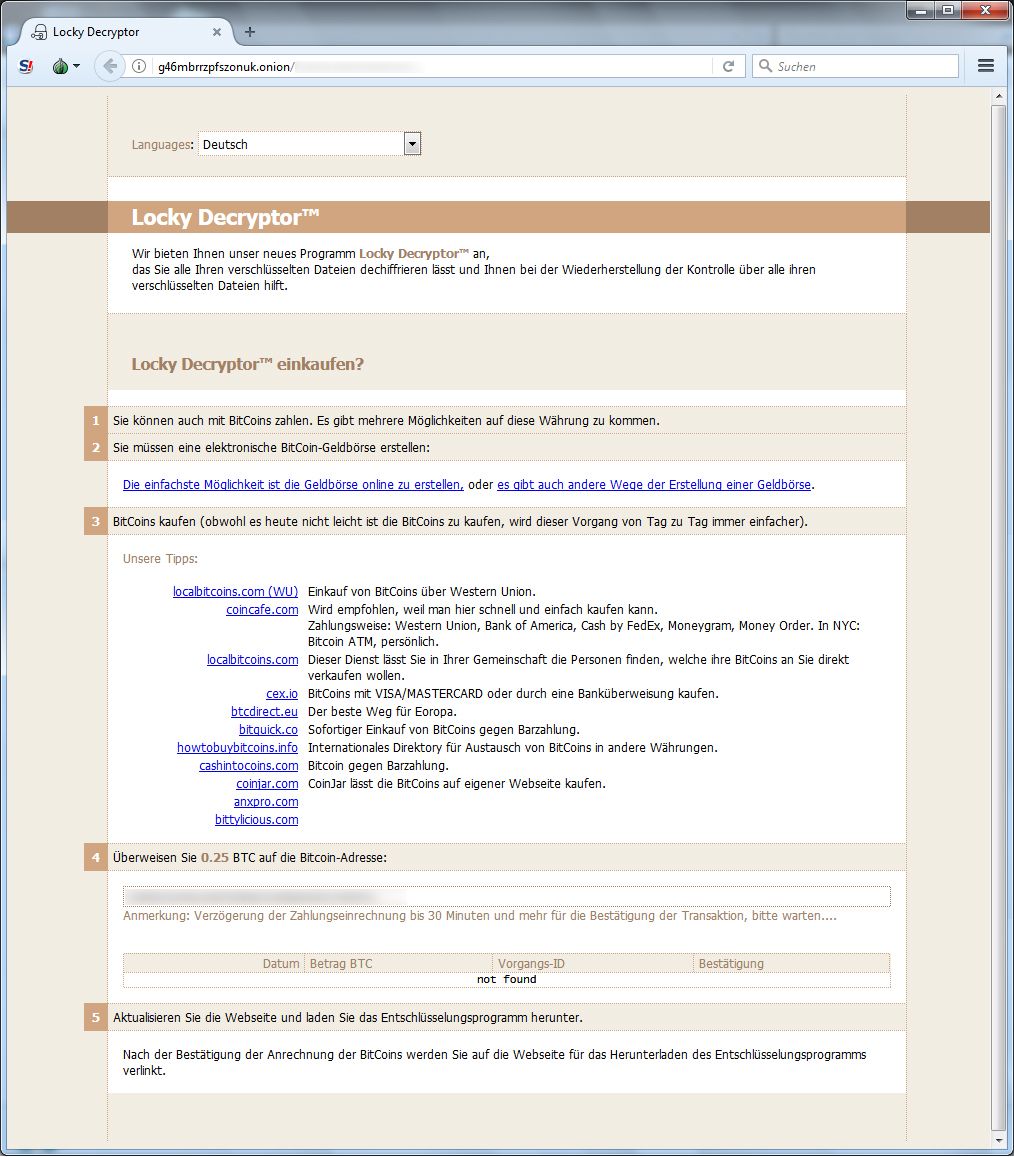

3. Type in the address bar: g46mbrrzpfszonuk.onion/*****

4. Follow the instructions on the site.!!! Your personal identification ID: ******* !!!

#__ -*+

.–=-*-$|—_-

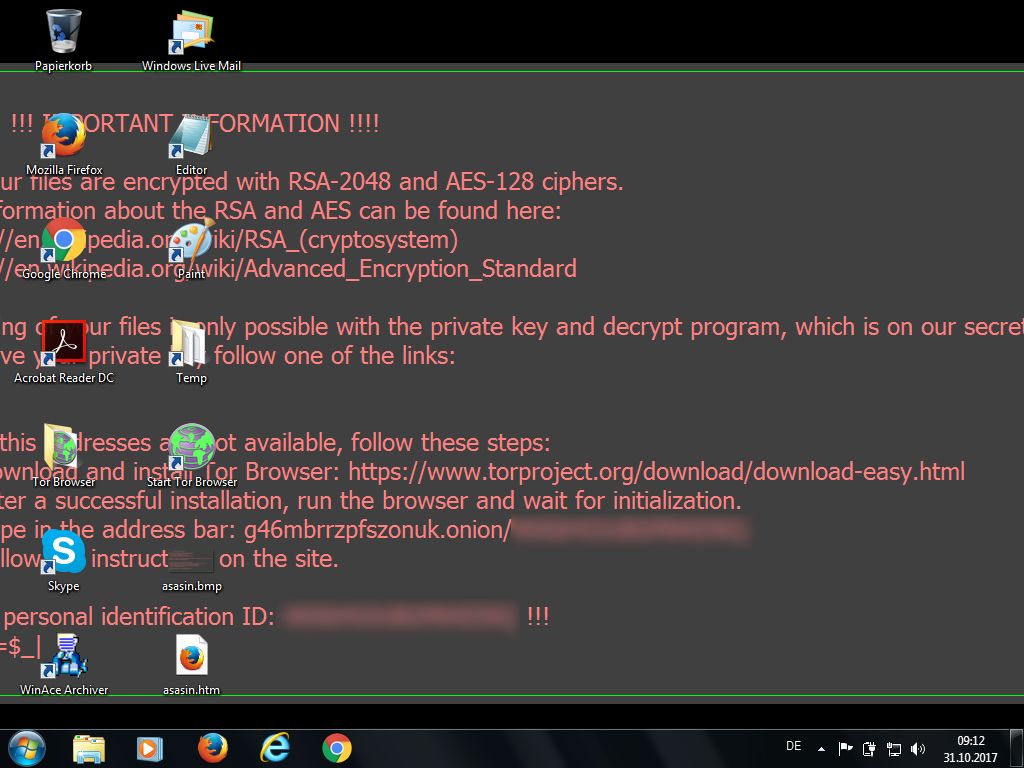

Außerdem tauscht „Locky“ den Bildschirmhintergrund gegen die asasin.bmp – Datei aus:

Die Erpressung würde wie folgt aussehen: