Achtung: Ransomware! Website Application, Job Application oder Website Job Application von Mertie Sutliff ([email protected]), Brianna Goers ([email protected]) oder Herb Rodes ([email protected]) bringt den Verschlüsselungs- und Erpressungstrojaner ‚Grandcrab‘ 5.0.3!

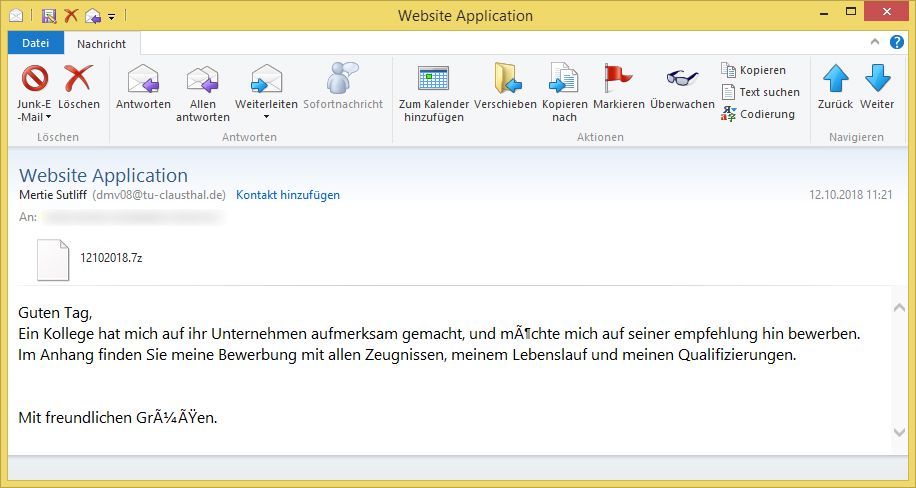

Am Freitag, den 12. Oktober 2018 wurde durch unbekannte Dritte die folgende betrügerische E-Mail in deutscher Sprache versendet. Öffnen Sie nicht das .7z- oder .zip-Archiv und führen Sie die darin enthaltene Datei nicht aus! Die Ransomware „Grandcrab“ (Verschlüsselungs- und Epressungstrojaner) würde Ihren PC sonst verschlüsseln und alle Dateien in .sffzboy umbenennen!

Betreff: Website Application, Job Application oder Website Job Application

Absender: Mertie Sutliff ([email protected]), Brianna Goers ([email protected]) oder Herb Rodes ([email protected])Guten Tag,

Ein Kollege hat mich auf ihr Unternehmen aufmerksam gemacht, und möchte mich auf seiner empfehlung hin bewerben.

Im Anhang finden Sie meine Bewerbung mit allen Zeugnissen, meinem Lebenslauf und meinen Qualifizierungen.Mit freundlichen Grüßen.

Achtung: Es handelt sich um eine betrügerische E-Mail! Öffnen Sie daher nicht die Anlage! Die E-Mail kommt von unterschiedlichen Adressen. Die angeblichen Absender haben mit der E-Mail nichts zu tun!

Die E-Mail bringt entweder ein .7z-Archiv oder ein .zip-Archiv mit. Teilweise enthalten die E-Mails auch keinen Text und nur die Anlage.

Application12102018.zip

12102018.7z

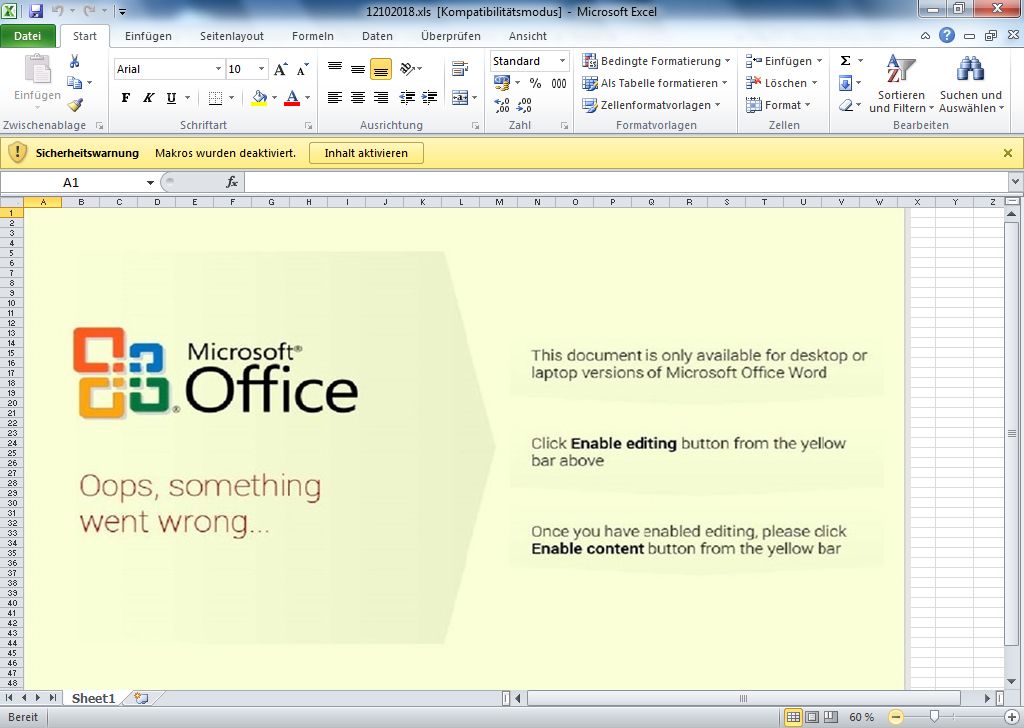

Im .7z-Archiv ist eine Excel-Datei enthalten, die so aussehen würde:

12102018.xls (Erkennung laut Virustotal: 12/58)

Microsoft Office

Oops, something went wring…

This document is only available for desktop or laptop versions of Microsoft Office Word

Click Enable editing button from the yellow bar above

Once you have enabled editing, please click Enable content button from the yellow bar.

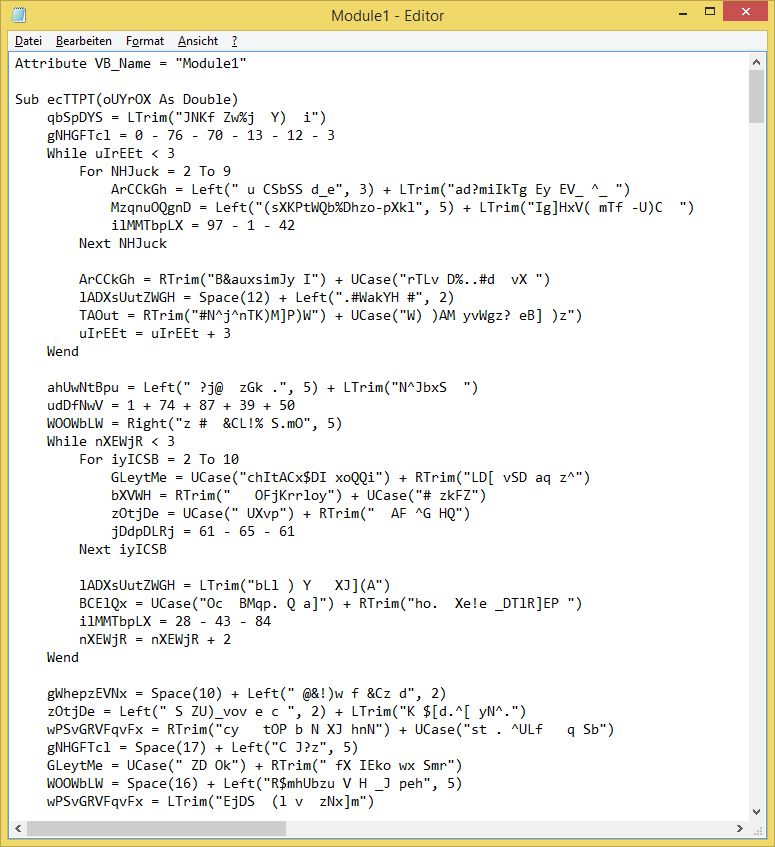

Führen Sie nicht das Makro aus! Die Excel-Tabelle enthält mehrere Makros, die z. B. so aussehen:

Führen Sie das Makro nicht aus! Von der Adresse

- 159.65.155.17/strange.exe

würde eine ausführbare Datei nachgeladen!

orXM.exe

Im .zip-Archiv wäre statt der Excel-Datei direkt eine ausführbare Datei enthalten gewesen, die durch eine doppelte Dateiendung angeblich ein Adobe Acrobat Reader – Dokument sein soll (.pdf), aber in Wirklichkeit eine ausführbare Datei ist (.pdf.exe):

Application12102018.pdf.exe

Es handelt sich um den Verschlüsselungs- und Erpressungstrojaner „Grandcrab“ (Ransomware). Virustotal zeigt eine Erkennungsrate von 19/68.

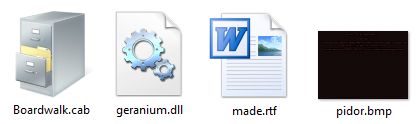

Im Temp-Verzeichnis werden verschiedene Dateien angelegt:

System.dll

Boardwalk.cab

geranium.dll

made.rtf

pidor.bmp

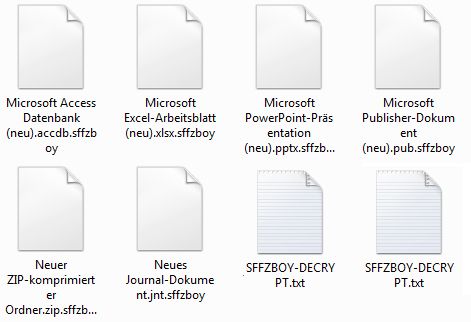

Die Ransomware beginnt sofort damit, alle wichtigen Dateien in *.sffzboy umzubenennen:

Microsoft Access Datenbank (neu).accdb.sffzboy

Microsoft Excel-Arbeitsblatt (neu).xlsx.sffzboy

Microsoft PowerPoint-Präsentation (neu).pptx.sffzboy

Microsoft Publisher-Dokument (neu).pub.sffzboy

Neuer ZIP-komprimierter Ordner.zip.sffzboy

Neues Journal-Dokument.jnt.sffzboy

SFFZBOY-DECRYPT.txt

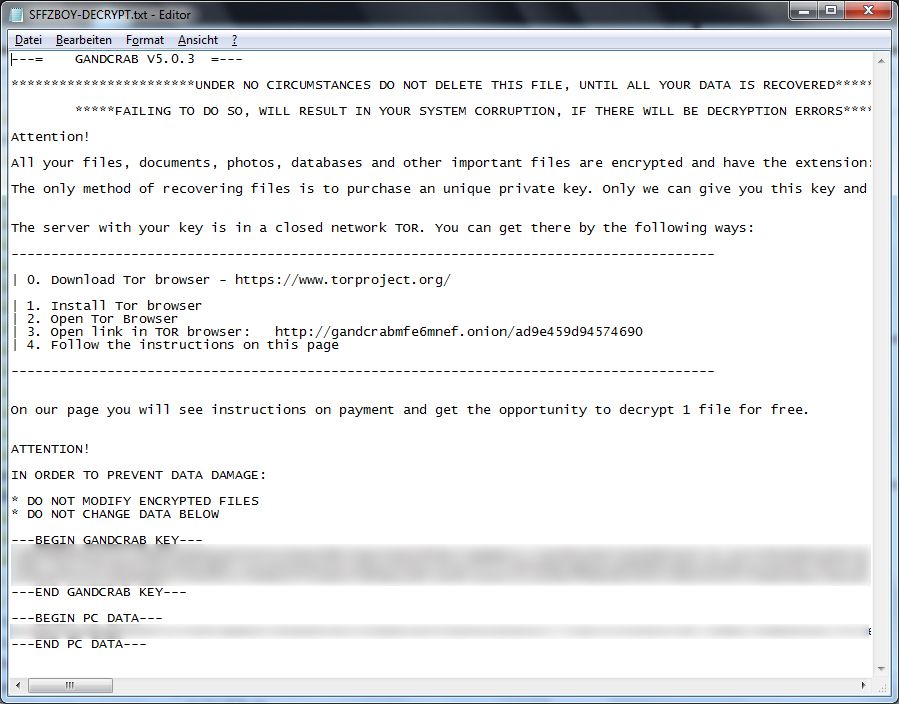

Daneben produziert „Grandcrab“ eine Datei, die auf die Verschlüsselung hinweist:

—= GANDCRAB V5.0.3 =—

***********************UNDER NO CIRCUMSTANCES DO NOT DELETE THIS FILE, UNTIL ALL YOUR DATA IS RECOVERED***********************

*****FAILING TO DO SO, WILL RESULT IN YOUR SYSTEM CORRUPTION, IF THERE WILL BE DECRYPTION ERRORS*****

Attention!

All your files, documents, photos, databases and other important files are encrypted and have the extension: .SFFZBOY

The only method of recovering files is to purchase an unique private key. Only we can give you this key and only we can recover your files.

The server with your key is in a closed network TOR. You can get there by the following ways:

—————————————————————————————-

| 0. Download Tor browser – https://www.torproject.org/

| 1. Install Tor browser

| 2. Open Tor Browser

| 3. Open link in TOR browser: http://gandcrabmfe6mnef.onion/ad9e459d94574690

| 4. Follow the instructions on this page—————————————————————————————-

On our page you will see instructions on payment and get the opportunity to decrypt 1 file for free.

ATTENTION!

IN ORDER TO PREVENT DATA DAMAGE:

* DO NOT MODIFY ENCRYPTED FILES

* DO NOT CHANGE DATA BELOW—BEGIN GANDCRAB KEY—

—END GANDCRAB KEY—

—BEGIN PC DATA—

—END PC DATA—

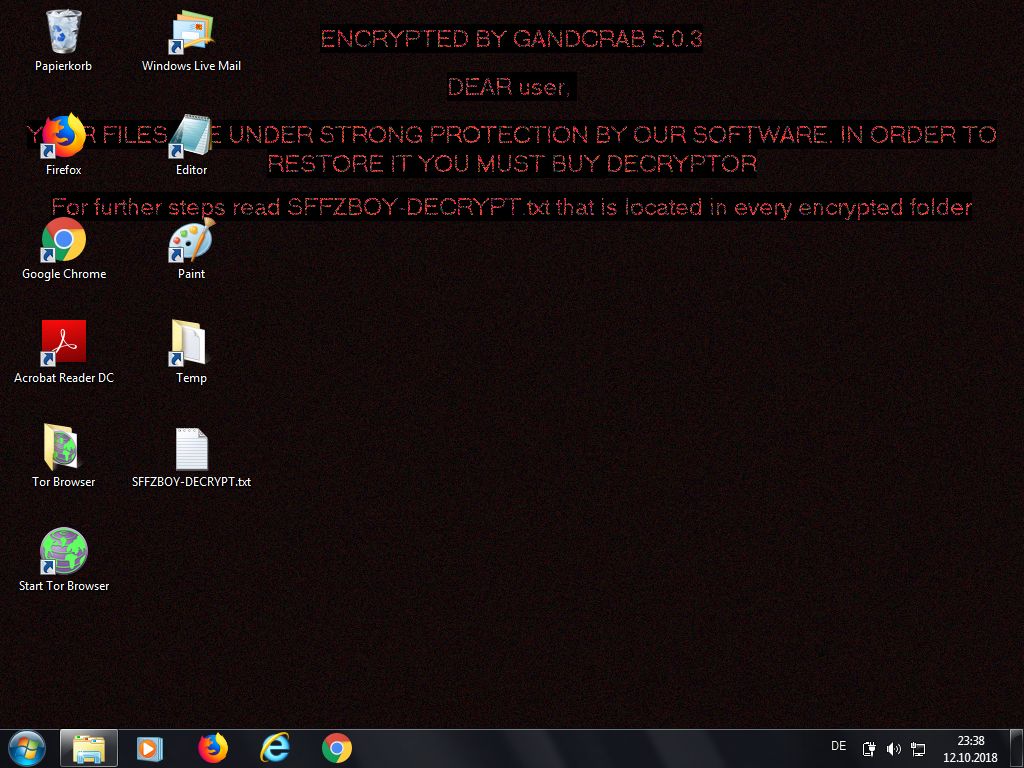

Auch das Hintergrundbild auf dem Desktop verweist auf die Verschlüsselung:

ENCRYPTED BY GRANDCRAB 5.0.3

DEAR user,

YOUR FILES ARE UNDER STRONG PROTECTION BY OUR SOFTWARE. IN ORDER TO RESTORE IT YOU MUST BUY DECRYPTORFor further steps read SFFZBOY-DECRYPT.txt that is located in every encrypted folder

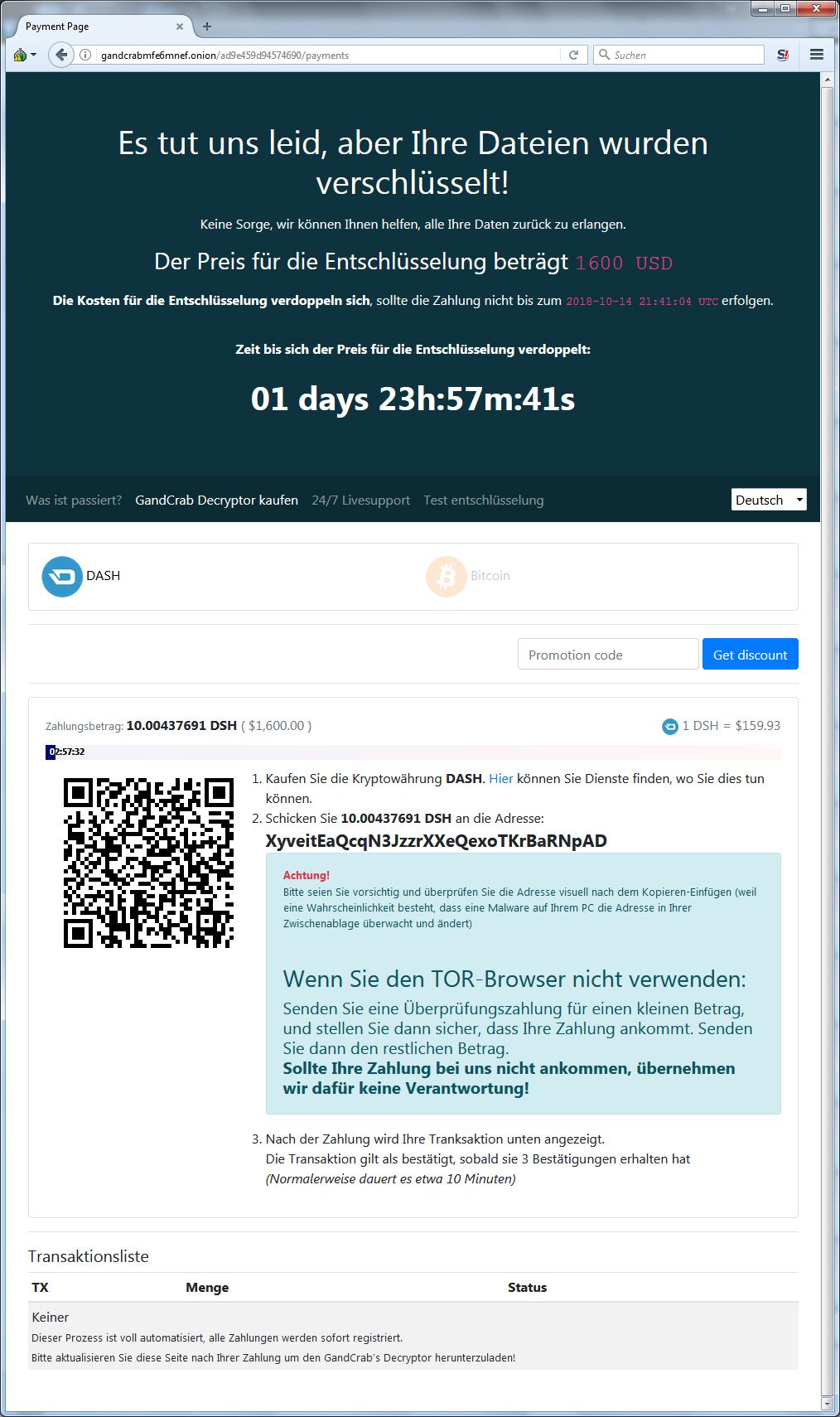

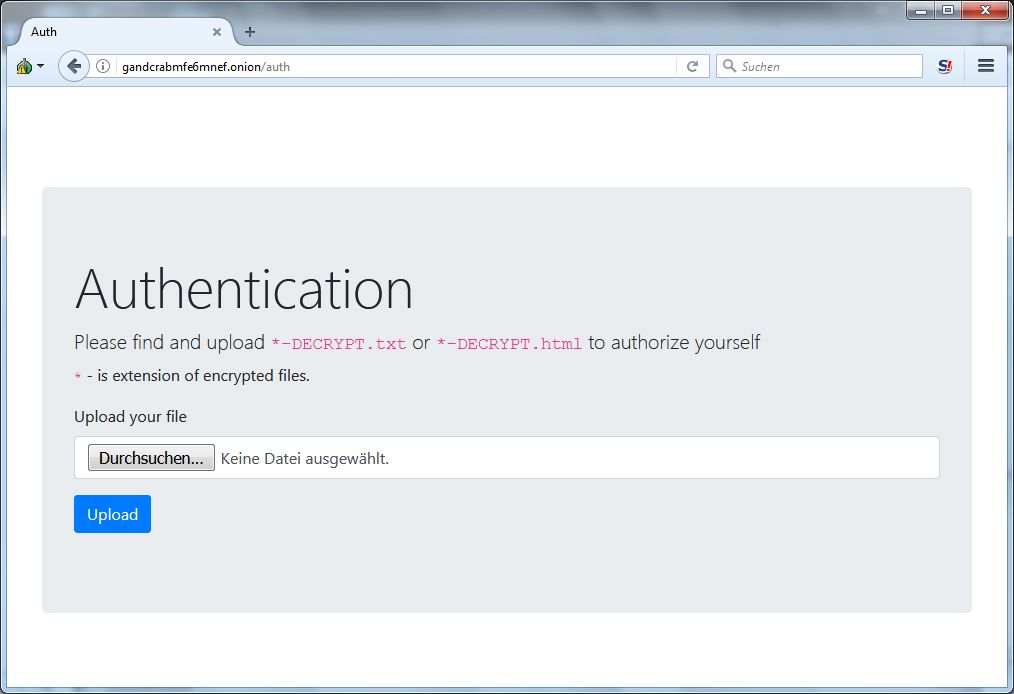

Die verlinkte TOR-Seite sieht so aus:

Authentication

Please find and upload *-DECRYPT.txt or *-DECRYPT.html to authorize yourself

* – is extension of encypted files.

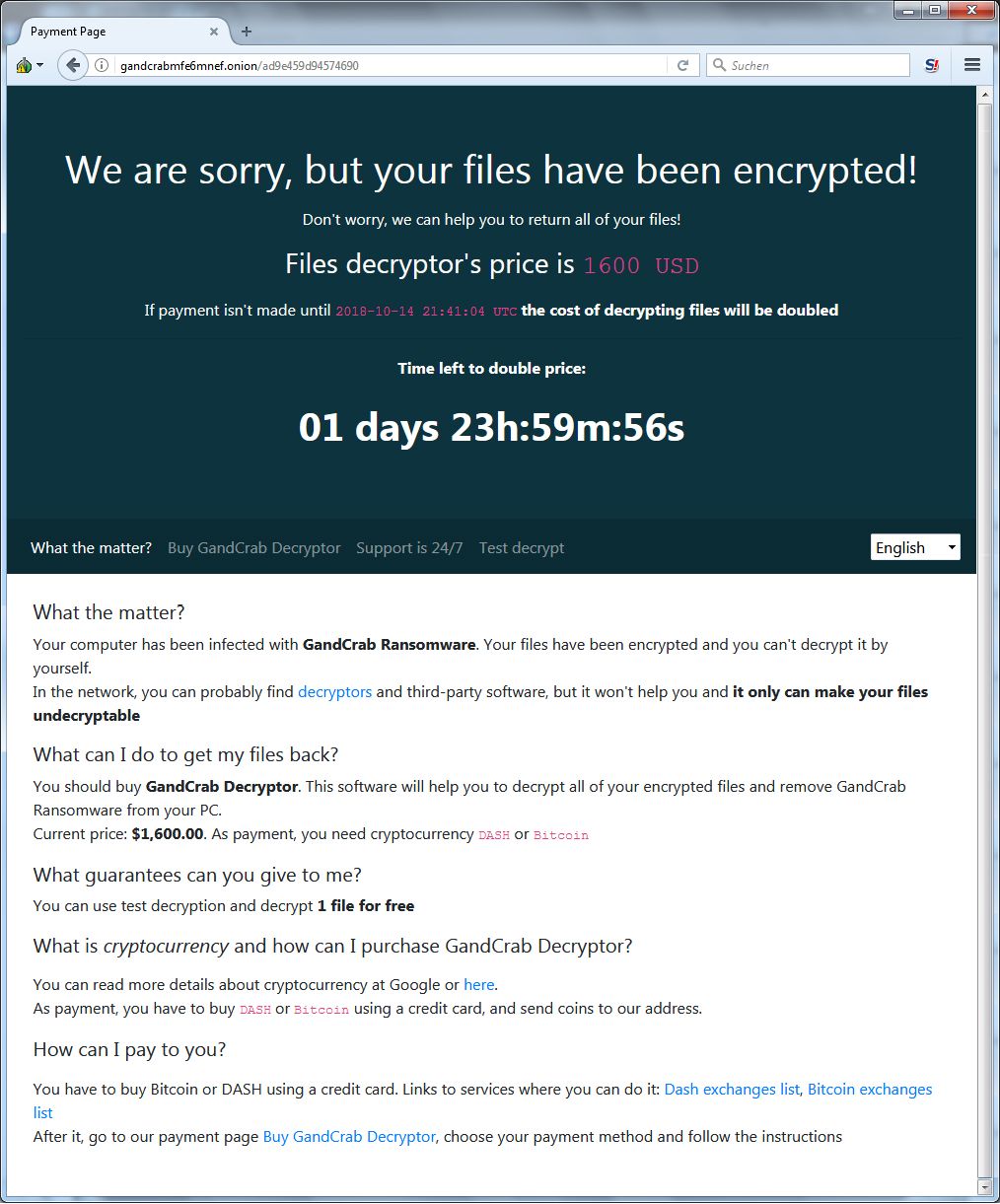

Nach dem Hochladen der SFFZBOY-DECRYPT.txt würde zunächst folgender englischer Text angezeigt, der eine Geldforderung (hier über 1.600 $) in der Kryptowährung Dash zeigt:

We are sorry, but your files have been encrypted!

Don’t worry, we can help you to return all of your files!

Files decryptor’s price is 1600 USD

If payment isn’t made until 2018-10-14 21:41:04 UTC the cost of decrypting files will be doubled

Time left to double price:

01 days 23h:59m:36s

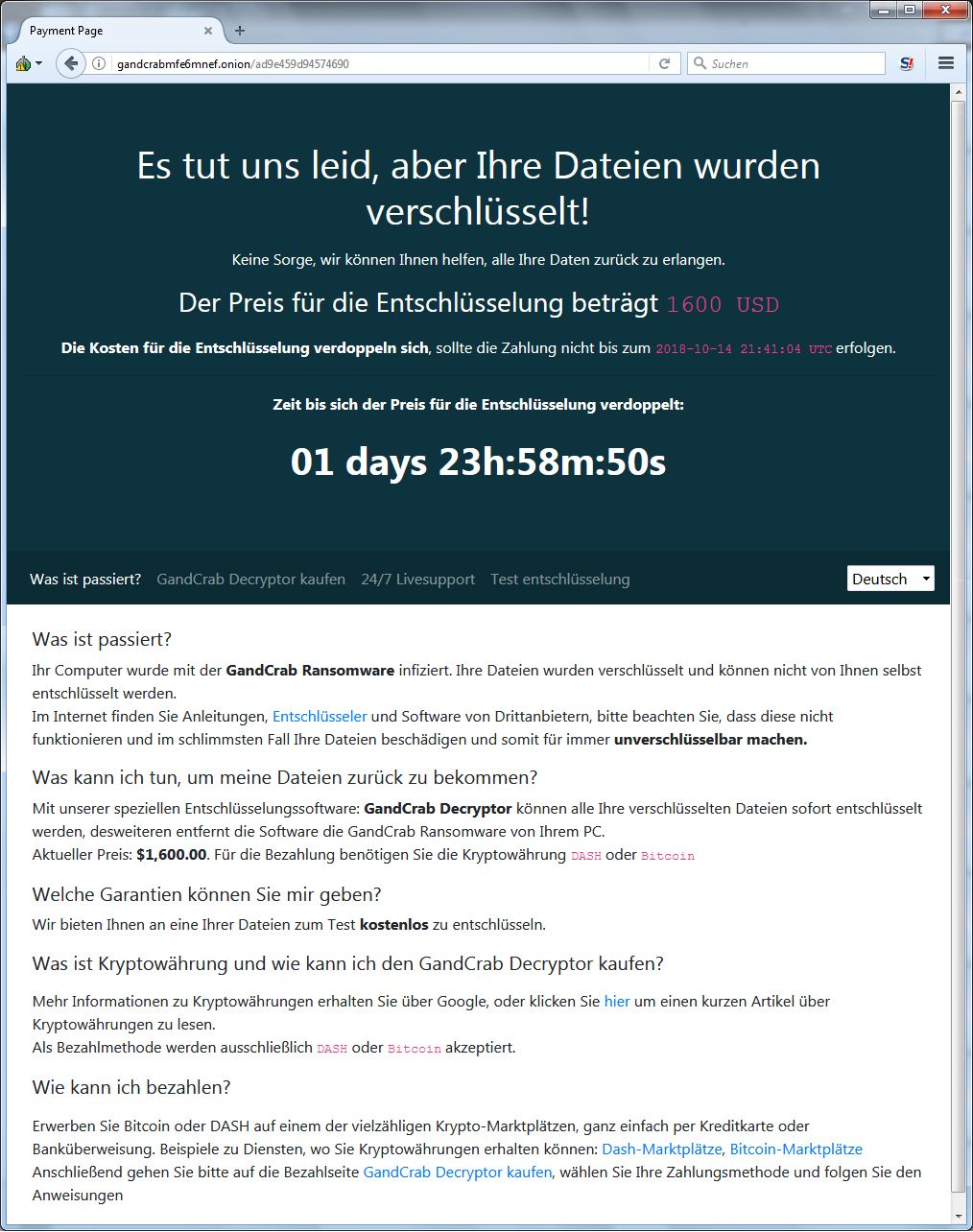

Daneben kann auch ein deutscher Text angezeigt werden:

Die Seite „GrandCrab Decryptor kaufen“ würde so aussehen: