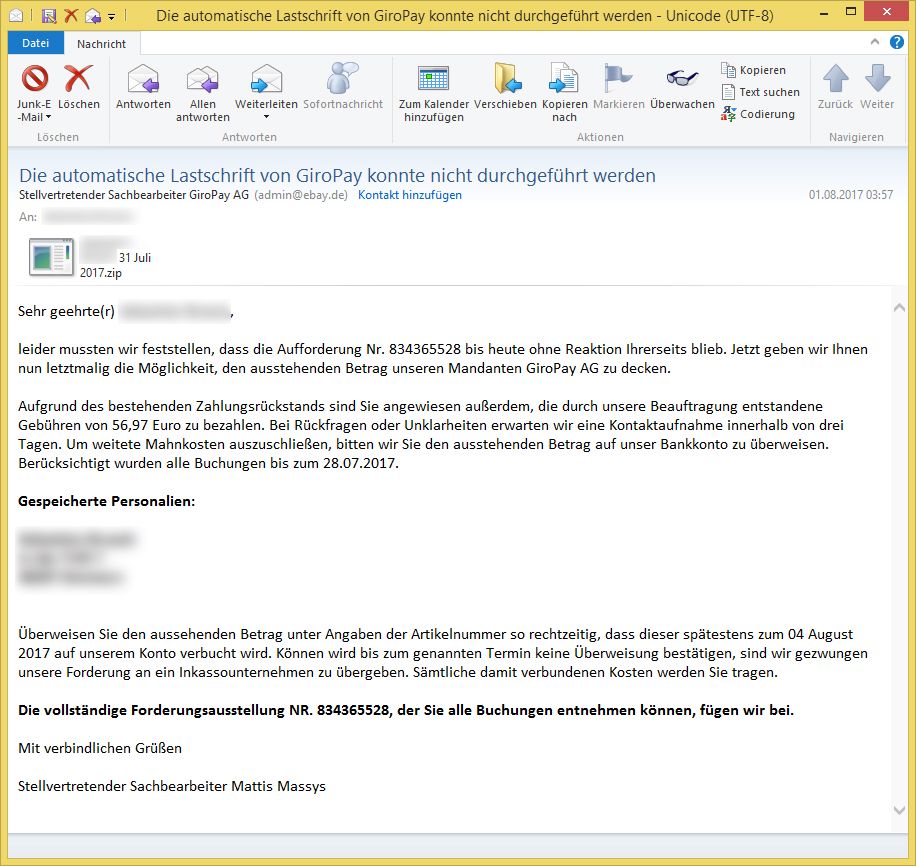

Die automatische Lastschrift von GiroPay konnte nicht durchgeführt werden von Stellvertretender Sachbearbeiter GiroPay AG ([email protected])

Am Dienstag, den 01. August 2017 wurden durch unbekannte Dritte die folgenden betrügerischen E-Mails in deutscher Sprache versendet. Achtung: Die E-Mail lädt ein Trojanisches Pferd nach, welches u. a. das Online-Banking befällt und die Anzeige des Online-Banking manipuliert! Öffnen Sie daher nicht die Anlage!

Betreff: Die automatische Lastschrift von GiroPay konnte nicht durchgeführt werden

Absender: Stellvertretender Sachbearbeiter GiroPay AG ([email protected])

Sehr geehrte(r) (Vorname Nachname),

leider mussten wir feststellen, dass die Aufforderung Nr. 834365528 bis heute ohne Reaktion Ihrerseits blieb. Jetzt geben wir Ihnen nun letztmalig die Möglichkeit, den ausstehenden Betrag unseren Mandanten GiroPay AG zu decken.

Aufgrund des bestehenden Zahlungsrückstands sind Sie angewiesen außerdem, die durch unsere Beauftragung entstandene Gebühren von 56,97 Euro zu bezahlen. Bei Rückfragen oder Unklarheiten erwarten wir eine Kontaktaufnahme innerhalb von drei Tagen. Um weitete Mahnkosten auszuschließen, bitten wir Sie den ausstehenden Betrag auf unser Bankkonto zu überweisen. Berücksichtigt wurden alle Buchungen bis zum 28.07.2017.

Gespeicherte Personalien:

(Vorname Nachname)

(Straße u. Haus-Nr.)

(PLZ u. Wohnort)

Überweisen Sie den aussehenden Betrag unter Angaben der Artikelnummer so rechtzeitig, dass dieser spätestens zum 04 August 2017 auf unserem Konto verbucht wird. Können wird bis zum genannten Termin keine Überweisung bestätigen, sind wir gezwungen unsere Forderung an ein Inkassounternehmen zu übergeben. Sämtliche damit verbundenen Kosten werden Sie tragen.

Die vollständige Forderungsausstellung NR. 834365528, der Sie alle Buchungen entnehmen können, fügen wir bei.

Mit verbindlichen Grüßen

Stellvertretender Sachbearbeiter Mattis Massys

Achtung: Es handelt sich um gefälschte Nachrichten! Klicken Sie daher nicht auf die Anlage zur E-Mail! In der Anlage ist eine bösartige Software enthalten!

Im Gegensatz zu den letzten Versionen ist der E-Mail diesmal wieder die Anschrift des Empfängers beigefügt. Auch die Anlage enthält wieder den Namen des Empfängers. Das ZIP-Archiv „Max Mustermann 31. Juli 2017.zip“ enthält ein weiteres ZIP-Archiv „Max Mustermann 31. Juli 2017“. Darin ist dann die ausführbare Datei „31. Juli 2017 Max Mustermann.com“ enthalten.

Laut Virustotal liegt die Erkennungsrate für die „31.07.2017 Max Mustermann.com“ bei 26/64.

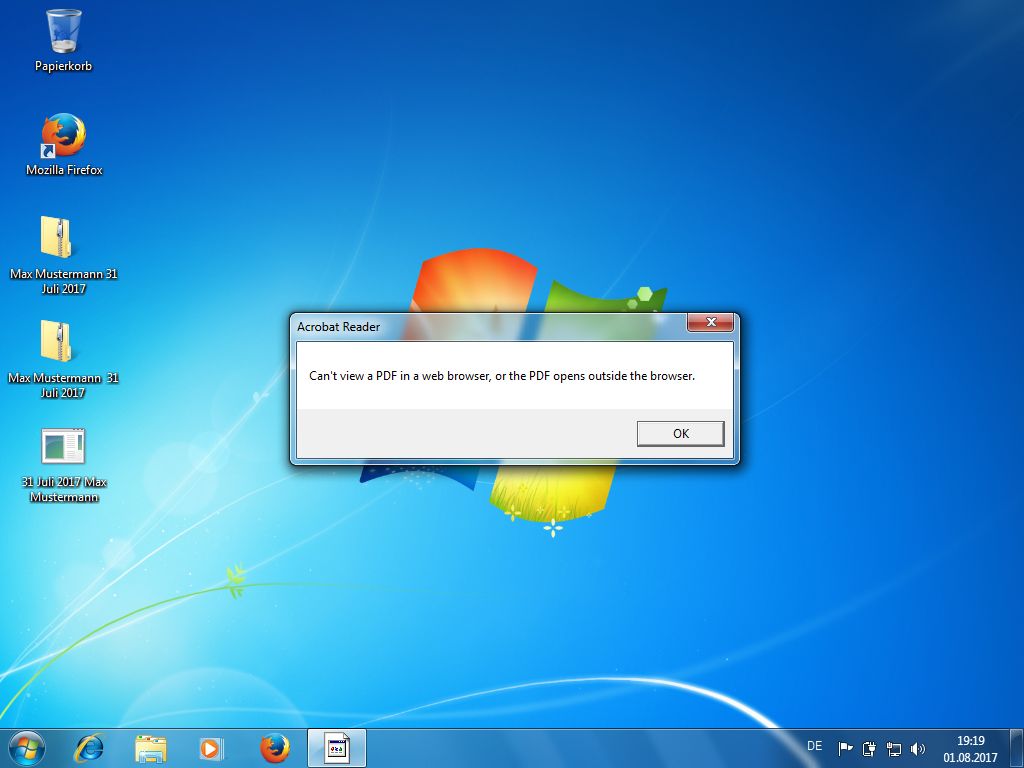

Nach der Ausführung würde folgende Meldung erscheinen:

Acrobat Reader

Can’t view a PDF in a web browser, or the PDF opens outside the browser.

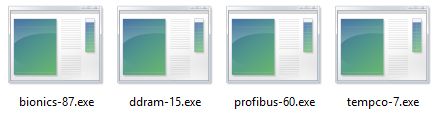

Das Trojanische Pferd lädt täglich verschiedene ausführbare Dateien nach. Hier ein paar Beispiele vom 01.08.2017:

- Laut Virustotal liegt die Erkennungsrate für die bionics-87.exe bei 12/64.

- Laut Virustotal liegt die Erkennungsrate für die ddram-15.exe bei 12/64.

- Laut Virustotal liegt die Erkennungsrate für die profibus-60.exe bei 15/64.

- Laut Virustotal liegt die Erkennungsrate für die tempco-7.exe bei 14/64.

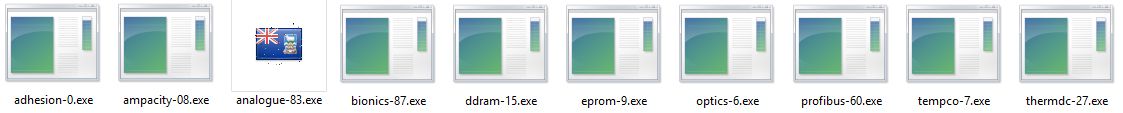

Und so sehen die bis einschließlich 02.08.2017 nachgeladenen Dateien aus:

- Laut Virustotal liegt die Erkennungsrate für die adhesion-0.exe bei 11/62

- Laut Virustotal liegt die Erkennungsrate für die ampacity-61/ampacity-08.exe bei 16/64

- Laut Virustotal liegt die Erkennungsrate für die analogue-3/analogue-83.exe bei 17/64

- Laut Virustotal liegt die Erkennungsrate für die bionics-5/bionics-87.exe bei 26/63

- Laut Virustotal liegt die Erkennungsrate für die ddram-5/ddram-15.exe bei 31/64

- Laut Virustotal liegt die Erkennungsrate für die eprom-96/eprom-9.exe bei 21/64

- Laut Virustotal liegt die Erkennungsrate für die optics-9/optics-6.exe bei 12/63

- Laut Virustotal liegt die Erkennungsrate für die profibus-0/profibus-60.exe bei 29/63

- Laut Virustotal liegt die Erkennungsrate für die tempco-5/tempco-7.exe bei 37/64

- Laut Virustotal liegt die Erkennungsrate für die thermdc-6/thermdc-27.exe bei 26/64

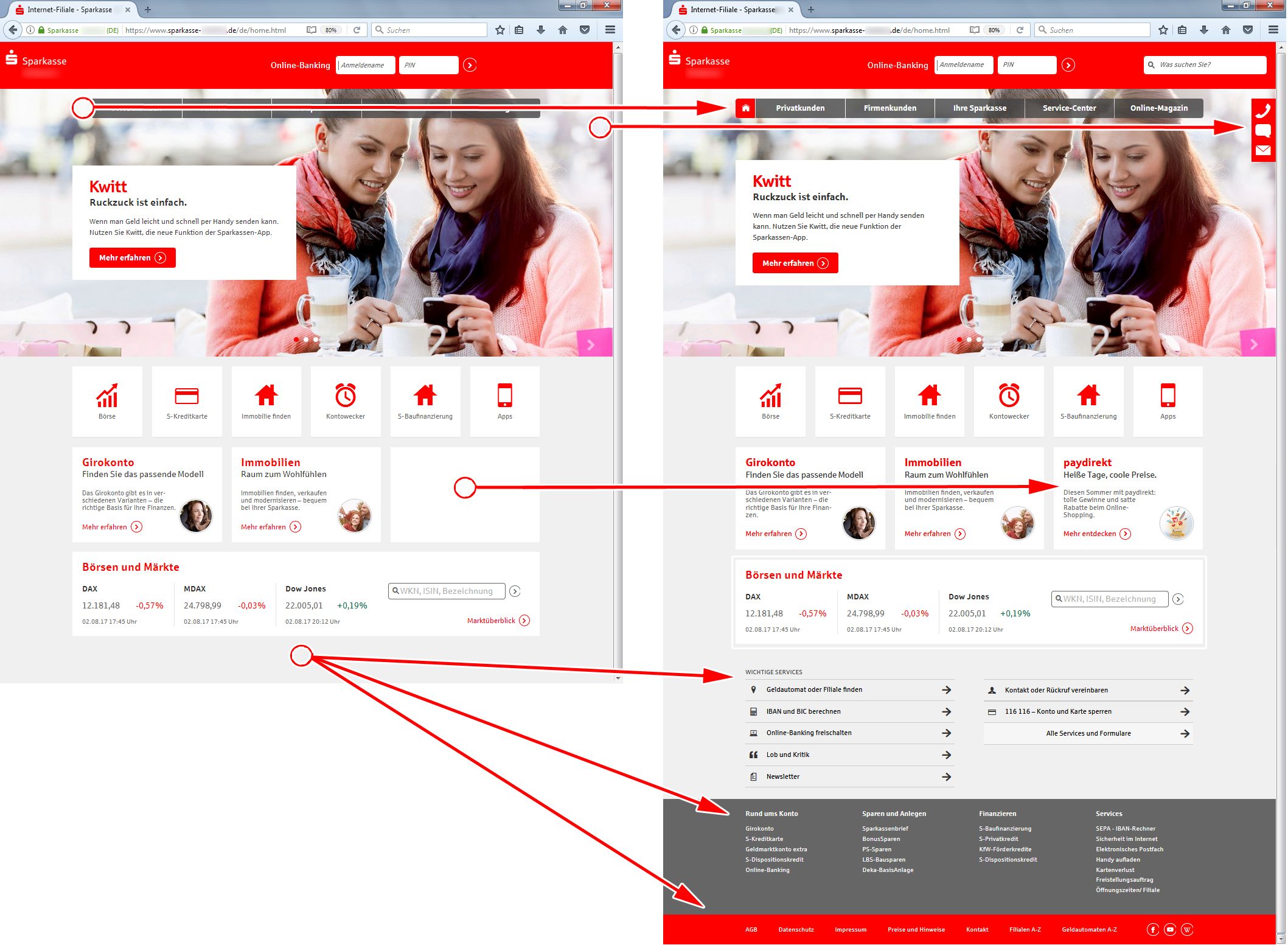

Insbesondere nach der Anmeldung zum Online-Banking sollte Vorsicht gelten. Bereits beim Aufruf der Internetseite der Bank könnten sich einige Veränderungen zeigen (hier am Beispiel einer Sparkasse):

- Der Link zur Hauptseite fehlt (links oben in der grauen oberen Navigationsleiste)

- Kontaktmöglichkeiten fehlen (rote Icons oben rechts)

- Schaltflächen sind plötzlich leer (hier „paydirekt“)

- Navigationspunkte fehlen (Wichtige Services und Fußzeile)

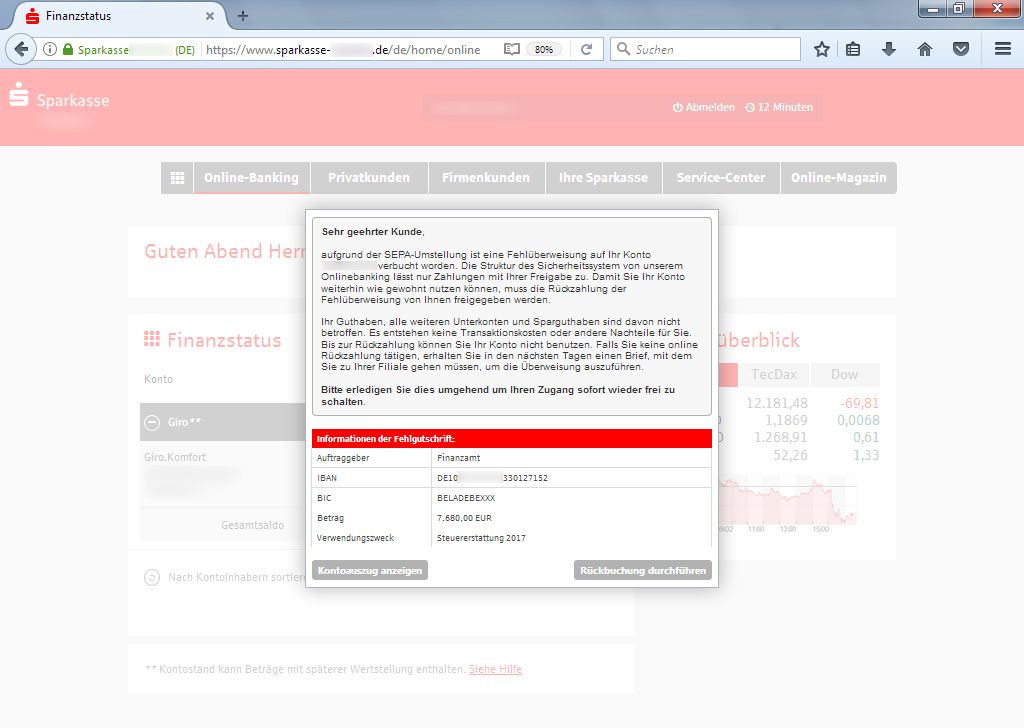

Spätestens nach der Anmeldung zum Online-Banking zeigt das Trojanische Pferd, was es möchte:

Sehr geehrter Kunde,

aufgrund der SEPA-Umstellung ist eine Fehlüberweisung auf Ihr Konto xxxxxxxxxx verbucht worden. Die Struktur des Sicherheitssystem von unserem Onlinebanking lässt nur Zahlungen mit Ihrer Freigabe zu. Damit Sie Ihr Konto weiterhin wie gewohnt nutzen können, muss die Rückzahlung der Fehlüberweisung von Ihnen freigegeben werden.

Ihr Guthaben, alle weiteren Unterkonten und Sparguthaben sind davon nicht betroffen. Es entstehen keine Transaktionskosten oder andere Nachteile für Sie. Bis zur Rückzahlung können Sie Ihr Konto nicht benutzen. Falls Sie keine online Rückzahlung tätigen, erhalten Sie in den nächsten Tagen einen Brief, mit dem Sie zu Ihrer Filiale gehen müssen, um die Überweisung auszuführen.

Bitte erledigen Sie dies umgehend um Ihren Zugang sofort wieder frei zu schalten.

Informationen der Fehlgutschrift:

Auftraggeber Finanzamt

IBAN DE10xxxxxxxx0330127152

BIC BELADEBEXXX

Betrag 7.680,00 EUR

Verwendungszweck Steuererstattung 2017

Kontoauszug anzeigen

Rückbuchung durchführen

Angeblich hat das Finanzamt aufgrund der SEPA-Umstellung eine Fehlüberweisung getätigt und bittet nun um Rücküberweisung. Allerdings sei das Konto bis zur Rückzahlung nicht mehr nutzbar. Dies wird u. a. dadurch untermauert, dass der Trojaner von den üblichen Funktionen des Online-Banking nur noch die Umsatzanzeige und die Überweisung anzeigt, alle anderen Funktionen blendet das Trojanische Pferd aus.

Bestätigen Sie niemals Meldungen nach der Anmeldung zum Online-Banking, die zur einer Überweisung auffordern oder aus sonstigen Gründen eine TAN verlangen!

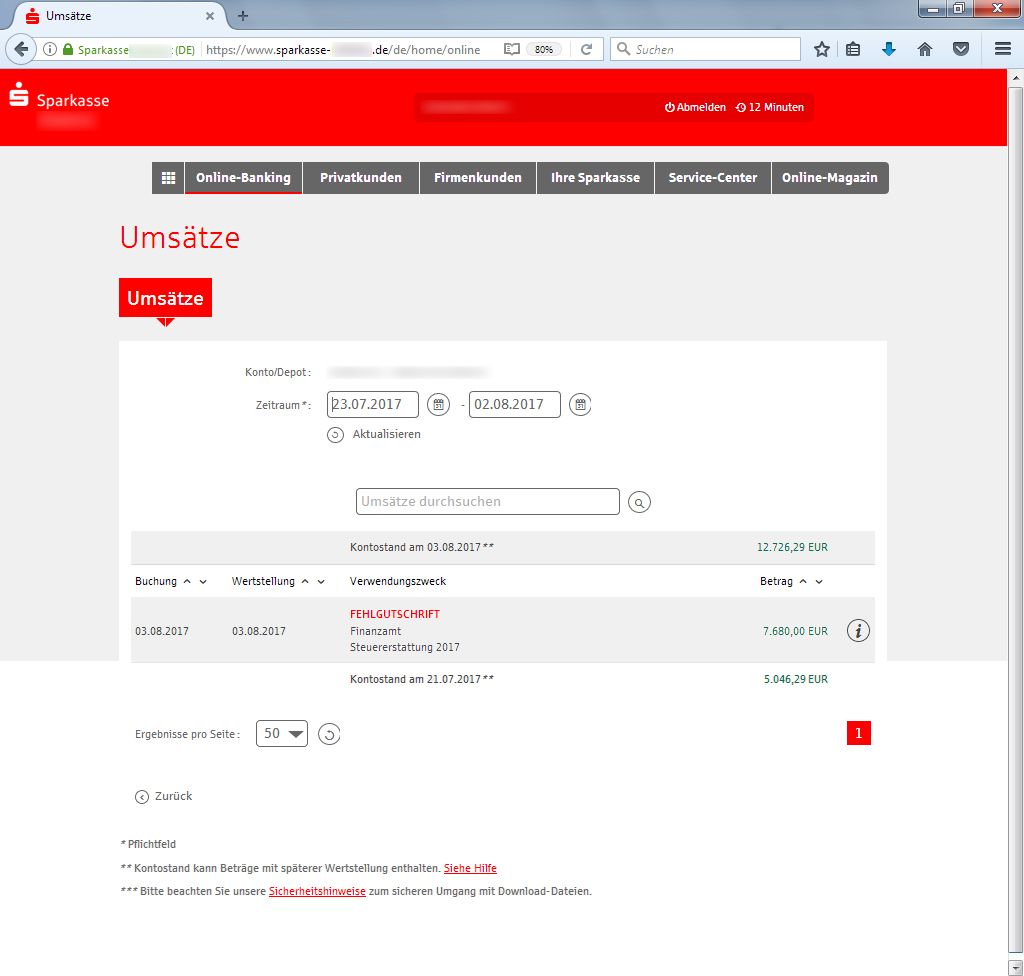

Das Trojanische Pferd blendet nicht nur nach der Anmeldung die angebliche Fehlgutschrift ein, sondern fälscht auch die Umsatzanzeige:

Buchung Wertstellung Verwendungszweck Betrag

03.08.2017 03.08.2017 FEHLGUTSCHRIFT

Finanzamt

Steuererstattung 2017 7.680,00 EUR

Der auf dem infizierten PC angezeigte Kontostand ist um den Betrag der angeblichen Fehlgutschrift erhöht. Auf jedem anderen (nicht mit dem gleichen Trojanischen Pferd infizierten) Rechner oder Smartphone würde der Kontostand von dieser Anzeige abweichen.

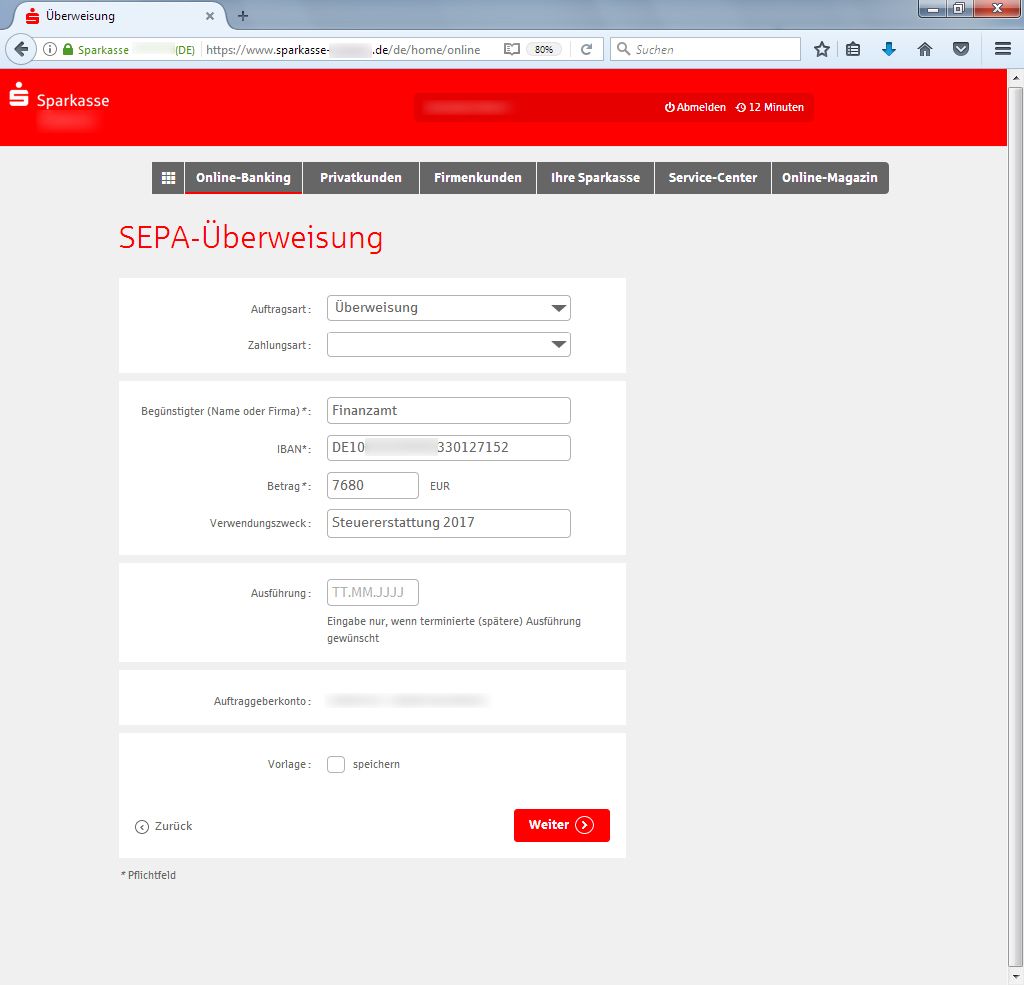

Mit dem Überweisungsformular würde das Trojanische Pferd nur die geforderte Rücküberweisung zulassen. Es trägt bereits die angeblichen Daten des Finanzamtes ein:

In Wirklichkeit gehört die angezeigte Konto-Nr. aber nicht zum Finanzamt, sondern zu einem Finanzagenten, der das Geld anschließend an die Betrüger weiterleitet.

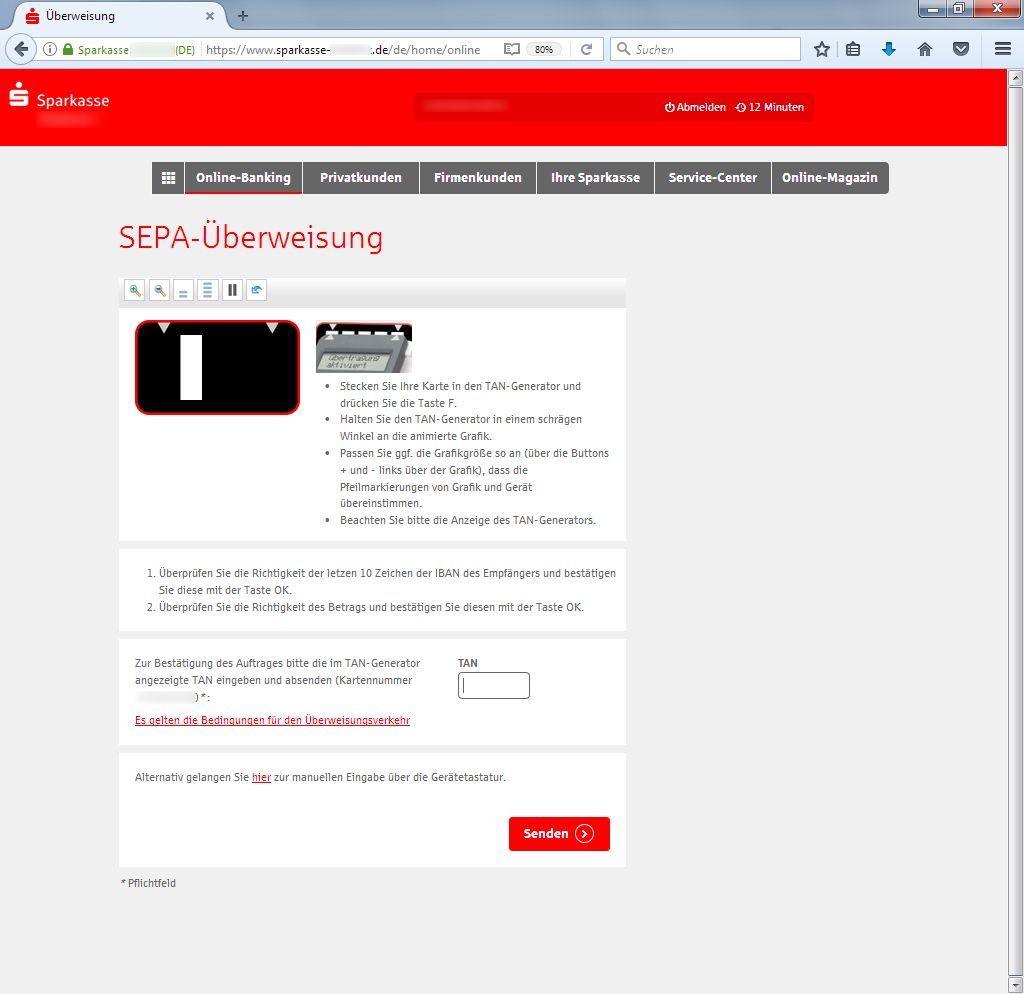

In der Seite zur Erzeugung der TAN würde die Bankverbindung in der Regel zwar nicht mehr angezeigt, aber auch hier ändert das Trojanische Pferd eine wichtige Kleinigkeit:

Eigentlich würde die Bank dazu auffordern,

1. Überprüfen Sie die Richtigkeit der letzten 10 Zeichen der IBAN des Empfängers bei dem Institut XYZ und bestätigen Sie diese mit der Taste OK.

Die Bank würde hier anzeigen, an welche andere Bank / welches Kreditinstitut die Überweisung abgesendet wird. Damit nicht auffällt, dass die Buchung nicht an das Finanzamt gesendet wird, entfernt das Trojanische Pferd den Hinweis auf die Bank.

Die aktuellen Sicherheitsverfahren im Online-Banking, egal ob chipTAN, smsTAN / mobile TAN, pushTAN bieten die Möglichkeit, die Konto-Nr. des Empfängers und den Betrag vor einer Ausführung des Auftrages zu kontrollieren. Wichtig ist, dass dieser Schutz genutzt wird. Wenn ich keine Überweisung tätigen möchte, dann darf im TAN-Generator / der SMS oder in der pushTAN-App auf meinem Smartphone keine IBAN (letzten 10 Stellen bzw. frühere Konto-Nr.) und kein Betrag erscheinen!