Locky nach wie vor mit (so gut wie) leerer E-Mail unterwegs

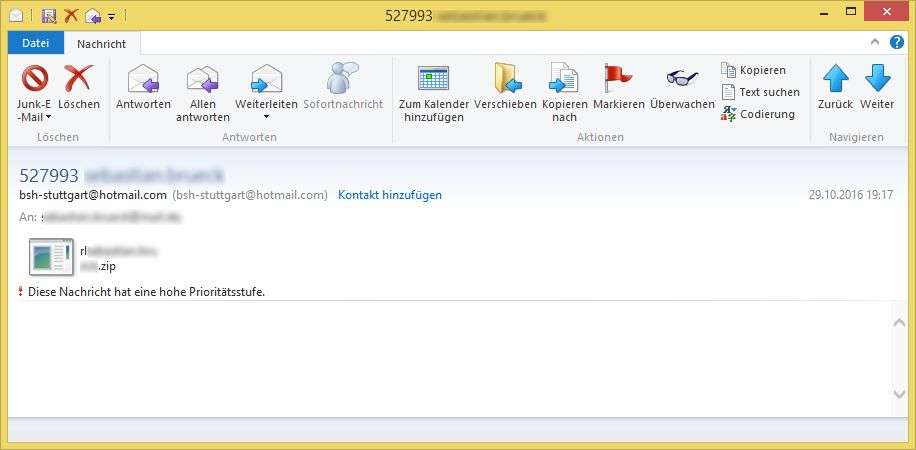

Vor wenigen Wochen schien es so, als habe Locky die Verteilung geändert und die bisher von der Cerber Ransomware verwendete E-Mail übernommen. Nach kurzer Zeit kamen aber wieder die für Locky bisher typischen englischen E-Mails. Scheinbar ist Locky aber nach wie vor auch mit der folgenden E-Mail unterwegs:

Betreff: 527993 (Empfänger)

! Diese Nachricht hat eine hohe Prioritätsstufe

Die E-Mail kommt mit einer Zahl, gefolgt von einem Leerzeichen und dem Empfängernamen (der Teil der E-Mail-Adresse, der vor dem @-Zeichen steht) als Betreff. Der sog. Body der E-Mail ist leer. Die E-Mail hat eine hohe Priorität und bringt eine .zip-Datei mit, die neben den Buchstaben „rl“ ebenfalls den Empfängernamen enthält.

Im Gegensatz zu den bisher von Cerber und Locky beigefügten Dateien ist diesmal kein zweites .zip-Archiv enthalten, sondern nur eine Datei „BILL_11389.js“.

Das JavaScript lädt von der Domain zonebeartom.top/log.php?f=2.dat den Verschlüsselungs- und Erpressungstrojaner „Locky“. Das Dateilogo passt zu einem Trojaner:

![]()

Anschließend kommuniziert die Ransomware mit der IP-Adresse 91.107.107.241/linuxsucks.php.

Virustotal zeigt eine Erkennungsrate von 5/56.

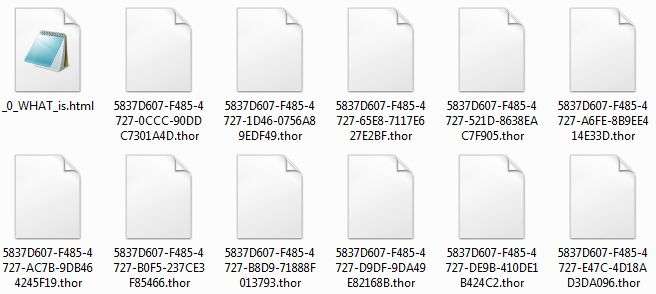

Bei der Verschlüsselung werden die Dateien in .thor umbekannt:

- 5837D607-F485-4727-0CCC-90DDC7301A4D.thor

- 5837D607-F485-4727-1D46-0756A89EDF49.thor

- 5837D607-F485-4727-65E8-7117E627E2BF.thor

- 5837D607-F485-4727-521D-8638EAC7F905.thor

- 5837D607-F485-4727-A6FE-8B9EE414E33D.thor

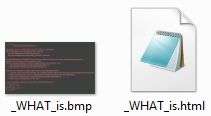

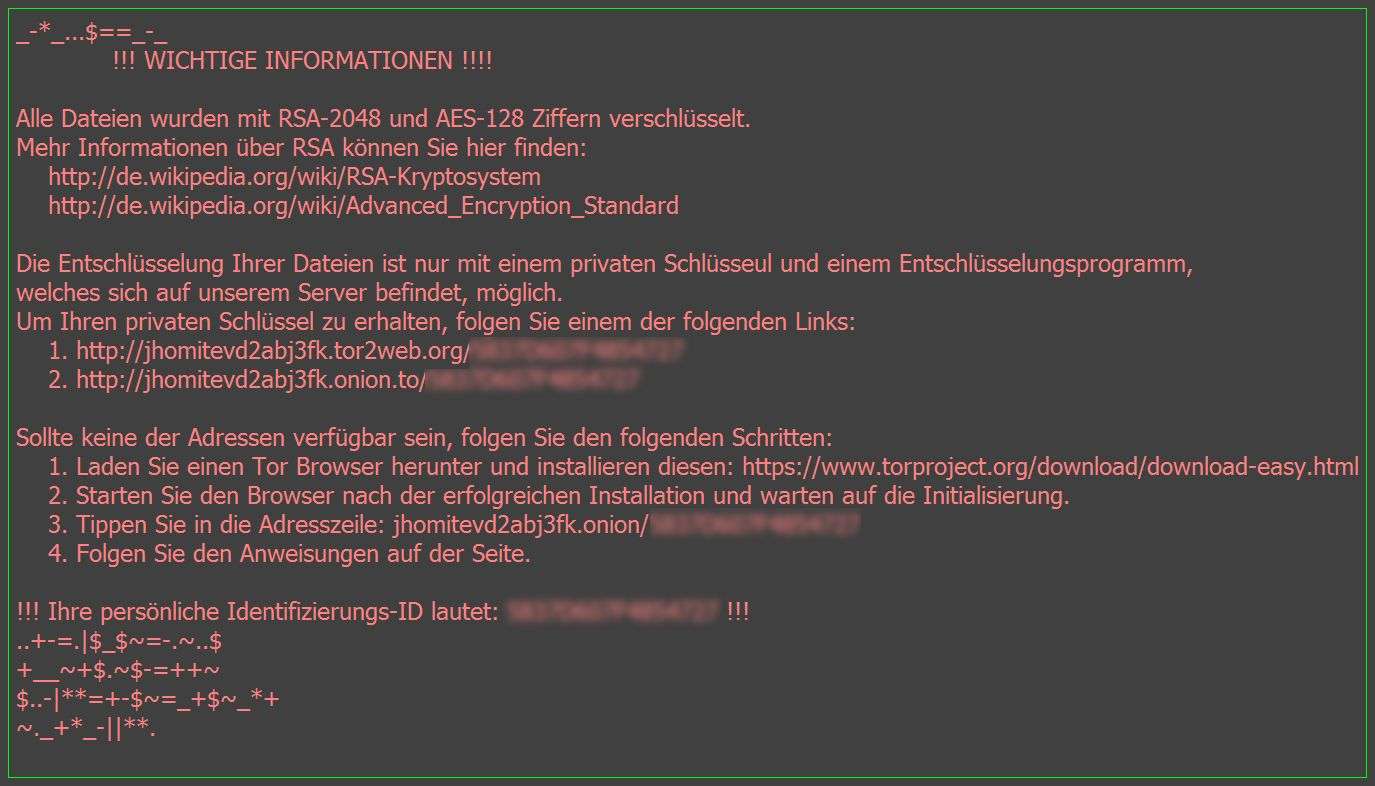

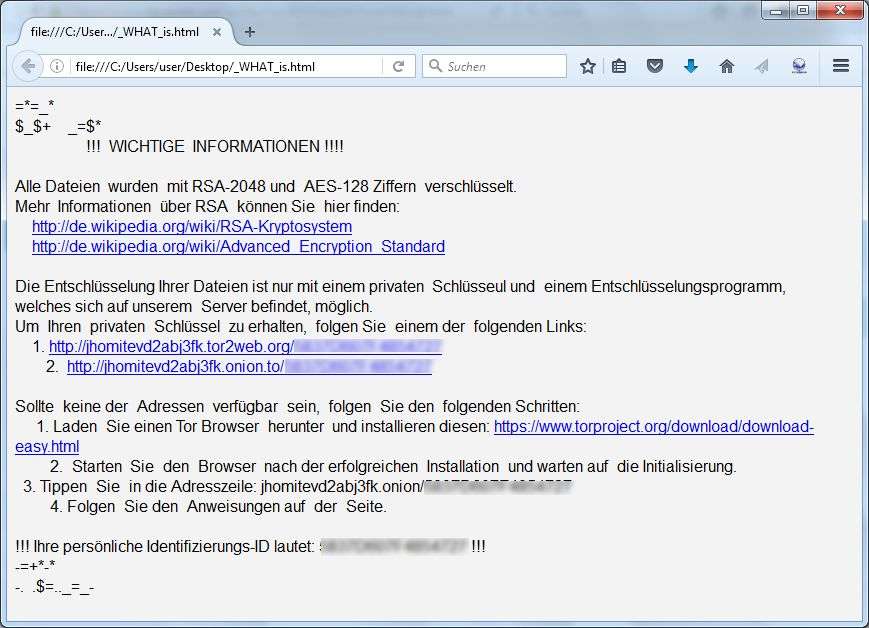

Daneben werden in einigen Verzeichnissen (wie auch auf dem Desktop) die Dateien „_WHAT_is.html“ und „_WHAT_is.bmp“ angelegt, die einen Hinweis auf die Verschlüsselung zeigen:

=*=_*

$_$+ _=$*!!! WICHTIGE INFORMATIONEN !!!!

Alle Dateien wurden mit RSA-2048 und AES-128 Ziffern verschlüsselt.

Mehr Informationen über RSA können Sie hier finden:

http://de.wikipedia.org/wiki/RSA-Kryptosystem

http://de.wikipedia.org/wiki/Advanced_Encryption_StandardDie Entschlüsselung Ihrer Dateien ist nur mit einem privaten Schlüsseul und einem Entschlüsselungsprogramm, welches sich auf unserem Server befindet, möglich.

Um Ihren privaten Schlüssel zu erhalten, folgen Sie einem der folgenden Links:

1. http://jhomitevd2abj3fk.tor2web.org/*****

2. http://jhomitevd2abj3fk.onion.to/*****Sollte keine der Adressen verfügbar sein, folgen Sie den folgenden Schritten:

1. Laden Sie einen Tor Browser herunter und installieren diesen: https://www.torproject.org/download/download-easy.html

2. Starten Sie den Browser nach der erfolgreichen Installation und warten auf die Initialisierung.

3. Tippen Sie in die Adresszeile: jhomitevd2abj3fk.onion/*****

4. Folgen Sie den Anweisungen auf der Seite.!!! Ihre persönliche Identifizierungs-ID lautet: ***** !!!

-=+*-*

-.

.$=.._=_-

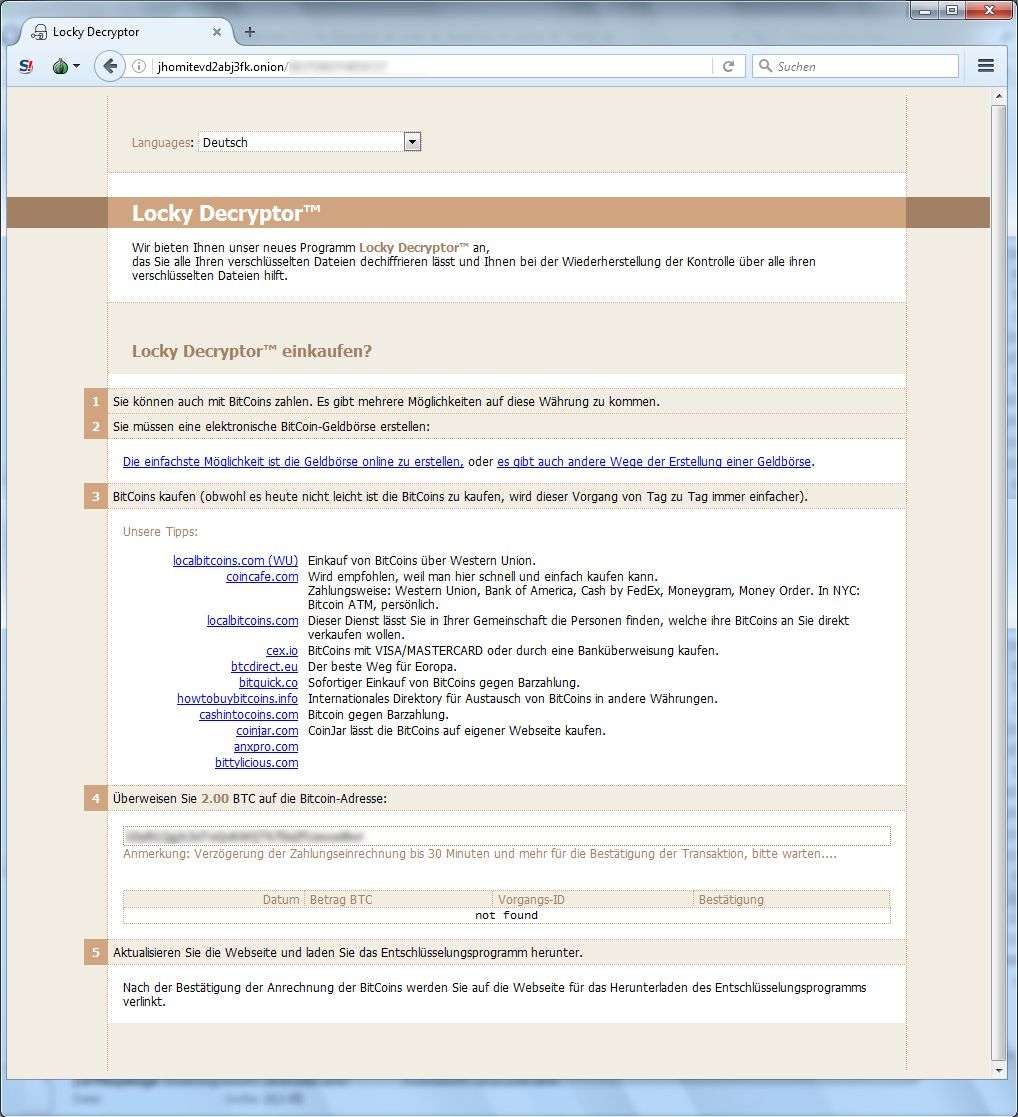

Der Link zeigt eine Erpressung von 2 BitCoin: