Transactions

Am Mittwoch, den 02. November 2016 wurde durch unbekannte Dritte die folgende E-Mail in englischer Sprache versendet:

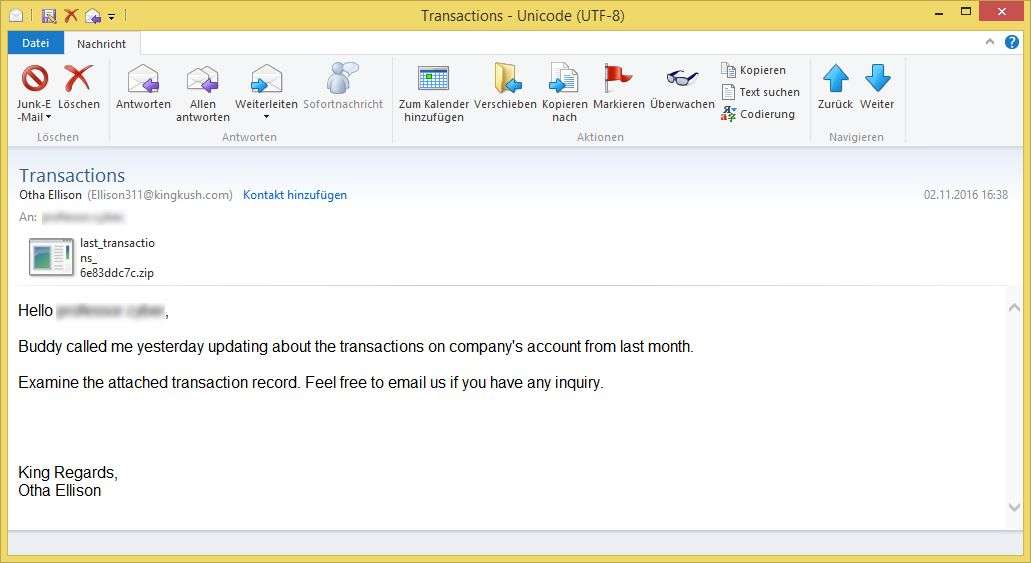

Betreff: Transactions

Hello (Empfänger),

Buddy called me yesterday updating about the transactions on company’s account from last month.

Examine the attached transaction record. Feel free to email us if you have any inquiry.

King Regards,

Otha Ellison

Die E-Mail bringt ein .zip-Archiv mit, welches z. B. wie folgt lautet:

- last_transactions_6e83ddc7c.zip

- last_transactions_b89949c.zip

- last_transactions_dcb67ecd.zip

Darin enthalten ist eine .wsf-Datei wie z. B.

- last_transactions_11C15F_PDF.wsf

- last_transactions_40B039EA_PDF.wsf

- last_transactions_D0A583_PDF.wsf

Die .wsf-Datei lädt von unterschiedlichen Domains eine Datei nach (in jeder .wsf-Datei sind 5 Domains enthalten)

- alphabet-city.com.au/cbfi1

- dpshop.it/cq2we

- ezimu.com/dziykl

- fiveclean.com/14msj3

- amadistrit.com/1bnao0hm

- edrsoft.com/atttlti

- damoresilvia.com.ar/aulkfvs

- alexchen.name/aw9yipi

- meskatha.com/7i1ko82

- cyrilunrun.com/7u1lgycs

- batavia-restaurant.nl/vk3p2se

- decoulissen.be/vtdn792

- astrainks.com/wdb2s8ny

- amadistrit.com/7exev9x1

- meskatha.com/7i1ko82

Das Script speichert die Datei als .dll-Datei auf dem Computer

- 6XIF284w0mho1J0.dll

- My4u0Khx0HMOw0.dll

- RvTRy6EOwr6CEqJ0.dll

Es handelt sich dabei um die Ransomware „Locky“. Virustotal zeigt eine Erkennungsrate von 13/56.