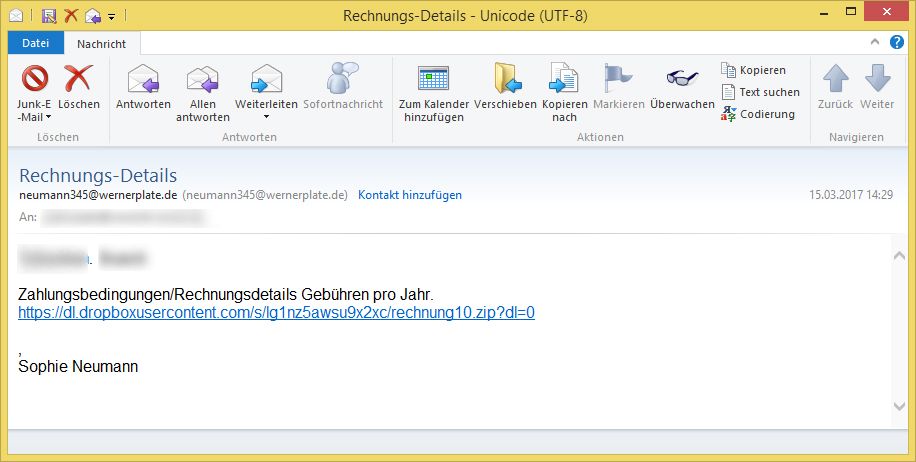

Rechnungs-Details von [email protected]

Am Mittwoch, den 15. März 2017 wurde durch unbekannte Dritte die folgende gefälschte E-Mail in deutscher Sprache versendet. Achtung: Die Anlage lädt eine bösartige Software, vermutlich den Verschlüsselungs- und Erpressungstrojaner „CryptoLocker“ (Ransomware) nach. Klicken Sie deswegen nicht auf die Anlage!

Betreff: Rechnungs-Details

Absender: [email protected](Vorname). (Nachname)

Zahlungsbedingungen/Rechnungsdetails Gebühren pro Jahr.

https://dl.dropboxusercontent.com/s/lg1nz5awsu9x2xc/rechnung10.zip?dl=0,

Sophie Neumann

Die E-Mail verweist auf eine Dropbox und soll dort die Datei „rechnung10.zip“ ohne weitere Nachfrage downloaden. Inzwischen ist der Download nicht mehr möglich:

Restricted Content

This file is no longer available. For additional information contact Dropbox Support.

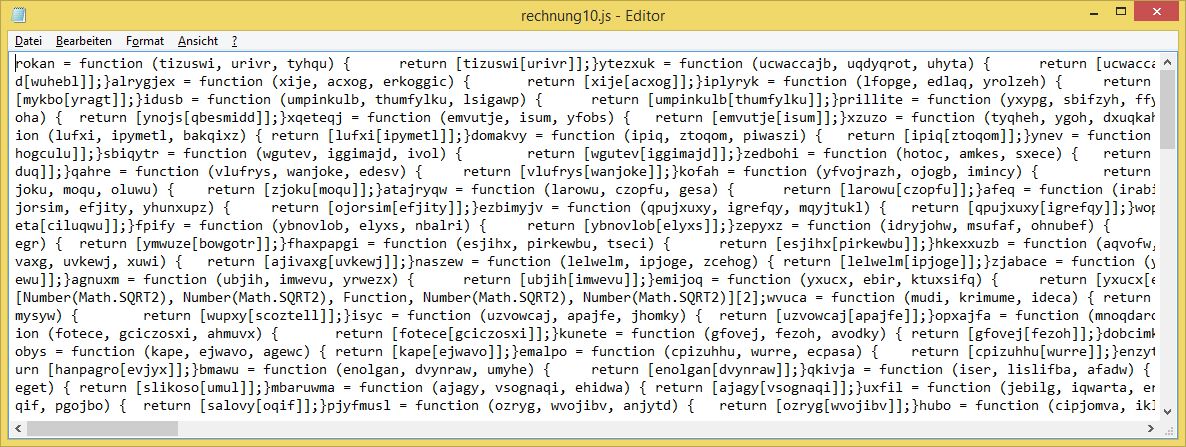

Das zip-Archiv enthält ein JavaScript mit dem gleichen Namen („rechnung10.js“). Das Script sieht so aus:

Führen Sie das Script nicht aus! Es würde von plnbd.nikestores.tw/file/hen.trf eine Datei laden und zusätzlich ipecho.net/plain aufrufen. Nach dem Download / der Ausführung der Datei befinden sich diverse Dateien im Temp-Verzeichnis:

- microsoft.windows.softwarelogo.certcom.interop.dll

- Microsoft.Windows.SoftwareLogo.Partner.WindowsTestApp.Tests.resources.dll

- Militiaman.lz32

- Monsignors.dll

- MsMpLics.dll

- rxojsiry.exe

- nsz7022.tmp\System.dll

Die ausführbare Datei („rxojsiry.exe“) wird außerdem in das ProgramData-Verzeichnis als „odahatak.exe“ kopiert. Über die Registry wird das Programm beim nächsten PC-Start ausgeführt:

Schlüsselname: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

Name: osufyboq

Daten: „C:\ProgramData\odahatak.exe“

Virustotal zeigt für die „odahatak.exe“ eine Erkennungsrate von 18/61. Vermutlich handelt es sich um die Ransomware „Cryptolocker“.