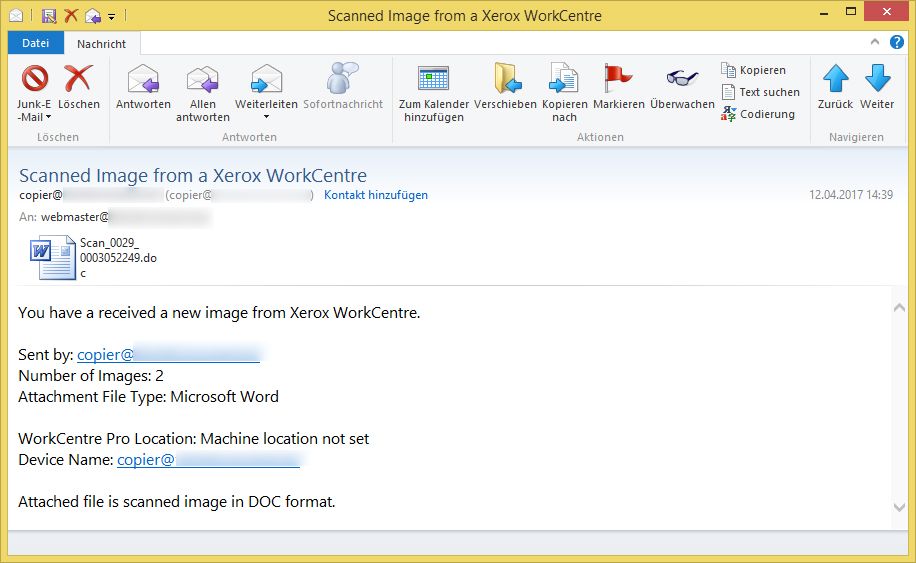

Scanned Image from a Xerox WorkCentre von canon@Domain, copier@Domain, MFD@Domain, scanner@Domain oder xerox@Domain

Am Mittwoch, den 12. April 2017 wurde durch unbekannte Dritte die folgende E-Mail in englischer Sprache versendet. Achtung: Bei der Anlage handelt es sich nicht um eine Word-Datei, sondern ein RTF-Dokument (Rich Text Format), welches eine aktuelle Sicherheitslücke (Zero-Day-Lücke) ausnutzt und beim Öffnen eine bösartige Software (Trojanisches Pferd „Dridex“) nachlädt. Öffnen Sie daher nicht die Anlage!

Betreff: Scanned Image from a Xerox WorkCentre

Absender: canon@Domain, copier@Domain, MFD@Domain, scanner@Domain oder xerox@DomainYou have a received a new image from Xerox WorkCentre.

Sent by: copier@Domain

Number of Images: 2

Attachment File Type: Microsoft WordWorkCentre Pro Location: Machine location not set

Device Name: copier@DomainAttached file is scanned image in DOC format.

Die E-Mail kommt von unterschiedlichen Adressen (canon@, copier@, MFD@, scanner@ oder xerox@) der eigenen Domain. Angeblich hat man ein neues, eingescanntes Dokument / Bild im Word-Format (.doc) bekommen. Die angebliche Seitenzahl liegt zwischen 1 und 4 Seiten. Es handelt sich aber um eine gefälschte E-Mail!

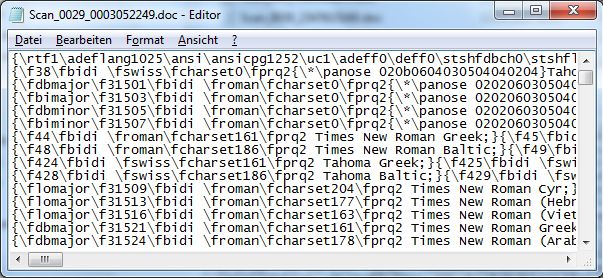

Angeblich ist das eingescannte Dokument in Dateien wie z. B.

- Scan_0029_0003052249.doc

- Scan_0020_5782844390.doc

- Scan_007_0976438272.doc

- Scan_0059_2647910708.doc

- Scan_008_8244012722.doc

- Scan_0066_1543254954.doc

- Scan_0030_2347615160.doc

- Scan_003_7320020675.doc

- Scan_0061_1717148490.doc

beigefügt. Achtung: Es handelt sich dabei aber nicht um ein Word-Dokument, sondern ein RTF-Dokument (Rich Text Format)!

Mit diesem Dokument wird eine aktuelle Sicherheitslücke ausgenutzt (siehe Microsoft-Sicherheitsempfehlung (2953095) | Sicherheitsanfälligkeit in Microsoft Word kann Remotecodeausführung ermöglichen (2953095)). Beim Aufruf der Datei würde Word zunächst abstürzen.

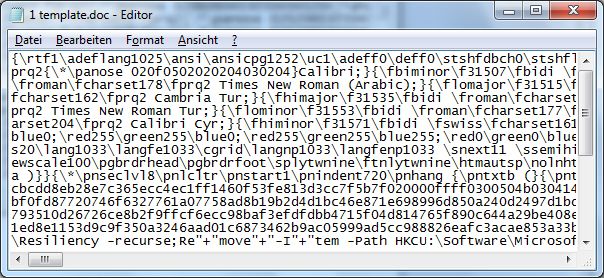

Von der Domain rottastics36w.net würde eine weitere, angebliche Word-Datei „template.doc“ nachgeladen, bei der es sich aber auch nur um ein RTF-Dokument (Rich Text Format) handelt.

Die Datei rottastics36w.net/template.doc würde dann eine ausführbare Datei „u.exe“ von der gleichen Domain (rottastics36w.net/u.exe) nachladen. Virustotal zeigt für diese Datei inzwischen eine Erkennungsrate von 50/61 an (Trojanisches Pferd „Dridex“).

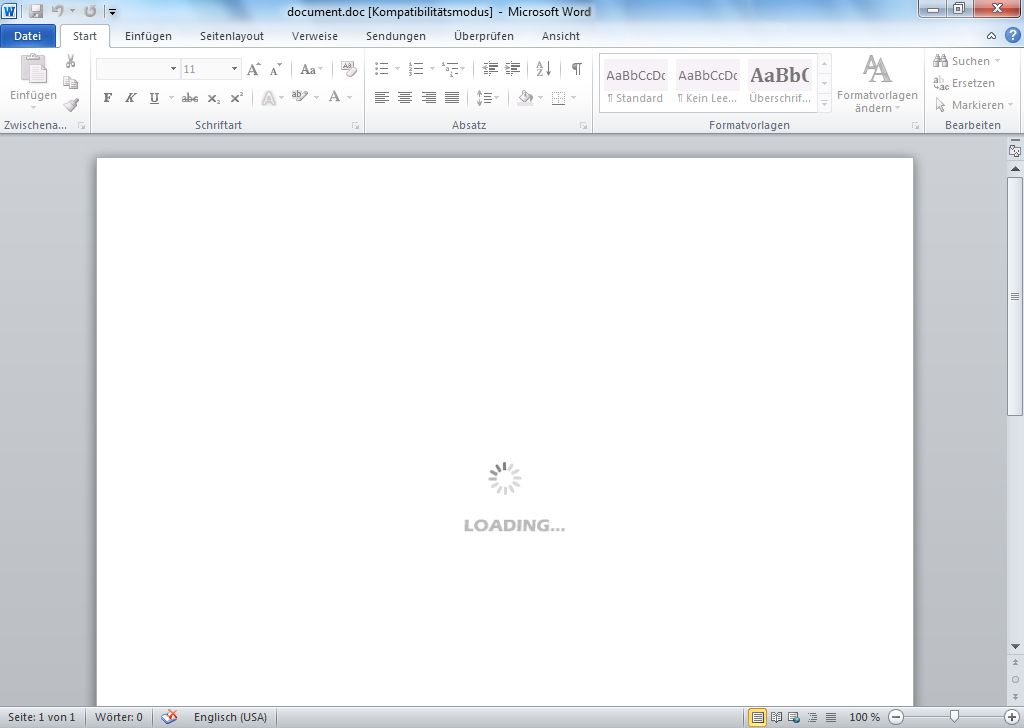

Anschließend wird noch ein weiteres Dokument „u.doc“ geladen, bei dem es sich um eine echte Word-Datei handelt (rottastics36w.net/u.doc). In Word würde man aber nur die Meldung sehen „Loading…“

Der Computer wurde zu diesem Zeitpunkt aber bereits verseucht.