Word-Datei lädt Trojaner nach: Invoice Problem von [email protected] ([email protected])

Wie auch schon in der E-Mail „Invoice # 199425 Problem von MC Technologies ([email protected])“ vom 21.08.2017, so wurde auch am Dienstag, den 22. August 2017 durch unbekannte Dritte die folgende betrügerische E-Mail in englischer Sprache versendet. Achtung: Der Link lädt ein Microsoft Word – Dokument, welches per Makro eine bösartige Datei nachlädt. Klicken Sie deswegen nicht auf den Link und geben Sie keine Daten ein!

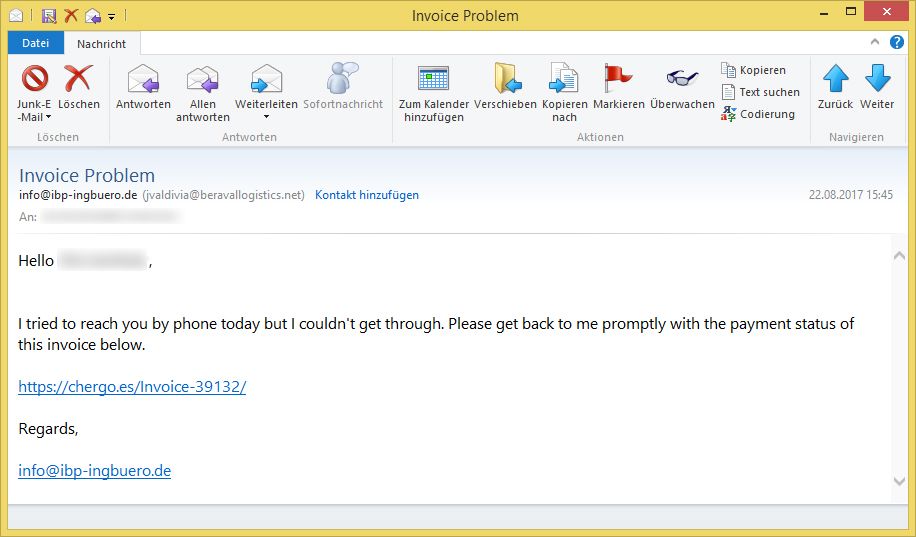

Betreff: Invoice Problem

Absender: [email protected] ([email protected])Hello (Vorname Nachname),

I tried to reach you by phone today but I couldn’t get through. Please get back to me promptly with the payment status of this invoice below.

https://chergo.es/Invoice-39132/

Regards,

Achtung: Es handelt sich um eine gefälschte E-Mail! Auch der im Absender angezeigte Name bzw. die E-Mail-Adresse wird vorgetäuscht. So steckt hinter der angezeigten Adresse eine ganz andere E-Mail-Adresse! Klicken Sie deswegen nicht auf den Link!

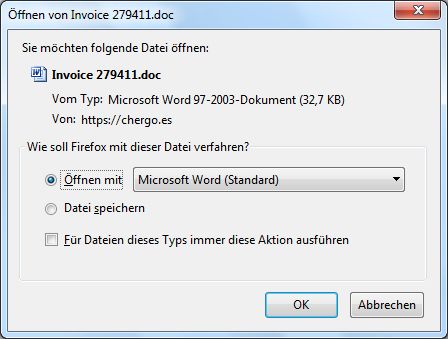

Die Adresse chergo.es/Invoice-39132/ würde ein Microsoft Word – Dokument „Invoice 279411.doc“ laden:

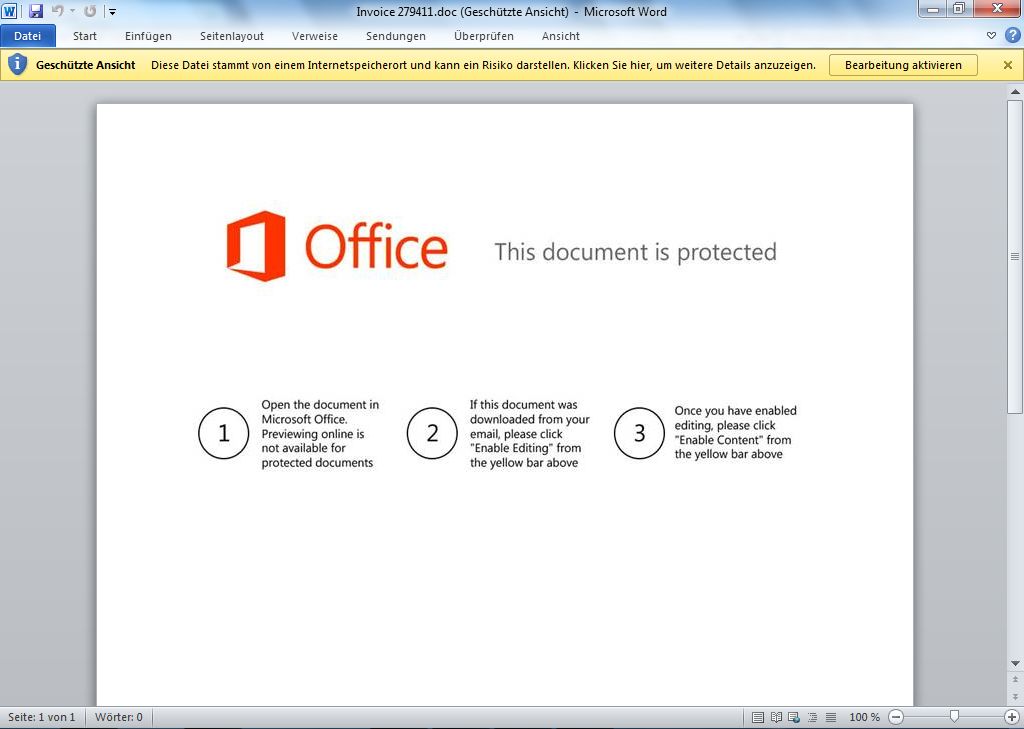

Das Dokument würde wie folgt aussehen. Öffnen Sie das Dokument aber nicht, da ein bösartiges Makro eine Datei nachlädt!

Office

This document is protected

1 Open the document in Microsoft Office. Previewing online is not available for protected documents.

2 If this document was downloaded from your email, please cklick „Enable Editing“ from the yellow bar above

3 Once you have enabled editing, please click „Enable Content“ from the yellow bar above

Inhaltlich enthält das Dokument nur eine Beschreibung, was man angeblich machen soll, damit man das Dokument angezeigt bekommt. Genau das ist aber der Inhalt. Die Autoren wollen den Anwender damit überzeugen, das im Word – Dokument enthaltene Makro auszuführen. Folgen Sie daher nicht den Anweisungen!

Das Makro würde von der Domain briandeweese.org/MnCUwDwzw/ eine Datei nachladen und ausführen.

Virustotal zeigt bereits eine Erkennungsrate von 13/61! Nach der Ausführung nimmt das Programm mit der IP-Adresse 107.172.10.2:443 Kontakt auf. Es versucht auch weitere Internetadressen aufzurufen.

Außerdem legt es sich in der Registry als angeblicher Windows-Prozess ab, damit es nicht weiter auffällt:

Schlüsselname: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

Name: windowagent

Daten: „C:\Users\user\AppData\Local\Microsoft\Windows\windowagent.exe“