DSCF00660.tiff, DSCF041593.jpg, DSCF33951.png, DSCF91203.pdf, DSCF50375.gif: Locky verschlüsselt Dateien und nennt diese „.zzzzz“

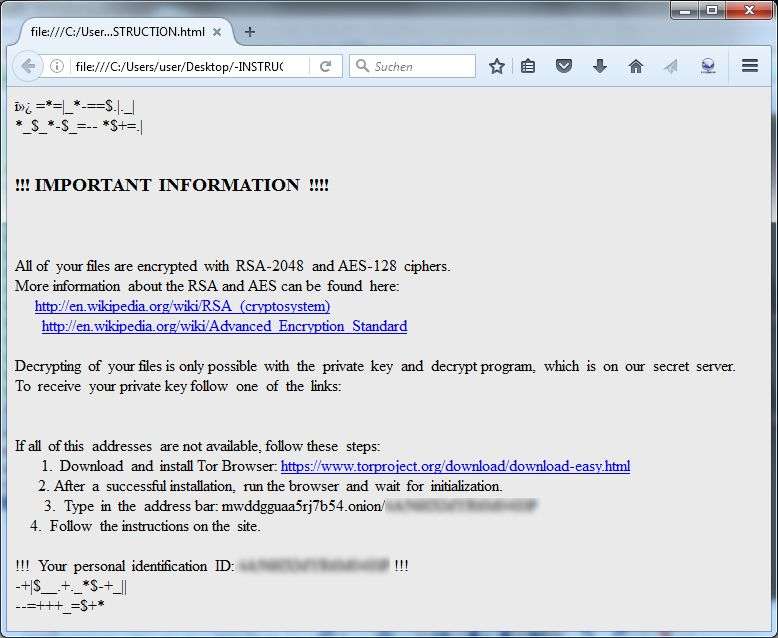

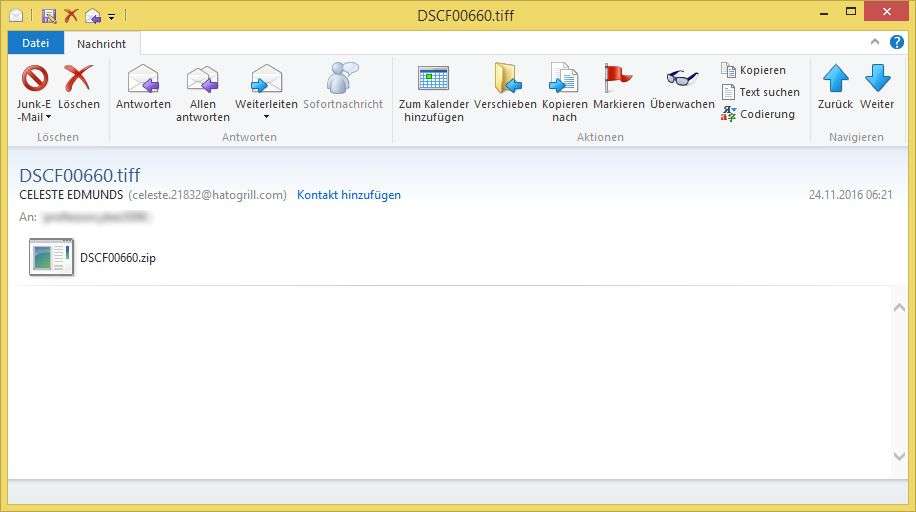

Achtung: Die folgenden, aufgrund des Betreff nach Bildern von Digitalkameras aussehenden E-Mails vom Donnerstag, den 24. November 2016 bringen den Verschlüsselungs- und Erpressungstrojaner „Locky“ mit.

Die E-Mails kommen mit angeblich unterschiedlichen Dateiendungen wie

- DSCF00660.tiff

- DSCF041593.jpg

- DSCF33951.png

- DSCF91203.pdf

- DSCF50375.gif

bringen aber als Anlage alle eine .zip-Datei mit (gleicher Name wie im Betreff, nur andere Dateiendung).

Darin enthalten ist ein .vbs-Script wie z. B.

- 678-TIWWIZ2433.vbs

- 730-GRNV3208.vbs

- 753-FGOGEF1150.vbs

Das Script lädt von unterschiedlichen Domains eine Datei nach:

- nasluka.free.bg/06g32f2

- neoclinichm.ru/06g32f2

- npodior.ru/06g32f2

- nuek35.ru/06g32f2

- optistar.es/06g32f2

- orderwriter.nl/06g32f2

- osawa.be/06g32f2

- ouroshop.net/06g32f2

- pavel.hekko.pl/06g32f2

- photosnstuff.biz/06g32f2

- pickaboo.ro/06g32f2

- pinicairan.com/06g32f2

- pixelway.it/06g32f2

- plandecoupe.fr/06g32f2

- playmindltd.com/06g32f2

- qianliuhua.com/06g32f2

- raregemsgroup.com/06g32f2

- rejtjel.hu/06g32f2

- rhyzrin.com/06g32f2

Die Datei wird mit den Endungen .55 und .552 auf dem Computer abgespeichert und ausgeführt.

- aFJqOOoBSm.55

- aFJqOOoBSm.552

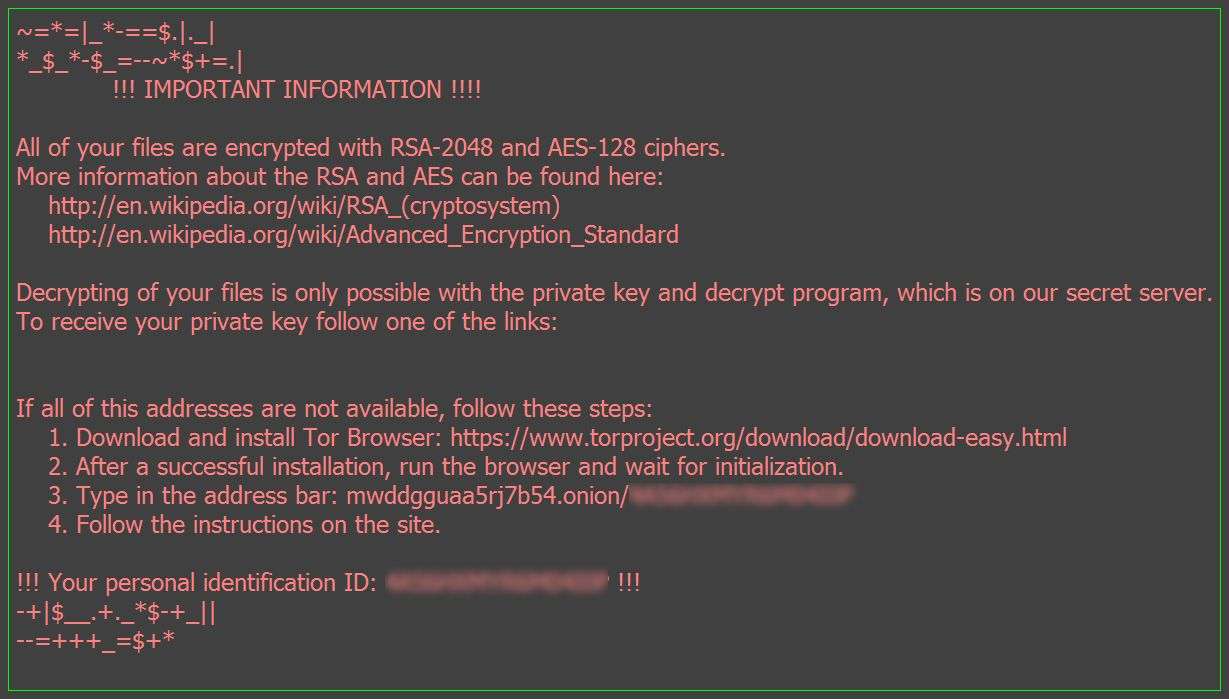

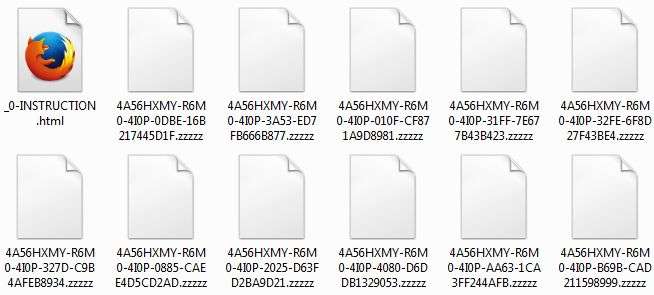

Es handelt sich dabei um die Ransomware „Locky“. Laut Virustotal liegt die Erkennungsrate erst bei 1 / 54. Nachdem er den Dateien nach der Verschlüsselung bisher eine Endung eines Götternamens (.odin, .thor oder .aesir) vergeben hat, zeigt er heute nur „.zzzzz“:

4A56HXMY-R6M0-4I0P-0DBE-16B217445D1F.zzzzz

4A56HXMY-R6M0-4I0P-3A53-ED7FB666B877.zzzzz

4A56HXMY-R6M0-4I0P-010F-CF871A9D8981.zzzzz

Daneben öffnet er nach der Verschlüsselung die beiden folgenden Dateien: