Refund von DHL Express, Schenker AG, Japan Post Group oder anderen

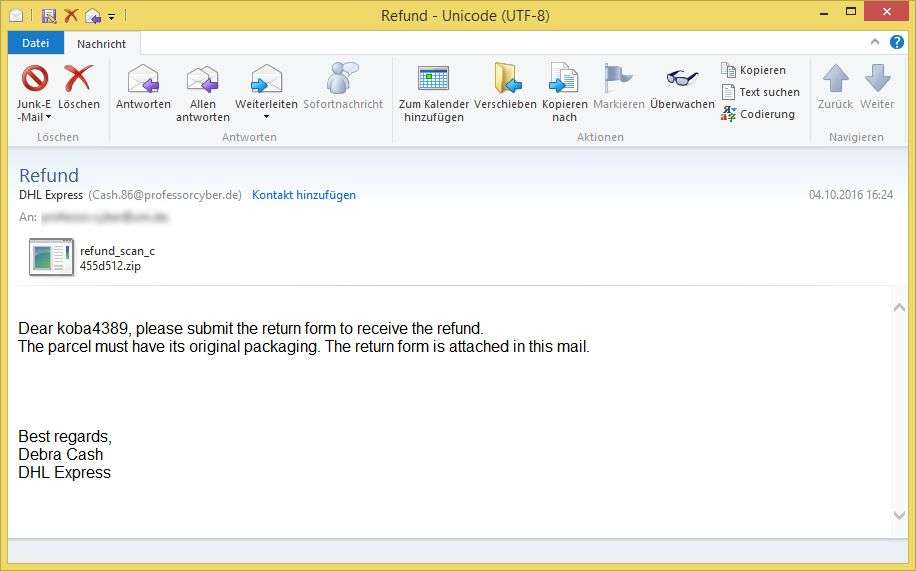

Am Dienstag, den 04. Oktober 2016 wurden durch unbekannte Dritte die folgenden E-Mails in englischer Sprache versendet:

Betreff: Refund

From: DHL Express ([email protected])

Dear (Empfänger), please submit the return form to receive the refund.

The parcel must have its original packaging. The return form is attached in this mail.

Best regards,

Debra Cash

DHL Express

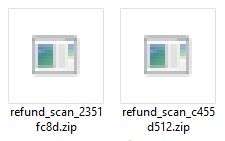

Die E-Mail bringt eine Anlage im .zip-Format mit:

- refund_scan_2351fc8d.zip

- refund_scan_c455d512.zip

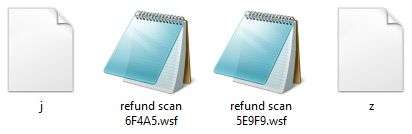

Darin enthalten sind zwei Dateien. Neben einer Datei mit nur einem Buchstaben ist eine .wsf-Datei enthalten:

- j

- refund scan 6F4A5.wsf

- refund scan 5E9F9.wsf

- z

Das Script lädt von unterschiedlichen Domains eine Datei nach:

- photosetbook.ru/ic526tz

- cgcobelli.com/mk9ks46

Diese Datei wird zunächst ohne Dateiendung, später als .dll-Datei auf dem System abgelegt:

- 9UUJS~1.DLL.txt

- 27LQF7~1.DLL.txt

- 27lqf7QbCjdgH0W.dll

- 9UUjySIYt.dll

- 9UUjySIYt

- 27lqf7QbCjdgH0W

Es handelt sich dabei um den Verschlüsselungs- und Erpressungstrojaner „Locky“. Virustotal zeigt eine Erkennungsrate von 19/56.

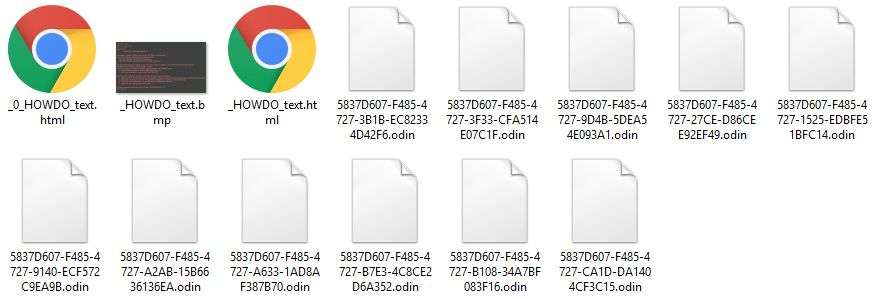

Nach der Verschlüsselung sind die bisher vorhandenen Dateien in .odin umbenant worden:

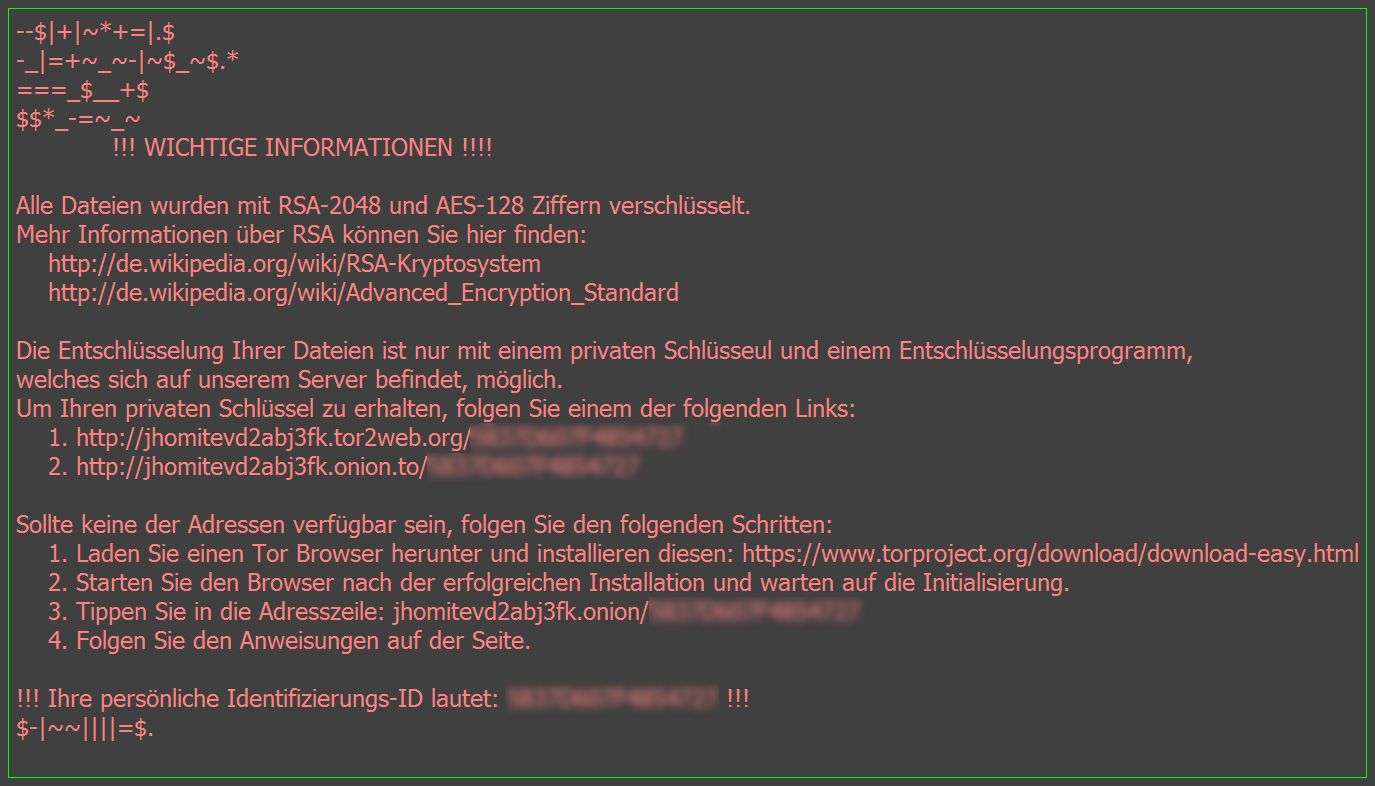

Daneben finden sich die _HOWDO_txt.bmp und die _HOWDO_text.html auf dem System. Diese zeigen eine Information über die Verschlüsselung:

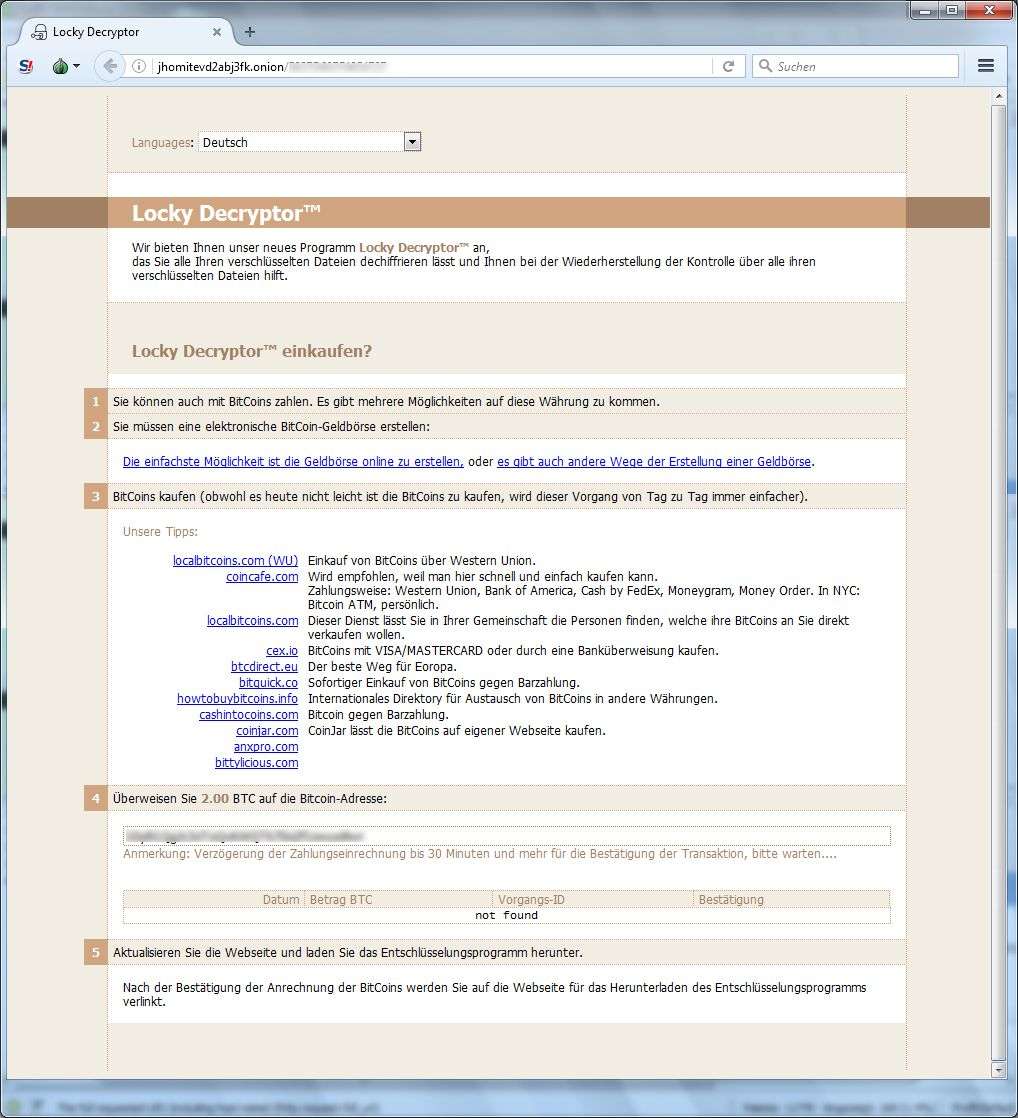

Die Links zeigen eine Erpressung von 2 BitCoin zur Entschlüsselung der Dateien: