Complaint letter: Ransomware „Locky“ wechselt Dateiendung von „.odin“ in „.shit“

Erst vor wenigen Wochen hat die Ransomware „Locky“ die E-Mail-Verteilung geändert und dabei den alten E-Mail-Typ der Cerber Ransomware übernommen. Heute kommt sie wieder mit den ursprünglichen E-Mails und benennt die Dateien bei der Verschlüsselung in „.shit“ (statt zuletzt „.odin“) um.

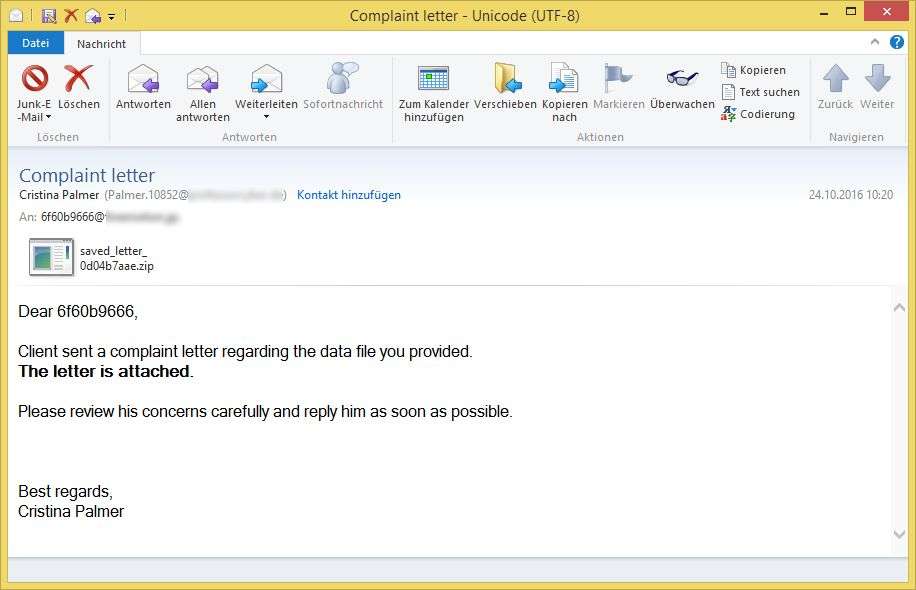

Hier das Beispiel einer durch unbekannte Dritte versendeten englischen E-Mail vom Montag, den 24. Oktober 2016:

Betreff: Complaint letter

Dear (Empfänger),Client sent a complaint letter regarding the data file you provided.

The letter is attached.Please review his concerns carefully and reply him as soon as possible.

Best regards,

Cristina Palmer

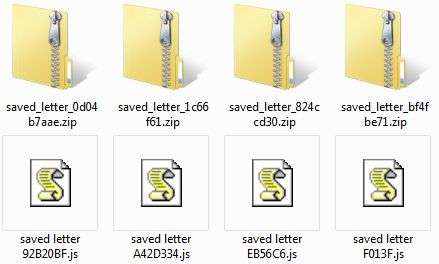

Die E-Mail bringt – wie früher – ein .zip-Archiv mit, welches mit „saved_letter“ anfängt. Hier ein paar Beispiele:

- saved_letter_bf4fbe71.zip

- saved_letter_824ccd30.zip

- saved_letter_1c66f61.zip

- saved_letter_0d04b7aae.zip

Darin enthalten ist wieder ein JavaScript mit ähnlichem Namen:

- saved letter F013F.js

- saved letter EB56C6.js

- saved letter A42D334.js

- saved letter 92B20BF.js

Das JavaScript lädt von unterschiedlichen Domain eine Datei nach wie z. B.

- vowedbutea.net/apupuyh3

- onlysalz.com/xjo100

- adultmagstore.com/itc0h81

- cz1321.com/zg4c4m

- decorvise.com/g7k3n

Diese Datei wird auf dem Computer zunächst ohne Dateiendung, danach mit der Endung „.dll“ abgespeichert (der Dateiname lautet dabei jedesmal anders)

- EPQIGP~1.DLL

- epQiGpHyLGl

- epQiGpHyLGl.dll

Hierbei handelt es sich um den Verschlüsselungs- und Erpressungstrojaner „Locky“. Virustotal zeigt eine Erkennungsrate von 12/56. Öffnen Sie daher nicht das .zip-Archiv und führen Sie nicht das darin enthaltene JavaScript aus!

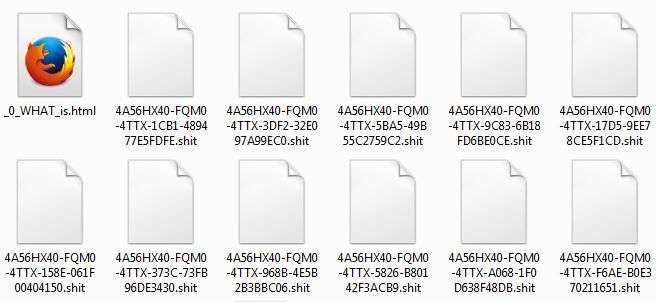

Die Ransomware beginnt direkt mit ihrem Werk. Bei der Verschlüsselung werden viele Dateien in .shit umbekannt:

- 4A56HX40-FQM0-4TTX-1CB1-489477E5FDFE.shit

- 4A56HX40-FQM0-4TTX-3DF2-32E097A99EC0.shit

- 4A56HX40-FQM0-4TTX-5BA5-49B55C2759C2.shit

- 4A56HX40-FQM0-4TTX-9C83-6B18FD6BE0CE.shit

- …

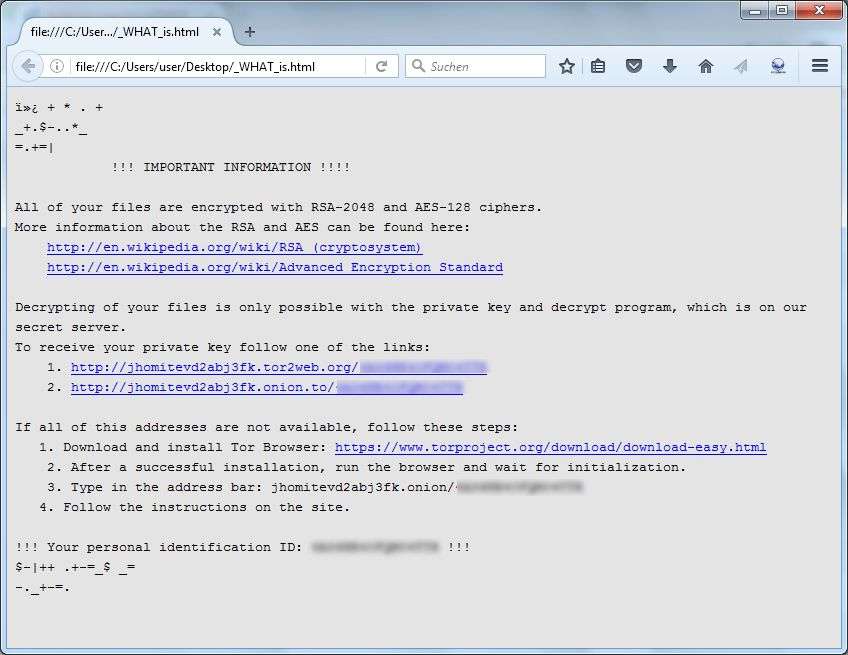

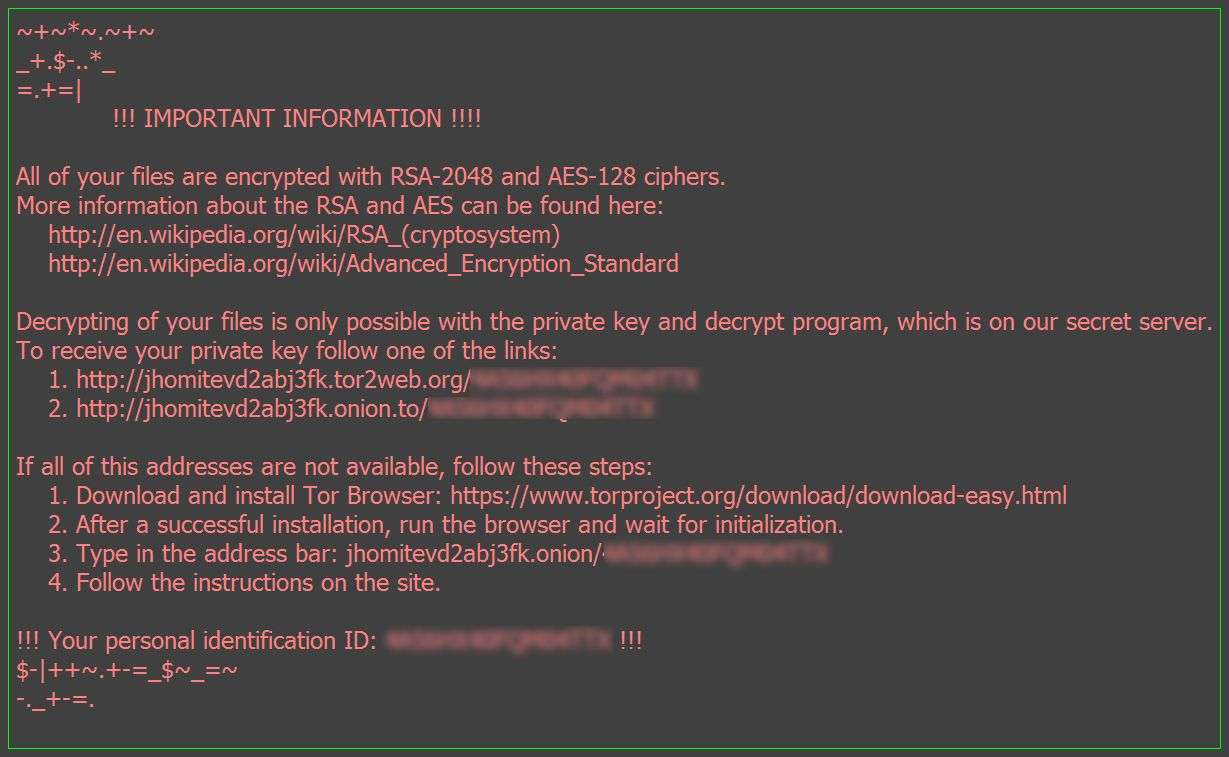

Daneben legt das Programm auf dem Desktop eine .html-Datei und eine .bmp-Datei an. Auch der Dateiname hat sich geändert. Er lautet nun _WHAT_is.html und _WHAT_is.bmp (zuletzt hieß die Datei noch _HOWDO_text.html und _HOWDO_text.bmp):

+ * . + _+.$-..*_

=.+=|!!! IMPORTANT INFORMATION !!!!

All of your files are encrypted with RSA-2048 and AES-128 ciphers.

More information about the RSA and AES can be found here:

http://en.wikipedia.org/wiki/RSA_(cryptosystem)

http://en.wikipedia.org/wiki/Advanced_Encryption_StandardDecrypting of your files is only possible with the private key and decrypt program, which is on our secret server.

To receive your private key follow on of the links:

1. http://jhomitevd2abj3fk.tor2web.org/****

2. http://jhomitevd2abj3fk.onion.to/****If all of this addressea are not available, follow these steps:

1. Download and install Tor Browser: https://www.torproject.org/download/download-easy.html

2. After a successful installation, run the browser and wait for initialization.

3. Type in the addressebar: jhomitevd2abj3fk.onion/*****

4. Follow the instructions on the site.!!! Your personal identification ID: **** !!!

$-|++ .+-=_$ _=

-._+-=.

Beim Versuch am 24.10. konnte die verlinkte Adresse selbst über TOR nicht aufgerufen werden. Es ist aber davon auszugehen, dass wie bisher ein Betrag in BitCoin gefordert wird. Die Links haben sich nicht verändert.