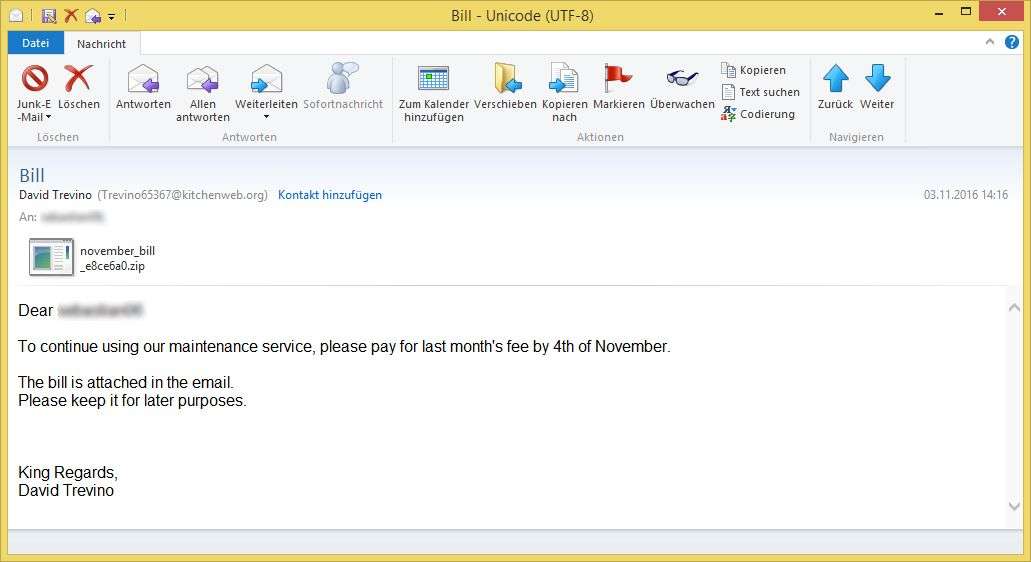

Bill

Am Donnerstag, den 03. November 2016 wurden durch unbekannte Dritte die folgenden E-Mails in englischer Sprache versendet:

Betreff: Bill

Dear (Empfänger)To continue using our maintenance service, please pay for last month’s fee by 4th of November.

The bill is attached in the email.

Please keep it for later purposes.King Regards,

David Trevino

Die englische E-Mail mit dem Betreff „Bill“ bringt eine Anlage „november_bill_(verschiedene Zeichen).zip“ mit, die eine Datei „TN (verschiedene Zeichen).vbs“ enthält. Das Script lädt von diversen Domains verschiedene Dateinamen:

- 4sahai.com/jzp807p1

- administrategia.com/a7zwponu

- ash-bee.com/v29trk9y

- aurora.cdl-sc.org.br/gj789z

- autocata.ro/kmh8lkkc

- bankdanych.com/dtmc34

- bewcon.co.th/hhh7pb

- bigwintour.com/mq7v4fft

- bocris.ro/d22eop2

- bustbomb.com/n24y68w

- canstore.ca/ptx5ti

- cantongarden.ca/wtdr8sbb

- caparol.ge/m81xnflo

- centre-apple.ru/cy1lif

- communicado.nl/x6wyj4c

- crabtour.com/mvbh0

- davidart.com.tw/haa4vt4u

- dbtctep.gov.in/m6ks2

- dingeabyss.com/041whiz

- dingeabyss.com/1jawie

- dingeabyss.com/2hkv4pb

- dingeabyss.com/62fdz

- dpsobryte.pl/id896djp

- draaksteken.nl/k6eiy

- econopaginas.com/b03ql8u

- expomec.com/wpou77e1

- gibelcredo.com/1efdaw

- gibelcredo.com/2a5f5ru

- gibelcredo.com/43omvf1e

- iachovski.com/c0ssh

- kmdbpj.com/aou69r

- mergrain.com/asxx87

- nucingulf.com/4onbw55b

- parsasco.net/93wiky

- pesadicot.net/0js0me

- pesadicot.net/3tx5d4

- pesadicot.net/6ro8j

- sehyokette.net/0fxt87

- sehyokette.net/1t6ywcjb

- sonajp.com/iy6mwurl

- werix.sk/ad41l1

- www.crabtour.com/mvbh0

Die Dateien werden auf dem Computer als .dll-Datei gespeichert (z. B. „opIRtW61zizxJ0.dll“). Es handelt sich dabei um den Verschlüsselungs- und Erpressungstrojaner „Locky“. Virustotal zeigt eine Erkennungsrate von 11/56.

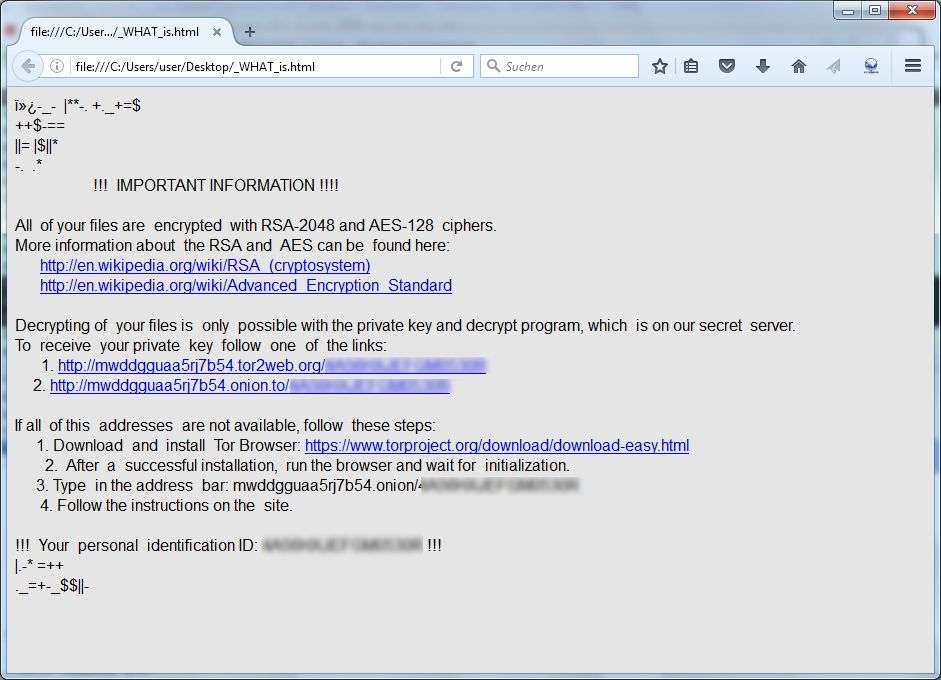

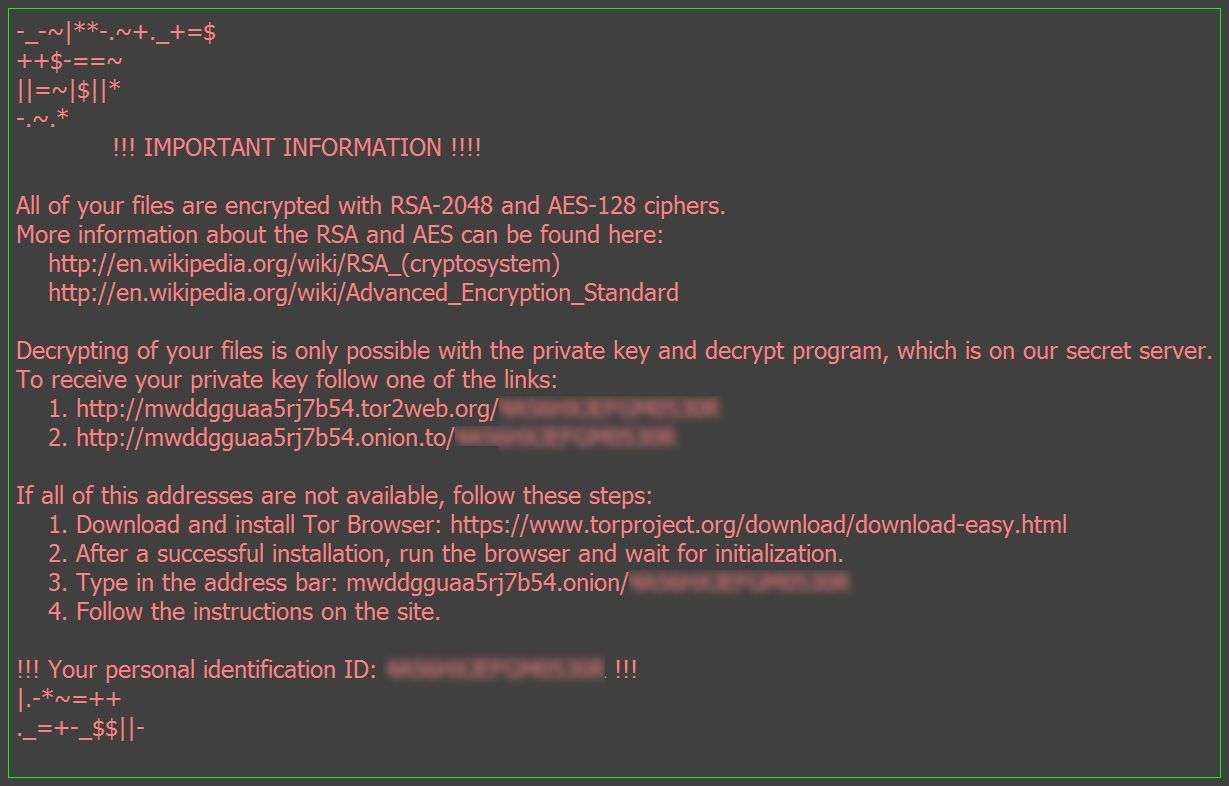

Bei der Verschlüsselung werden viele Dateien in .thor umbenannt. Außerdem wird ein Hinweis auf die Verschlüsselung sowohl als Internetseite wie auch als Bild geöffnet:

_$ $|.

!!! IMPORTANT INFORMATION !!!!

All of your files are encrypted with RSA-2048 and AES-128 ciphers.

More information about the RSA and AES can be found here:

http://en.wikipedia.org/wiki/RSA_(cryptosystem)

http://en.wikipedia.org/wiki/Advanced_Encryption_StandardDecrypting of your files is only possible with the private key and decrypt program, which is on our secret server.

To receive your private key follow on of the links:

1. http://mwddgguaa5rj7b54.tor2web.org/****

2. http://mwddgguaa5rj7b54.onion.to/****If all of this addressea are not available, follow these steps:

1. Download and install Tor Browser: https://www.torproject.org/download/download-easy.html

2. After a successful installation, run the browser and wait for initialization.

3. Type in the addressebar: mwddgguaa5rj7b54.onion/*****

4. Follow the instructions on the site.!!! Your personal identification ID: **** !!!

.+=$-*$$|=$.*+$_ |

$+_-+**=

||. ++

$.$__$*=

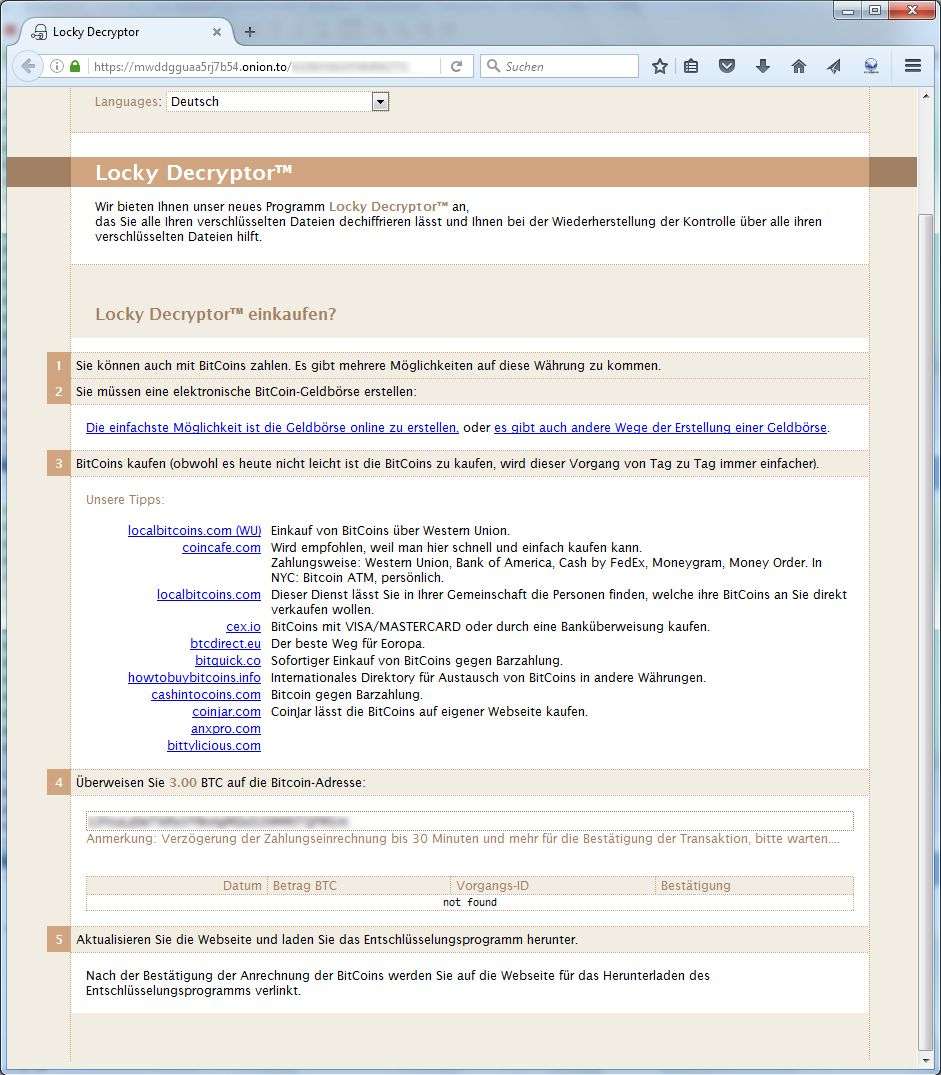

Die Erpressung sieht dann wie folgt aus: