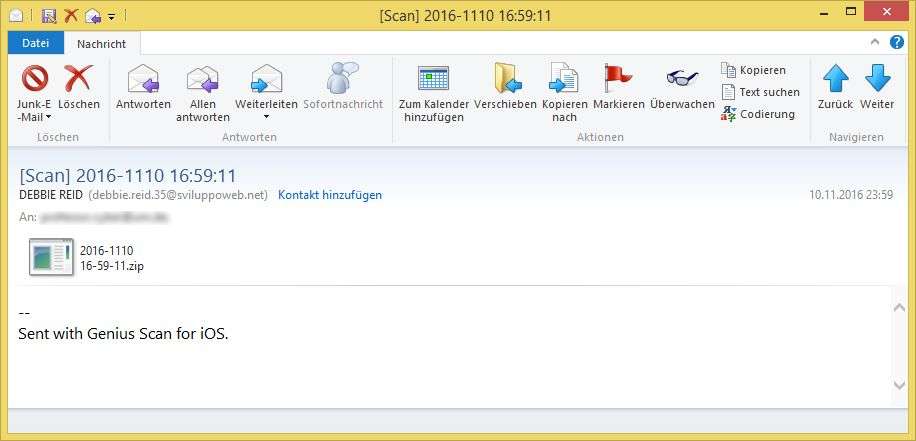

[Scan] 2016-1110 16:59:11

Am Donnerstag Abend, den 10. November 2016 wurde durch unbekannte Dritte die folgende E-Mail in englischer Sprache versendet:

[Scan] 2016-1110 16:59:11

—

Sent with Genius Scan for iOS.

Die E-Mail bringt eine .zip-Archiv mit dem Namen „2016-1110 16-59-11.zip“ mit. Darin enthalten ist eine .wsf-Datei mit dem Namen „DQTBXS890937.wsf“.

Das Script lädt von unterschiedlichen Domains eine Datei:

- lkis.or.id/845yfgh?drYCEa=RqqIWnifqe

- kkimac.jp/845yfgh?drYCEa=RqqIWnifqe

- minomiya.co.jp/845yfgh?drYCEa=RqqIWnifqe

- magicaltouch.co/845yfgh?drYCEa=RqqIWnifqe

Die nachgeladene Datei wird als .dll-Datei auf dem Computer abgespeichert und ausgeführt. Es handelt sich hierbei um die Ransomware „Locky“, die alle Dateien verschlüsselt und dabei in *.thor umbenennt.

Sie kommuniziert dabei auch mit der IP-Adresse 85.143.212.23/message.php

Virustotal zeigt eine Erkennungsrate von 33/56.

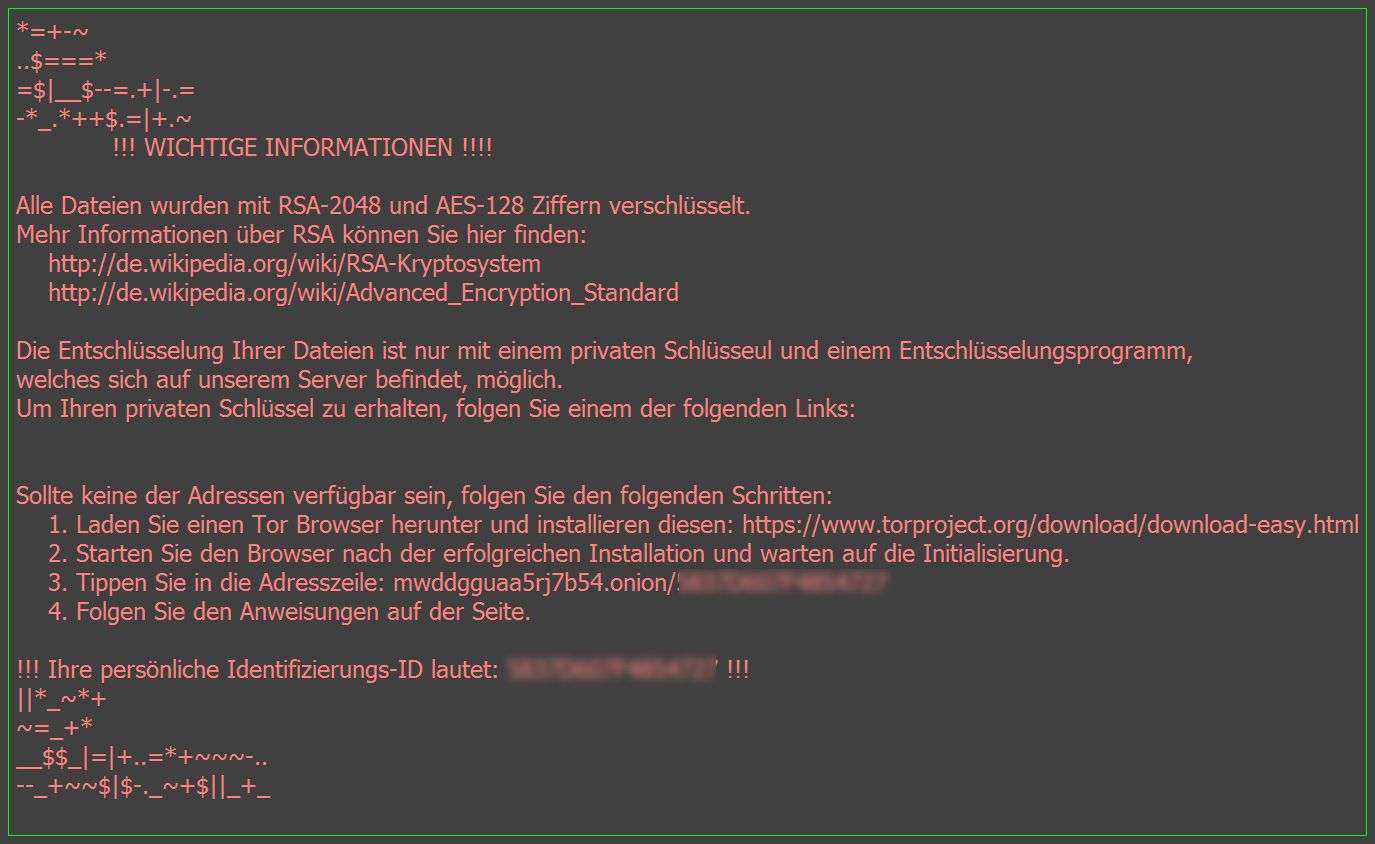

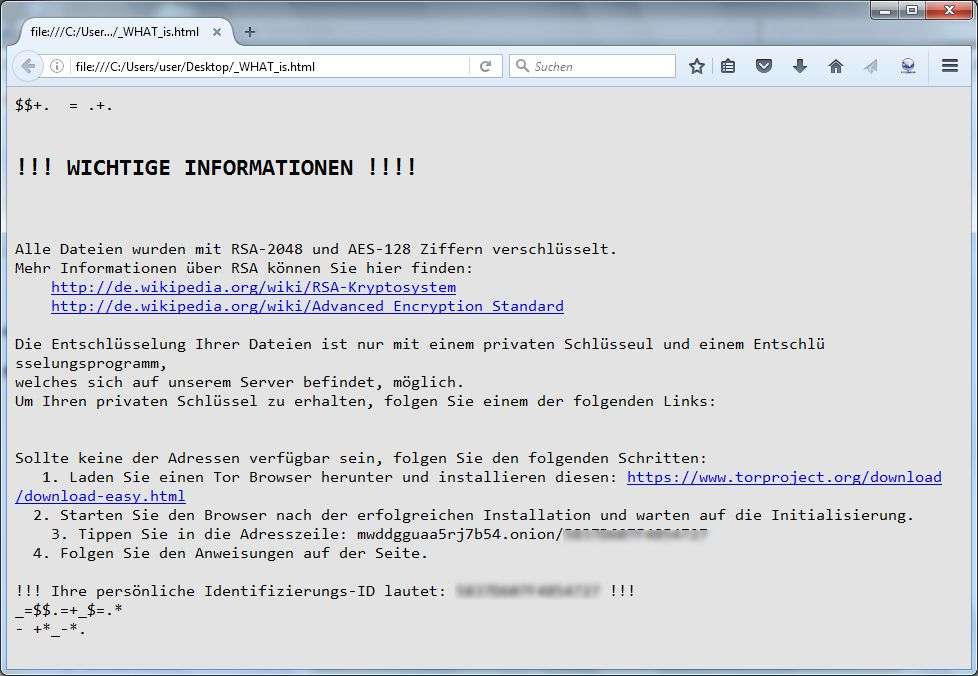

Nach der Verschlüsselung werden die typischen Meldungen angezeigt:

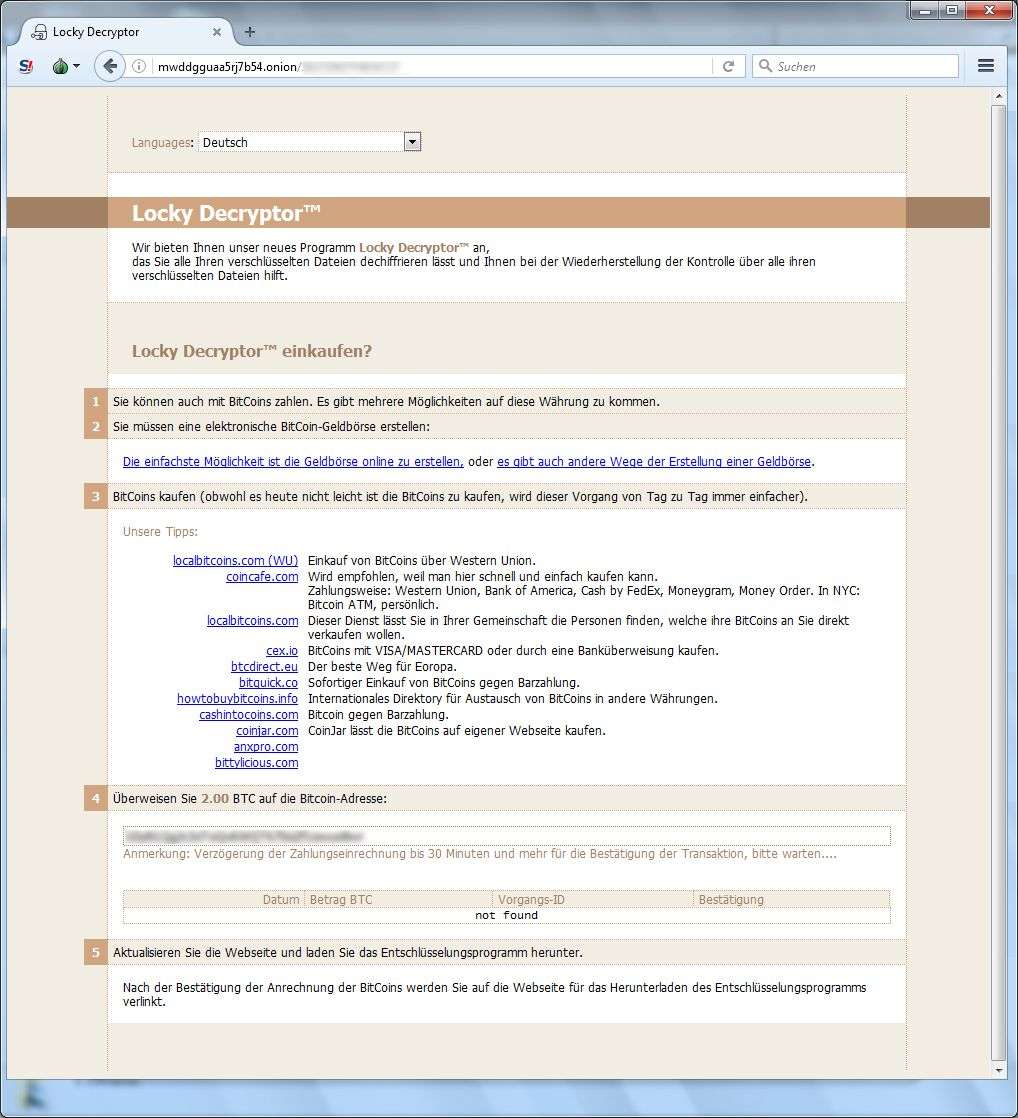

Die verlinkte Seite sieht im TOR-Browser so aus (Forderung in Höhe von 2 BitCoin):