Ransomware Locky: Message from „RNP002F43CDAC47“, File COPY.30112016.9058.XLS Sent 30/11/2016, [Scan] 2016-1130 10:47:01, Attached Image, …

Nachdem im letzten Jahr / Anfang diesen Jahres viele Trojaner über Makros in Word- oder Excel-Dateien nachgeladen worden sind, scheint dies wieder in Mode zu kommen: Die Ransomware „Locky“ (Verschlüsselungs- und Erpressungstrojaner) wird derzeit über ganz viele unterschiedliche E-Mails mit unterschiedlichen Dateiformaten als Anlage (u. a. Microsoft Word, Microsoft Excel, ZIP-Archiv) versendet. Hier einige aktuelle Beispiele vom Mittwoch, den 30. November 2016:

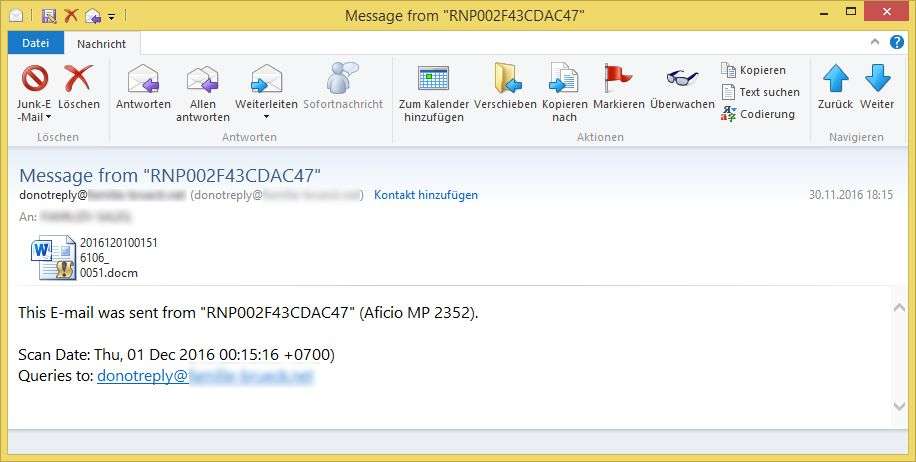

Betreff: Message from „RNP002F43CDAC47“

Absender: donotreply@(eigene Domain)This E-mail was sent from „RNP002F43CDAC47“ (Aficio MP 2352).

Scan Date: Thu, 01 Dec 2016 00:15:16 +0700)

Queries to: donotreply@(eigene Domain)

Beigefügt ist z. B. eine Datei „20161201001516106_0051.docm“ (Microsoft Word – Format), welches nur ein Makro enthält. Dieses lädt von einer Domain eine Datei nach und speichert sie als .dll-Datei auf dem System (analog der E-Mail „Attached Image“, siehe unten).

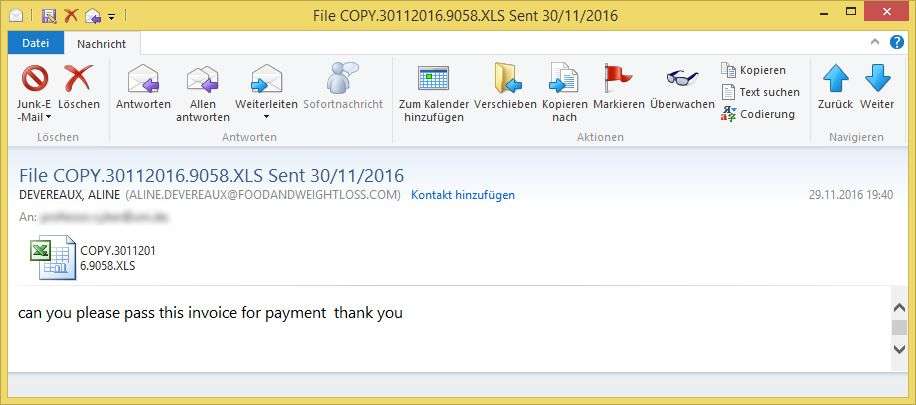

Betreff: File COPY.30112016.9058.XLS Sent 30/11/2016

Absender: DEVEREAUX, ALINE ([email protected])can you please pass this invoice for payment thank you

Diese E-Mail kommt mit einer Microsoft Excel – Datei wie z. B. „COPY.30112016.9058.XLS“. Außer einem Makro ist in der Excel-Datei kein Inhalt vorhanden. Von der Domain swkitchens.com.au/087gbdv4 wird eine Datei nachgeladen und ausgeführt.

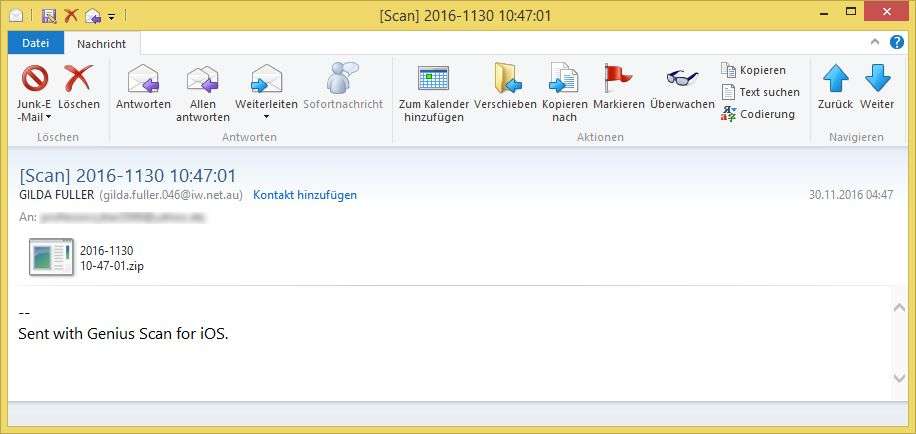

Betreff: [Scan] 2016-1130 10:47:01

Absender: GILDA FULLER ([email protected])—

Sent with Genius Scan for iOS.

Angeblich soll das beigefügte ZIP-Archiv ein mit der App „Genius Scan for iOS“ erstelltes Bild enthalten. Das ZIP-Archiv „2016-1130 10-47-01.zip“ enthält aber ein Script „2016-1118 23-23-37.vbs“, welches von der Domain remarkable-frames.com/987t67g eine Datei lädt und z. B. als „dwmLzY.34“ sowie „dwmLzY.342“ auf dem System speichert / ausführt. Virustotal zeigt eine Erkennungsrate von 29/56.

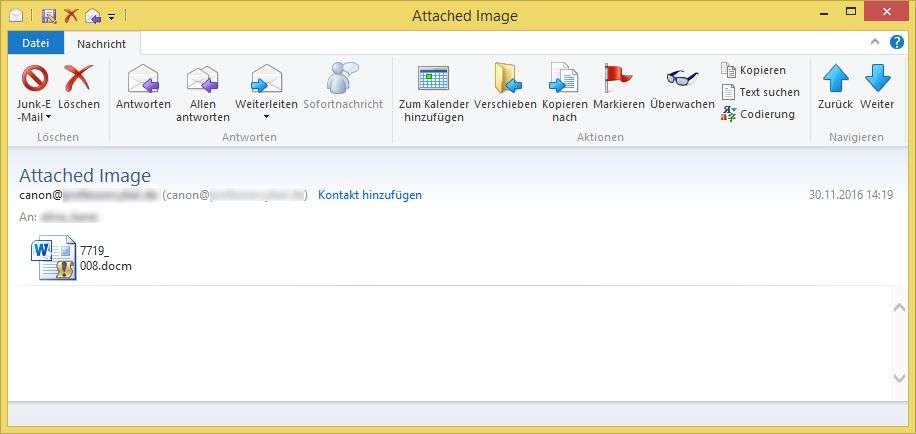

Betreff: Attached Image

Absender: canon@(eigene Domain)

Angeblich soll auch dieser E-Mail ein Bild beigefügt sein, diesmal ist wieder eine Microsoft Word – Datei beigefügt („7719_008.docm“). Auch diese Datei enthält außer einem Makro keinen sonstigen Inhalt. Das Makro lädt von unterschiedlichen Domains wie z. B.

- satherm.pt/873nf3g

- smockfiery.net/873nf3g

- remstirmash42.ru/873nf3g

- rhodemlogic.com/873nf3g

eine Datei und speichert sie als „herpack1“ sowie „ajufr51.dll“ auf dem System / führt diese aus. Virustotal zeigt eine Erkennungsrate von 15/55.

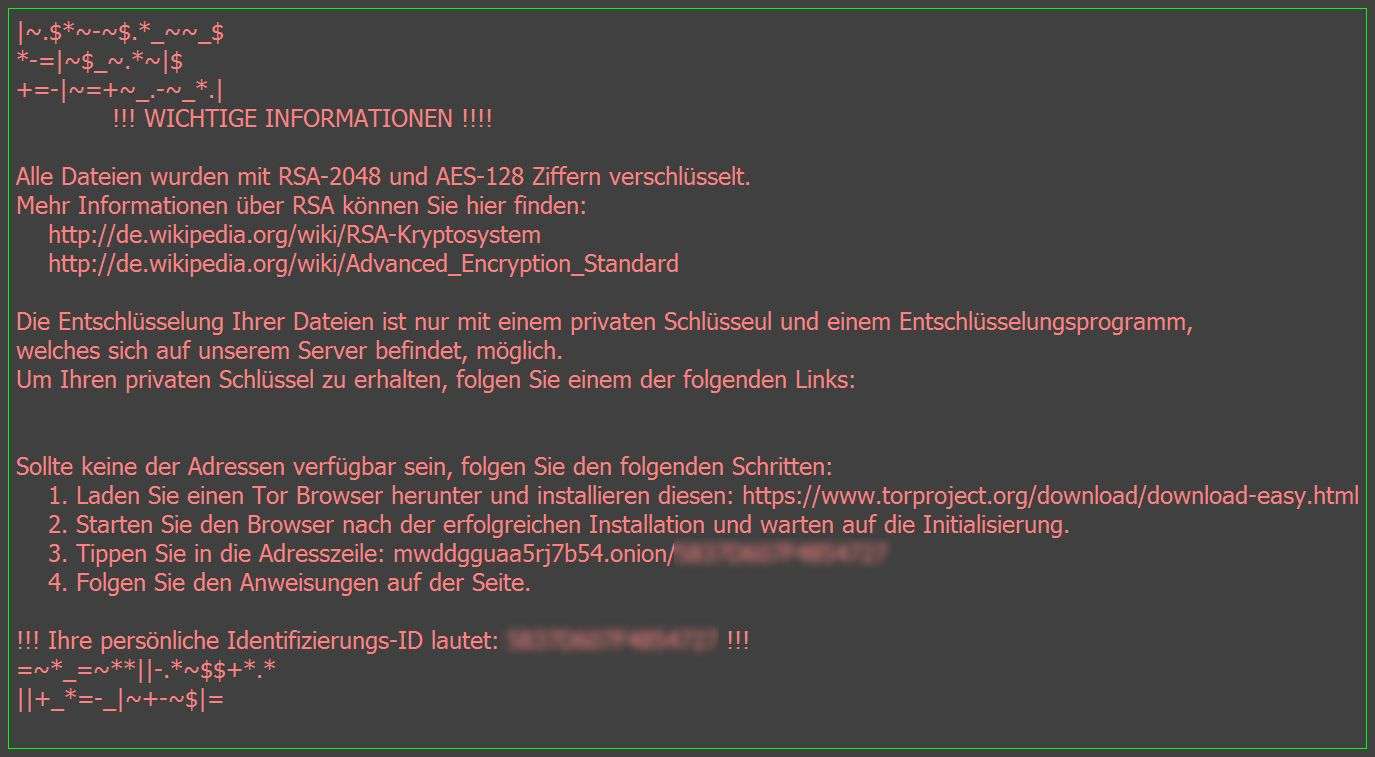

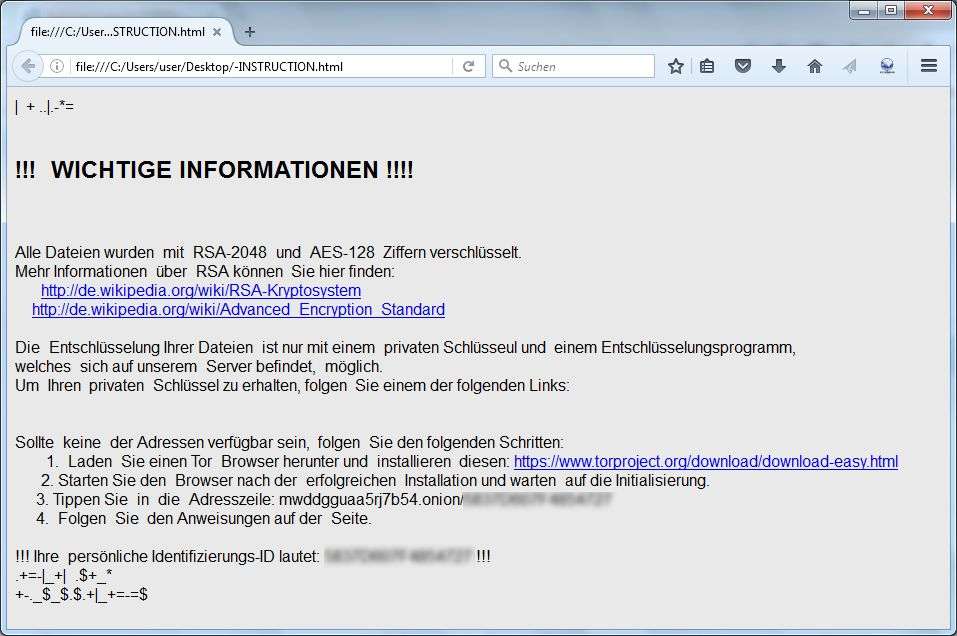

Aktuell verschlüsselt „Locky“ diverse Dateitypen und gibt diesen anschließen die Dateiendung „.zzzzz“. Außerdem werden die für Locky typischen Meldungen auf dem Desktop angelegt und geöffnet:

06.12.2016 7:00 Personalisierte Bewerbung! Täuschend echt als Antwort auf eine echte Anzeige beim Jobcenter mit Anschreiben, dem Jobtitel und dem richtigen Ansprechpartner. Angefügt ein pdf und eine Excel XLS-Datei.

Nach dem Öffnen der XLS-Datei wird es gefährlich! Der Rechner startet neu, führt „CHKDSK“ aus. Dabei verschlüsselt der Virus dann das System. GOLDENEYE RANSOMWARE (testweise ausgeführt auf ungeschütztem XP)