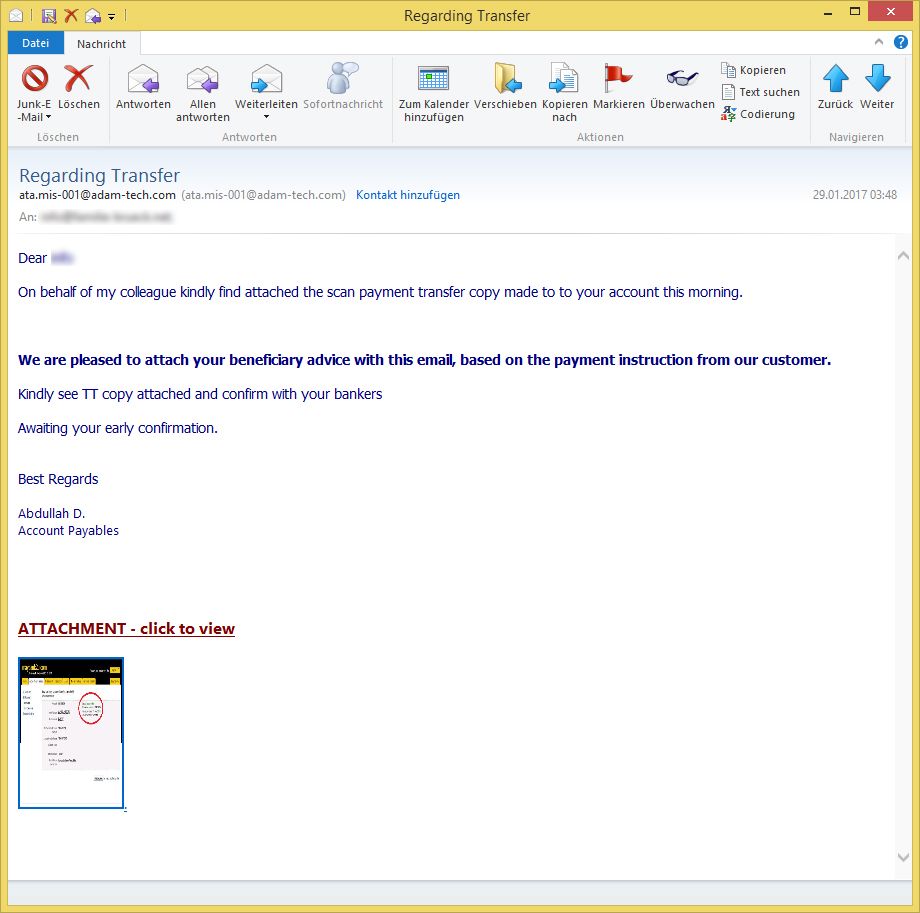

Regarding Transfer von [email protected]

Am Sonntag, den 29. Januar 2017 wurde durch unbekannte Dritte die folgende E-Mail in englischer Sprache versendet:

Regarding Transfer

[email protected]Dear info

On behalf of my colleague kindly find attached the scan payment transfer copy made to to your account this morning.

We are pleased to attach your beneficiary advice with this email, based on the payment instruction from our customer.

Kindly see TT copy attached and confirm with your bankers

Awaiting your early confirmation.

Best Regards

Abdullah D.

Account PayablesATTACHMENT – click to view

Attachment.

Achtung: Es handelt sich um eine gefälschte E-Mail, die eine bösartige Software mitbringt! Klicken Sie deswegen nicht auf den Link „ATTACHMENT – click to view“ bzw. nicht auf das Bild am Ende der E-mail.

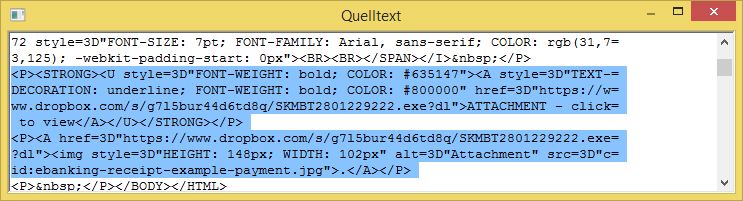

Der Hinweis auf die angebliche Anlage ist lediglich ein Link. Das dargestellte Bild bringt die E-Mail zwar mit, die bösartige Software ist aber nur verlinkt:

<P><STRONG><U style=3D“FONT-WEIGHT: bold; COLOR: #635147″><A style=3D“TEXT-=

DECORATION: underline; FONT-WEIGHT: bold; COLOR: #800000″ href=3D“https://w=

ww.dropbox.com/s/g7l5bur44d6td8q/SKMBT2801229222.exe?dl“>ATTACHMENT – click=

to view</A></U></STRONG></P>

<P><A href=3D“https://www.dropbox.com/s/g7l5bur44d6td8q/SKMBT2801229222.exe=

?dl“><img style=3D“HEIGHT: 148px; WIDTH: 102px“ alt=3D“Attachment“ src=3D“c=

id:ebanking-receipt-example-payment.jpg“>.</A></P>

Der Link würde von www.dropbox.com/s/g7l5bur44d6td8q/SKMBT2801229222.exe?dl ein ausführbares Programm laden. Zunächst würde die Dropbox zum Login auffordern, was mit „Nein danke. Weiter zur Ansicht“ umgangen werden könnte. Da es sich um ein bösartiges Programm handelt, sollten Sie dem Link aber nicht folgen!

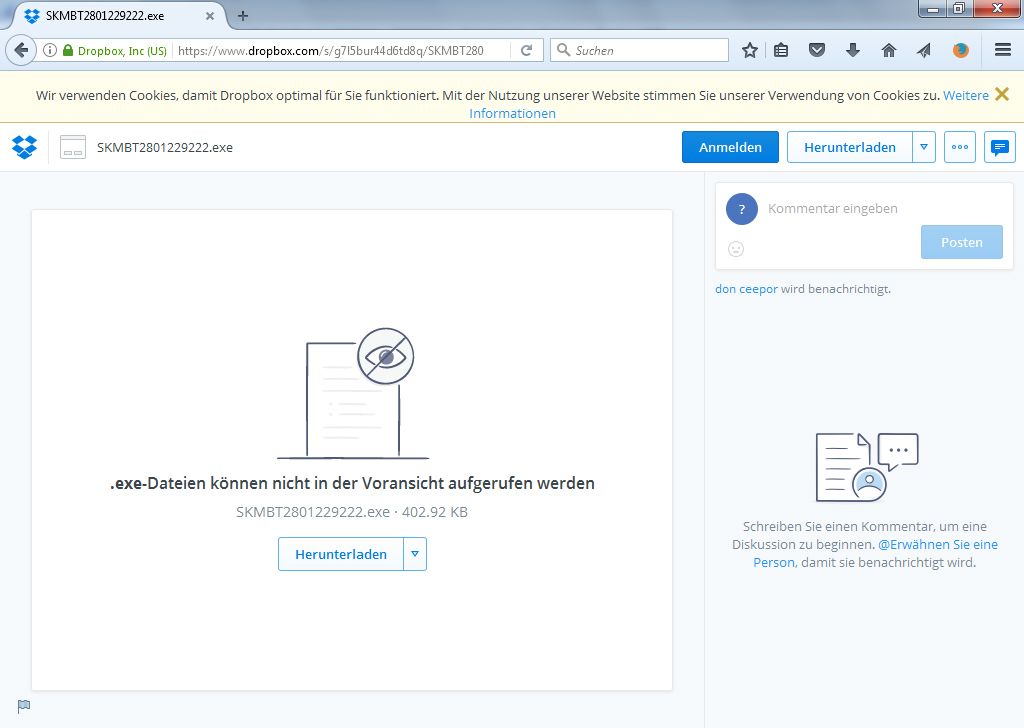

Danach weist die Dropbox darauf hin, dass .exe-Dateien nicht aus einer Voransicht aufgerufen werden können und deswegen ein Klick auf „Herunterladen“ erforderlich sei:

.exe-Dateien können nicht in der Voransicht aufgerufen werden

SKMBT2801229222.exe · 402.92 KB

![]()

Für die Datei „SKMBT2801229222.exe“ zeigt Virustotal eine Erkennungsrate von 7/56.

Nach der Ausführung der Datei würden mehrere neue Verzeichnisse angelegt, in denen eine Datei „x“, eine VBS-Script und eine DLL-Datei gespeichert werden:

![]()

Für die 5xsw.dll zeigt Virustotal eine Erkennungsrate von 9/56.

Die „F2gbaz.vbs“ enthält folgenden Befehl:

Set a67kuivllCZ = CreateObject(„Shell.Application“):a67kuivllCZ.ShellExecute „rundll32″,“5xsw.dll sx“

Nach dem ersten Start der .exe-Datei wird auf dem System noch eine „Computer Management“ gespeichert, bei der es sich aber nur um einen Link auf eine VBS-Datei „a.dll“ im gleichen Verzeichnis handelt. Diese „a.dll“ enthält folgenden Befehl:

Set a67kuivllCZ = CreateObject(„Shell.Application“):a67kuivllCZ.ShellExecute „rundll32″,“C:\Users\(Benutzername)\AppData\Local\Temp\5xsw.dll sx“, „C:\Users\(Benutzername)\AppData\Local\Temp\“, „open“, 1