Ihre aktuelle Rechnung von O2 ([email protected] oder [email protected])

Am Donnerstag, den 02. Februar 2017 wurde durch unbekannte Dritte die folgende gefälschte E-Mail in deutscher Sprache versendet. Achtung: Der Link lädt den Verschlüsselungs- und Erpressungstrojaner „CryptoLocker“ (Ransomware). Klicken Sie deswegen nicht auf den Link und führen Sie das Programm nicht aus!

Betreff: Ihre aktuelle Rechnung

Absender: O2 ([email protected] oder [email protected])o2 – Ihre aktuelle Rechnung

Guten Tag Frau Wilke,

Ihre aktuelle Rechnung für den Abrechnungszeitraum 31.12.2016 – 31.01.2017 liegt für Sie bereit.

Darin wird für Ihre Kundennummer 5024045 ein Gesamtbetrag von 64,28 EUR ausgewiesen.

Der offene Rechnungsbetrag wird von Ihrem Konto am 07.02.2017 eingezogen.Laden Sie die Rechnung

Michiel van Eldik

Chief Marketing Officer

Telefónica Germany GmbH & Co. OHG

Achtung: Es handelt sich um eine gefälschte E-Mail! Die E-Mail wurde nicht von o2 versendet! o2 bzw. die Telefónica Germany GmbH & Co. OHG hat mit der E-Mail nichts zu tun! Klicken Sie deswegen nicht auf den Link!

Die E-Mail kommt mit unterschiedlichen Kundennummern und unterschiedlichen Rechnungsbeträgen, teilweise auch mehrere hundert Euro hoch (z. B. Kundennummer 766072911 ein Gesamtbetrag von 287,54 EUR). Die Anrede passt nicht zum Empfänger und ist „Frau Wilke“.

Der Link führt auf unterschiedliche Domains und übermittelt die E-Mail-Adresse des Empfängers gleich mit an den Server. Klicken Sie schon deswegen nicht auf den Link, da die Absender Ihre Adresse sonst als aktive Adresse verifizieren können!

- mersaweb.com/6OXtr9TL/nQYiNMT9OhKSjq.php?id=(E-Mail-Adresse)

- centrroof.ru/HOpsKFkR/12KZzLs.php?id=(E-Mail-Adresse)

Die verlinkten Domain leiten auf andere Adressen weiter wie z. B.

- fkz1.bill-o1.com/vrllia87.php?id=(E-Mail-Adresse)

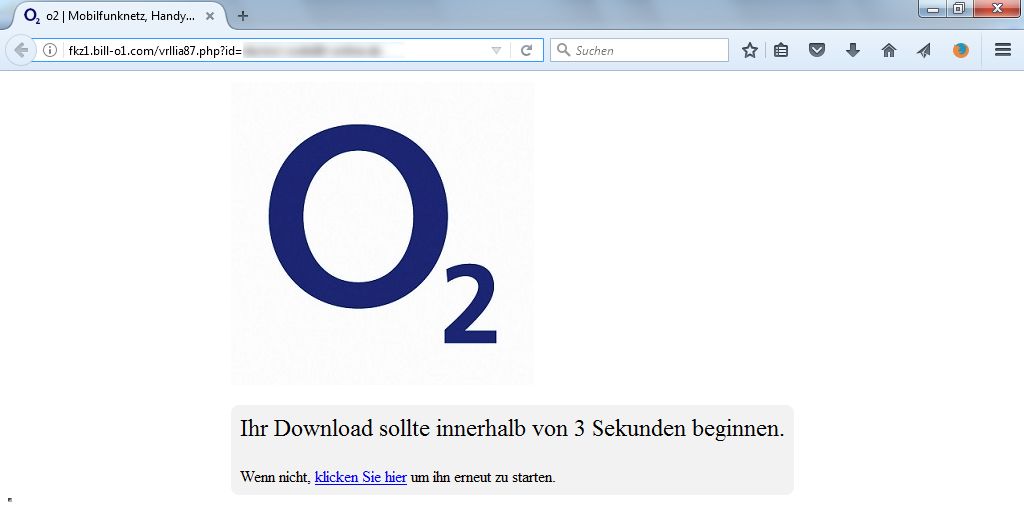

Die betrügerische Seite würde – passend zur E-Mail – das Logo von o2 anzeigen und darauf hinweisen, dass innerhalb weniger Sekunden ein Download startet:

o2

Ihr Download sollte innerhalb von 3 Sekunden beginnen.

Wenn nicht, klicken Sie hier um ihn erneut zu starten.

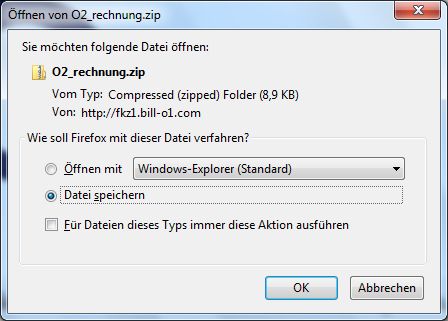

Danach öffnet sich ein Fenster, in dem die Datei direkt geöffnet oder gespeichert werden kann. Brechen Sie die Aktion ab! Mit Hilfe der Datei wird später die Ransomware „CryptoLocker“ nachgeladen!

Sie möchten folgende Datei öffnen:

O2_rechnung.zip

Vom Typ: Compressed (zipped) Folder (8,9 KB)

Von: http://fkz1.bill-o1.com

In dem ZIP-Archiv „O2_rechnung.zip“ befindet sich ein JavaScript mit dem gleichen Namen („O2_rechnung.js“). Das JavaScript lädt von der Domain yenidunyaajans.com/hizmet.ewq die Datei „ipceqk.exe“. Es handelt sich dabei um den Verschlüsselungs- und Erpressungstrojaner „CryptoLocker“. Virustotal zeigt eine Erkennungsrate von 6/56.

Nach der Ausführung werden viele Dateiformate verschlüsselt. „CryptoLocker“ lässt den alten Dateinamen bestehen und hängt eine neue Dateiendung an den vorhandenen Namen. Die Endungen sind unterschiedlich, wie folgendes Beispiel zeigt:

![]()

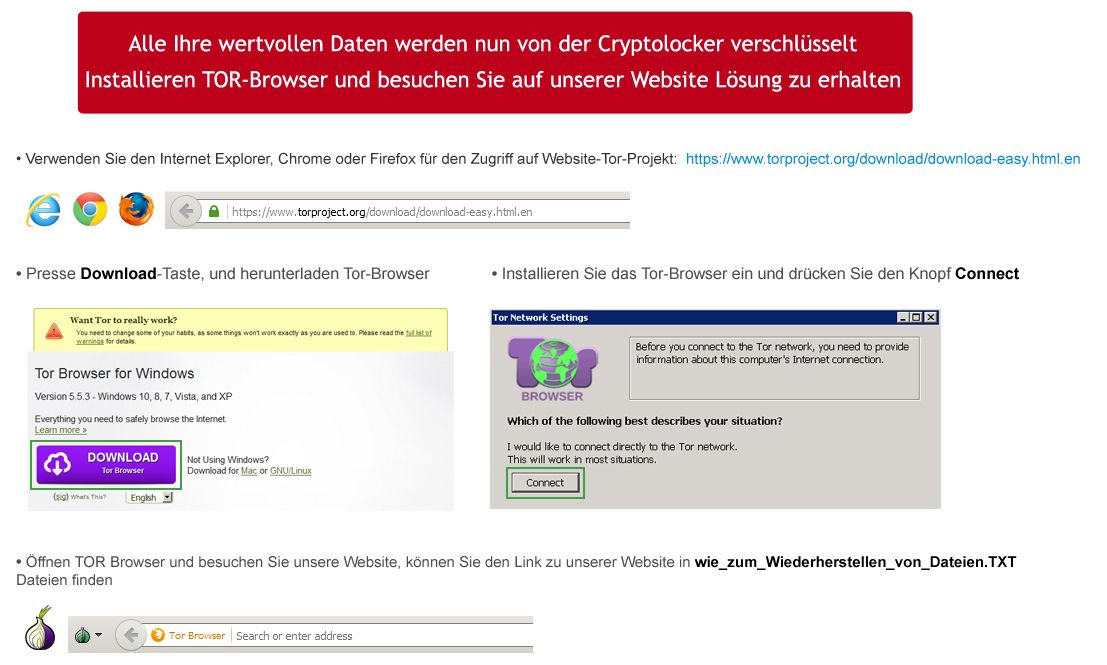

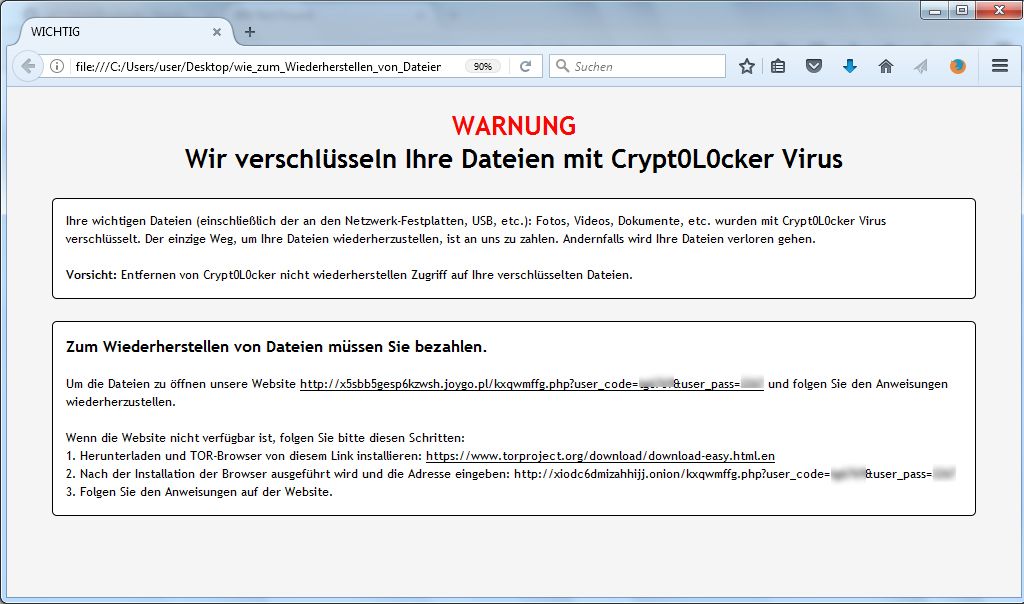

Gleichzeitig befindet sich in einigen Verzeichnissen eine Datei (einmal als Textdatei und einmal als Internetseite), in der auf die Verschlüsselung hingewiesen wird.

![]()

wie_zum_Wiederherstellen_von_Dateien.txt

wie_zum_Wiederherstellen_von_Dateien.html

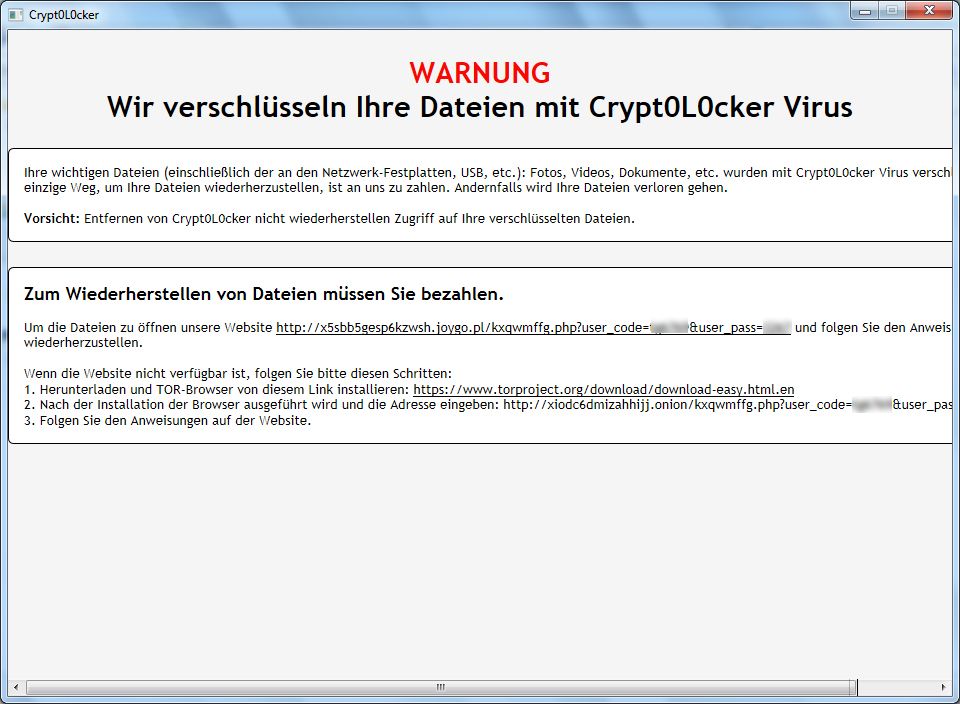

Der gleiche Inhalt öffnet sich (neben dem Texteditor und dem Webbrowser) auch nochmal als zusätzliches Fenster. Dieses Fenster öffnet sich immer wieder, sobald es geschlossen wird:

Der gleiche Inhalt ist auch im Webbrowser zu sehen:

WARNUNG

Wir verschlüsseln Ihre Dateien mit Crypt0L0cker Virus

Ihre wichtigen Dateien (einschließlich der an den Netzwerk-Festplatten, USB, etc.): Fotos, Videos,

Dokumente, etc. wurden mit Crypt0L0cker Virus verschlüsselt. Der einzige Weg, um Ihre Dateien

wiederherzustellen, ist an uns zu zahlen. Andernfalls wird Ihre Dateien verloren gehen.Vorsicht: Entfernen von Crypt0L0cker nicht wiederherstellen Zugriff auf Ihre verschlüsselten

Dateien.Zum Wiederherstellen von Dateien müssen Sie bezahlen.

Um die Dateien zu öffnen unsere Website http://x5sbb5gesp6kzwsh.joygo.pl/kxqwmffg.php?

user_code=xxxxxx&user_pass=xxxx und folgen Sie den Anweisungen wiederherzustellen.Wenn die Website nicht verfügbar ist, folgen Sie bitte diesen Schritten:

1. Herunterladen und TOR-Browser von diesem Link installieren:

https://www.torproject.org/download/download-easy.html.en

2. Nach der Installation der Browser ausgeführt wird und die Adresse eingeben:

http://xiodc6dmizahhijj.onion/kxqwmffg.php?user_code=xxxxxx&user_pass=xxxx

3. Folgen Sie den Anweisungen auf der Website.

Der Link auf die Internetseite x5sbb5gesp6kzwsh.joygo.pl/kxqwmffg.php?user_code=xxxxxx&user_pass=xxxx zeigt folgende Erpressung:

CryptoLocker

kaufen entschlüsselung und wiederherstellung ihrer dateien

Kaufen Entschlüsselung für 399 EUR bevor 2017-02-07 21:10:34

oder kaufen Sie es später mit dem Preis von 799 EUR

Verbleibende Zeit bis zum Preisanstieg: 119:58:29

Anzahl von verschlüsselten Dateien: 150

Aktueller Preis: 0.435708 BTC (rund 399 EUR)

Bezahlt: 0 BTC (rund 0 EUR)

Verbleibende zu zahlen: 0.435708 BTC (rund 399 EUR)

Neben den o. g. Dateien befindet sich auf der Festplatte nach der Verschlüsselung auch folgendes Bild (PNG-Datei), welche aber nicht geöffnet wird: