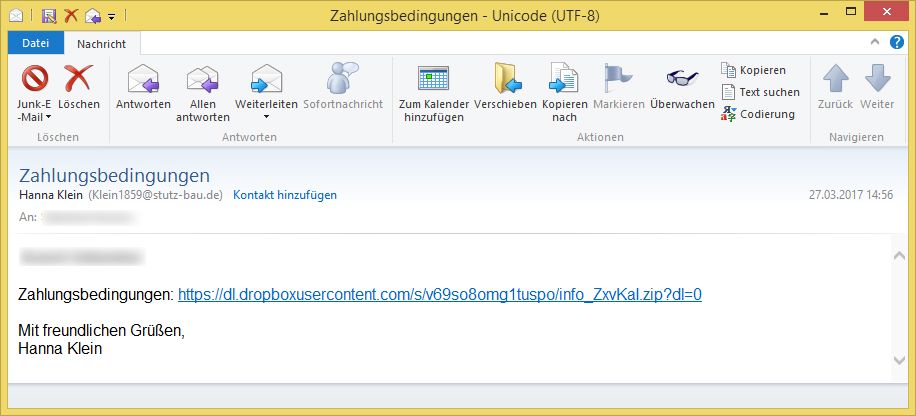

Zahlungsbedingungen von Hanna Klein ([email protected])

Am Montag, den 27. März 2017 wurde durch unbekannte Dritte die folgende gefälschte E-Mail in deutscher Sprache versendet. Achtung: Die Anlage lädt vermutlich den Verschlüsselungs- und Erpressungstrojaner „CryptoLocker“ (Ransomware). Klicken Sie deswegen nicht auf die Anlage!

Betreff: Zahlungsbedingungen

Absender: Hanna Klein ([email protected])(Nachname Vorname)

Zahlungsbedingungen: https://dl.dropboxusercontent.com/s/v69so8omg1tuspo/info_ZxvKaI.zip?dl=0

Mit freundlichen Grüßen,

Hanna Klein

Achtung: Es handelt sich um eine gefälschte E-Mail! Die Anlage würde vermutlich den Verschlüsselungs- und Erpressungstrojaner „CryptoLocker“ (Ransomware) nachladen. Klicken Sie deswegen nicht auf die Anlage!

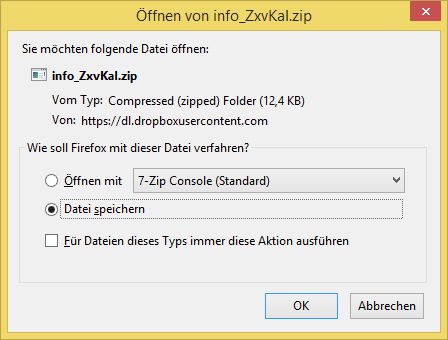

Ein Klick auf den Link würde zunächst eine .zip-Datei herunterladen:

Öffnen von info_ZxvKaI.zip

Sie möchten folgende Datei öffnen:

info_ZxvKaI.zip

Vom Typ: Compressed (zipped) Folder (12,4 KB)

Von: https://dl.dropboxusercontent.com

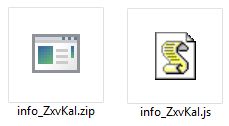

Das ZIP-Archiv „info_ZxvKaI.zip“ enthält zunächst ein JavaScript mit dem Namen „info_ZxvKaI.js“:

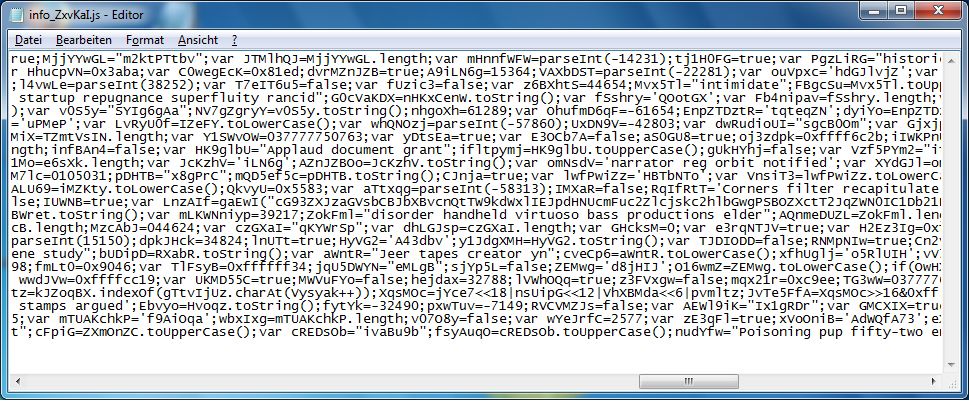

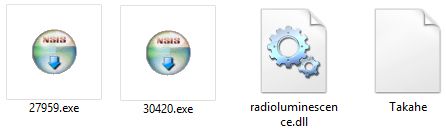

Das JavaScript würde von der Adresse fatflat.tw/file/hit.njk eine Datei herunterladen. Diese wird zunächst z. B. als 30420.exe oder 27959.exe abgespeichert und ausgeführt. Virustotal zeigt eine Erkennungsrate von 9/60.

- 27959.exe

- 30420.exe

- radioluminescence.dll

- Takahe

Die .exe-Datei wird in das ProgramData-Verzeichnis kopiert und dort z. B. in „exoqumoq.exe“ umbenannt. In der Registry wird ein Eintrag angelegt, damit die Datei bei jedem PC-Start ausgeführt wird.

Scheinbar verschlüsselt der Trojaner den Rechner nicht immer sofort. Auch der anfängliche Download der .exe-Datei ist nur zeitverzögert erfolgt.