Fw: Purchase Order von Hewlett Packard Customer Service ([email protected])

Am Dienstag, den 25. April 2017 wurde durch unbekannte Dritte die folgende E-Mail in englischer Sprache versendet.

Betreff: Fw: Purchase Order

Absender: Hewlett Packard Customer Service ([email protected])confirm receipt of purchase order.

Regards

Tim

Achtung: Es handelt sich um eine gefälschte E-Mail! Die E-Mail stammt nicht von Hewlett Packard! Die E-Mail bringt eine Anlage „PURCHASE-ORDER.pdf“ mit. Öffnen Sie nicht die Anlage!

Die Anlage würde wie folgt aussehen:

Die Absender haben das Bild absichtlich verfremdet, damit es nicht gelesen werden kann. Hinter dem Link „View“ bzw. dem PDF-Symbol über dem unscharfen Bild versteckt sich ein Link auf die Adresse www.bit.do/dpvKC, die auf coolitwindowtint.com/wp-content/tuff/mass/update.HTML weiterleitet. Achtung: Hinter der Adresse verbirgt sich eine Phishing-Seite!

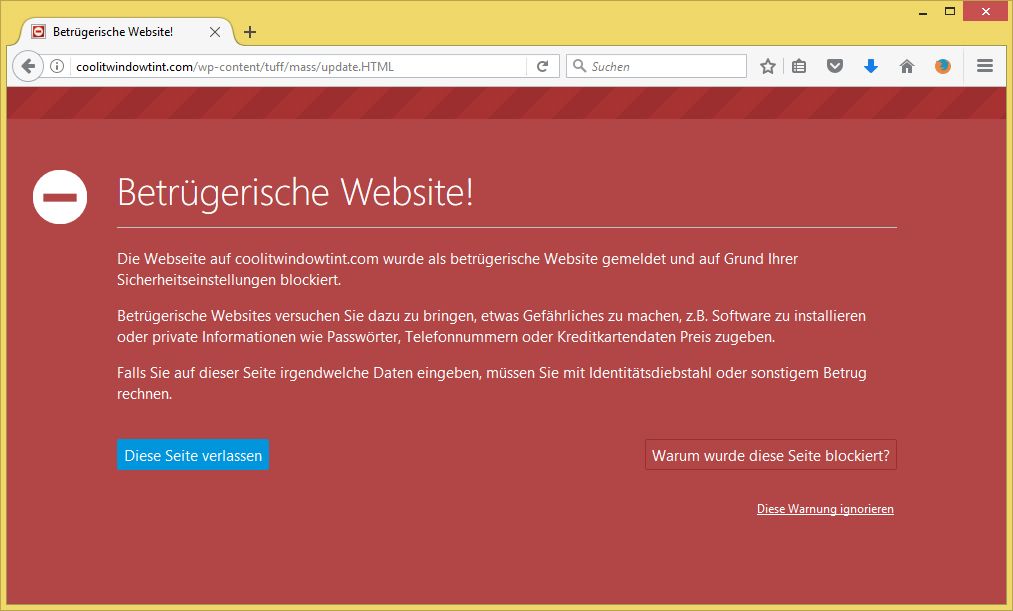

Die Browser warnen bereits vor dem Aufruf der Seite:

Betrügerische Website!

Die Webseite auf coolitwindowtint.com wurde als betrügerische Website gemeldet und auf Grund Ihrer Sicherheitseinstellungen blockiert.

Betrügerische Websites versuchen Sie dazu zu bringen, etwas Gefährliches zu machen, z.B. Software zu installieren oder private Informationen wie Passwörter, Telefonnummern oder Kreditkartendaten Preis zugeben.

Falls Sie auf dieser Seite irgendwelche Daten eingeben, müssen Sie mit Identitätsdiebstahl oder sonstigem Betrug rechnen.

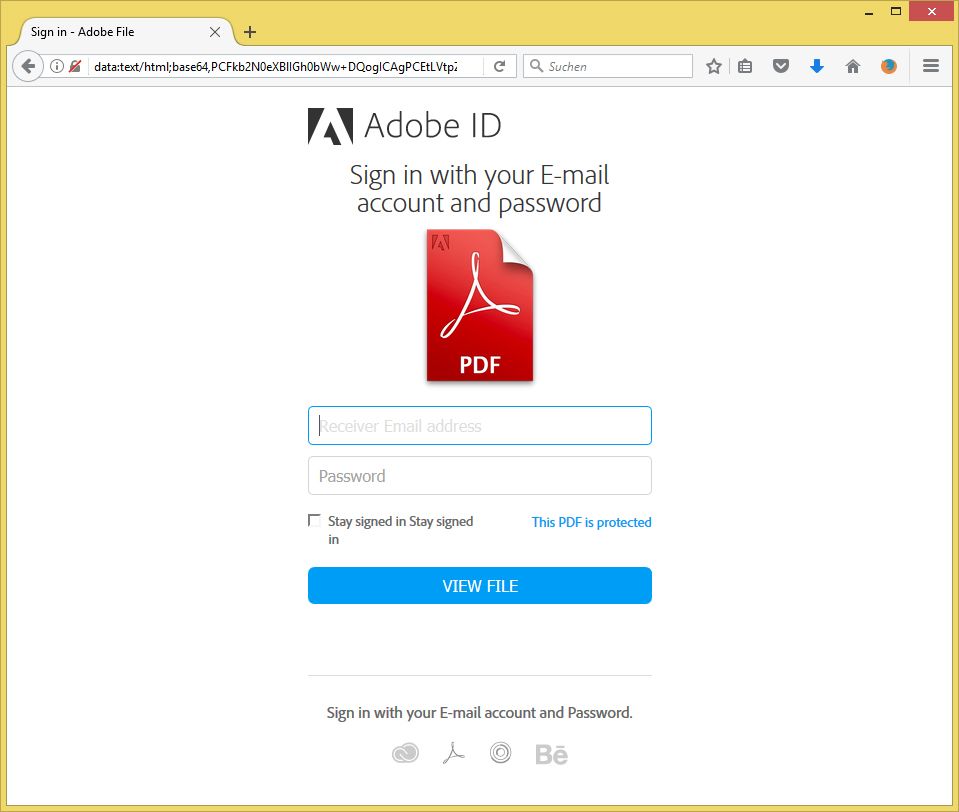

Die betrügerische Adresse wird durch den HTML-Code versteckt. Der HTML-Code liefert einen „Refresh“ (also eigentlich eine Weiterleitung/Aktualisierung), die bereits nach 0 Sekunden (also sofort) durchgeführt werden soll. Als Weiterleitungsziel ist allerdings keine URL, sondern ein Base64-verschlüsselter HTML-Code zu finden. Daher verbirgt der Browser die URL:

<html>

<meta http-equiv=“refresh“ content=“0; url= data:text/html;base64,PCFkb2N0eXBlIGh0bWw+DQogICAgPCEtLVtpZiBJRSA4XT4gPGh0bWwgZGF0YS1wbGFjZWhvbGRlci1mb2N1cz0iZmFsc2UiIGNsYXNzPSJsdC1pZTkgaWU4IHVzIGVuIGhhcy1kb2ItZXhwbGFuYXRpb24iIGRh

Die betrügerische Seite würde wie folgt aussehen:

Adobe ID

Sign in with your E-mail account and password

Receiver Email address

Password

[ ] Stay signed in Stay signed in This PDF is protectedVIEW FILE

Sign in with your E-mail account and Password.

Geben Sie keine Daten ein! Senden Sie das Formular nicht ab! Die eingetragenen Daten würden an coolitwindowtint.com/wp-content/tuff/adob/receiver.php gesendet. Anschließend leitet die Seite ebenfalls per „Refresh“ an die Adresse drive.google.com/open?id=0BxKSeHpNweSsQk91bk1oaUNVVzg weiter:

<meta http-equiv=“refresh“ content=“0;url=https://drive.google.com/open?id=0BxKSeHpNweSsQk91bk1oaUNVVzg“ &>

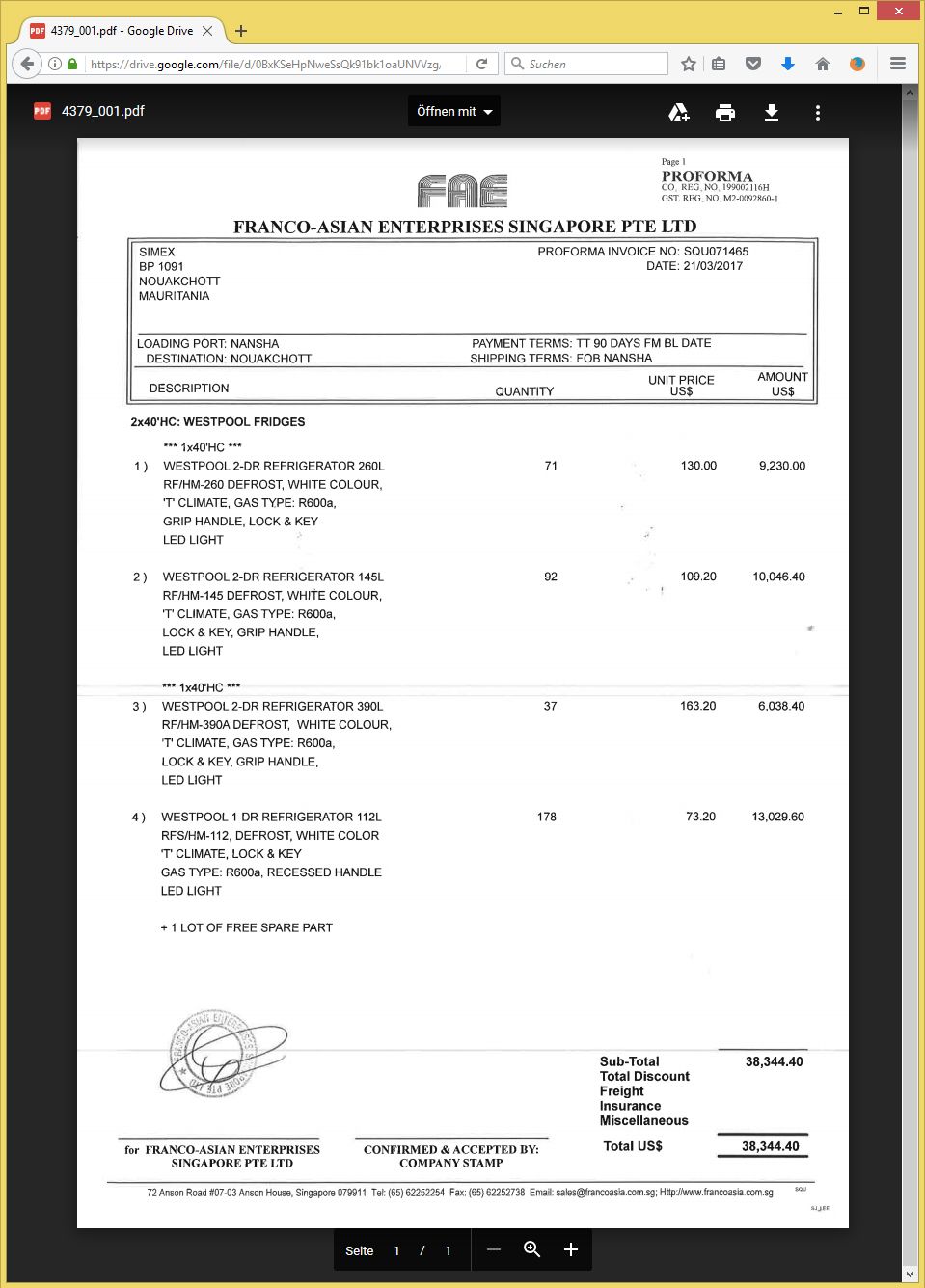

Unter dieser Adresse (drive.google.com/file/d/0BxKSeHpNweSsQk91bk1oaUNVVzg/view) würde ein echtes PDF-Dokument erscheinen, eine Rechnung der FRANCO-ASIAN ENTERPRISES SINGAPORE PTE LTD über 38.344,40 USD: