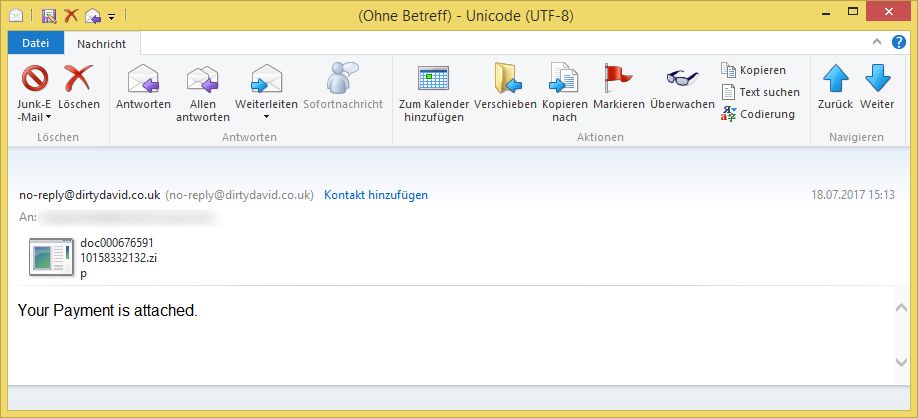

Ohne Betreff von no-reply@(diverse Domains).co.uk

Am Dienstag, den 18. Juli 2017 wurde durch unbekannte Dritte die folgende betrügerische E-Mail versendet. Öffnen Sie nicht den Anhang!

Betreff: (keiner)

Absender: no-reply@(diverse Domains).co.uk

Your Payment is attached.

Als Anlage ist eine Datei wie z. B. „doc00067659110158332132.zip“ beigefügt. Das ZIP-Archiv enthält zwei Dateien: eine .txt-Datei und ein .vbs-Script.

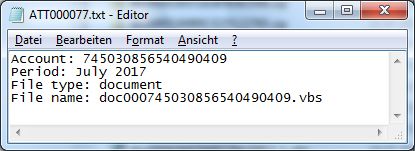

Die Text-Datei wie z. B. „ATT000077.txt“ enthält angebliche Angaben zur zweiten Datei:

Account: 745030856540490409

Period: July 2017

File type: document

File name: doc000745030856540490409.vbs

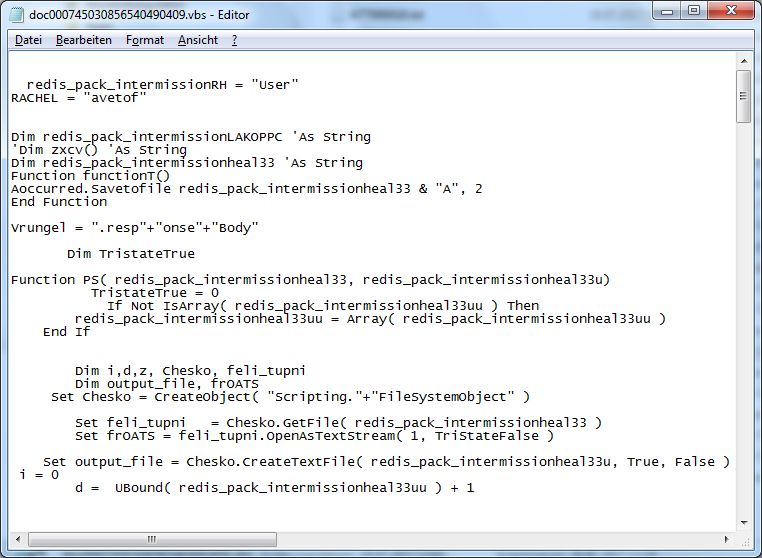

Das .vbs-Script ist aber keine Rechnung / Zahlungsinformation, sondern dort soll etwas ausgeführt werden:

Das .vbs-Script lädt von diversen Domains eine Datei nach:

- demelkwegtuk.nl/56evcxv?

- harmat.pt/56evcxv?

- huntwebs.com/56evcxv?

- kleintierpraxiskloten.ch/56evcxv?

- lsity.ru/56evcxv?

- mainlinecarriers.co.tz/56evcxv?

- marcelrahner.com/56evcxv?

- phoneting7.com/56evcxv?

- pluzcoll.com/56evcxv?

- projector23.de/56evcxv?

- rosaspierhuis.nl/56evcxv?

- sxxinheng.com/56evcxv?

- tipografia.by/56evcxv?

- trasheh.com/56evcxv?

Die nachgeladene Datei wird als „ebEcmlQdLj.exe“ auf dem System gespeichert. Virustotal zeigt eine Erkennungsrate von 44/63!

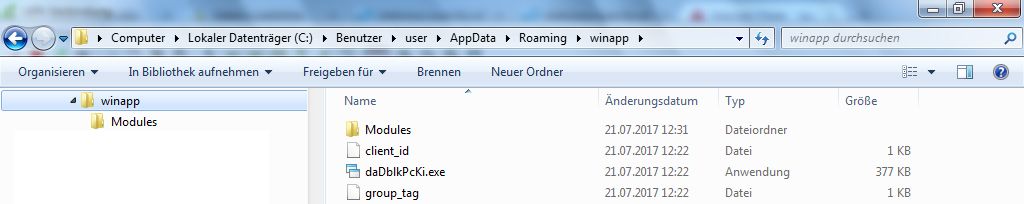

Die Datei wird auf dem System auch als „daDblkPcKi.exe“ abgelegt:

winapp\client_id

winapp\daDblkPcKi.exe

winapp\group_tag

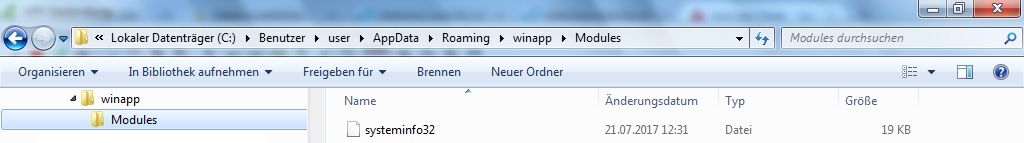

In einem Unterverzeichnis werden evtl. weitere Routinen nachgeladen / angelegt:

winapp\Modules\systeminfo32