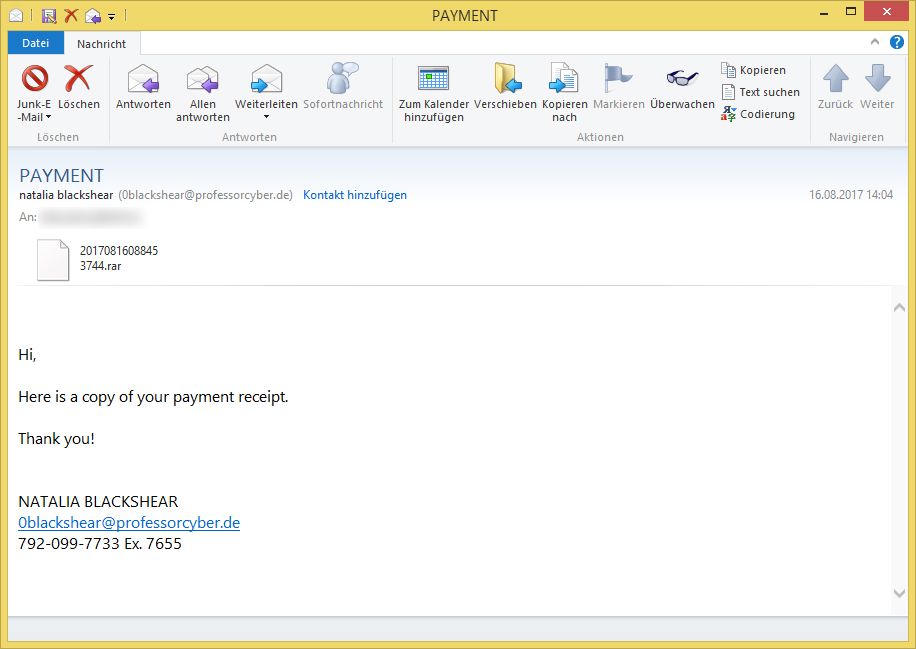

Locky verschlüsselt nun in *.lukitus: E-Mail mit Betreff ‚PAYMENT‘

Am Mittwoch, den 16. August 2017 wurden durch unbekannte Dritte die folgenden betrügerischen E-Mails versendet. Öffnen Sie nicht die Anlage! Das beigefügte RAR-Archiv enthält ein JavaScript, welches die Ransomware „Locky“ (Verschlüsselungs- und Epressungstrojaner) nachlädt.

Betreff: PAYMENT

Absender: natalia blackshear ([email protected])Hi,

Here is a copy of your payment receipt.

Thank you!

NATALIA BLACKSHEAR

[email protected]

792-099-7733 Ex. 7655

Achtung: Es handelt sich um eine betrügerische E-Mail! Öffnen Sie nicht die Anlage!

Die Absendernamen sowie E-Mail-Adressen und Nummern ändern sich. Hier weitere Beispiele:

- AIMEE OSMOND

[email protected]

287-554-6350 Ex. 0360 - EMMA FITZGEORGE

[email protected]

850-788-7134 Ex. 5781 - LOLITA LAYCOCK

[email protected]

448-977-1531 Ex. 7175

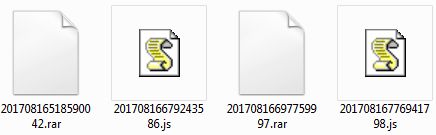

Die E-Mail kommt mit einem RAR-Archiv als Anlage. Im RAR-Archiv ist ein JavaScript enthalten:

20170816088453744.rar

20170816518590042.rar

20170816697759997.rar20170816376715097.js

20170816679243586.js

20170816776941798.js

Das JavaScript lädt von den Internetadressen

- apparelsave.com/jbYUF6D??mLhJiMKS=mLhJiMKS

- asliozturk.com/jbYUF6D??cMpjtN=cMpjtN

- ttytreffdrorseder.net/af/jbYUF6D?EBmVThRgEoQ=EBmVThRgEoQ

eine ausführbare Datei nach:

EBmVThRgEoQ3.exe

Virustotal zeigt eine Erkennungsrate von 24/63. Es handelt sich dabei um den Verschlüsselungs- und Erpressungstrojaner „Locky“ (Ransomware). Dieser beginnt u. U. noch nicht sofort mit der Verschlüsselung der Dateien, daher fällt die Infektion u. U. erst später auf.

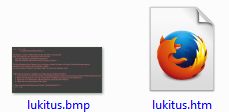

Die aktuelle „Locky“-Version benennt alle Dateien in *.lukitus um:

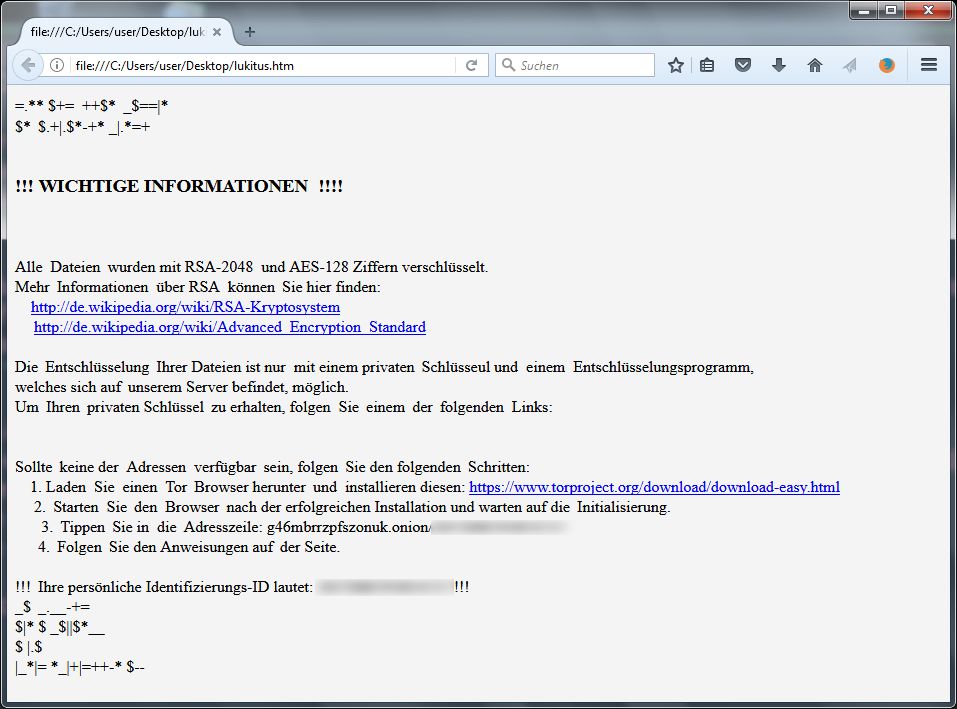

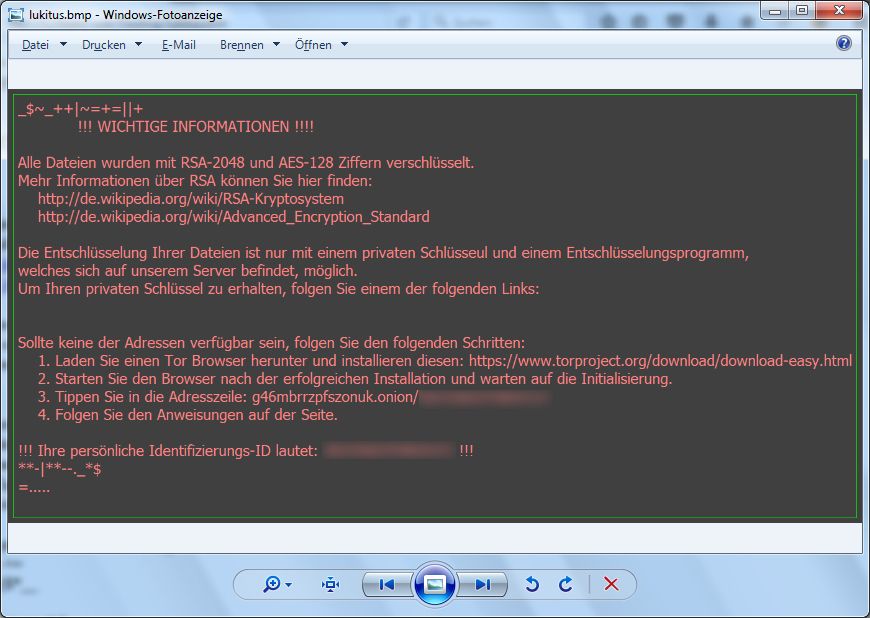

Daneben produziert „Locky“ zwei Dateien, die auf die Verschlüsselung hinweisen:

lukitus.bmp

lukitus.htm

Nach Ende der Verschlüsselung werden beide Dateien automatisch geöffnet:

=$|$=-=.

!!! IMPORTANT INFORMATION !!!!

All of your files are encrypted with RSA-2048 and AES-128 ciphers.

More information about RSA and AES can be found here:

http://en.wikipedia.org/wiki/RSA_(cryptosystem)

http://en.wikipedia.org/wiki/Advanced_Encryption_StandardDecrypting of your files is only possible with the private key and decrypt program, which is on our secret server.

To receive your private key follow one of the links:If all of this addresses are not available, follow these steps:

1. Download and install Tor Browser: https://www.torproject.org/download/download-easy.html

2. After a successsful installation, run the browser and wait for initialization.

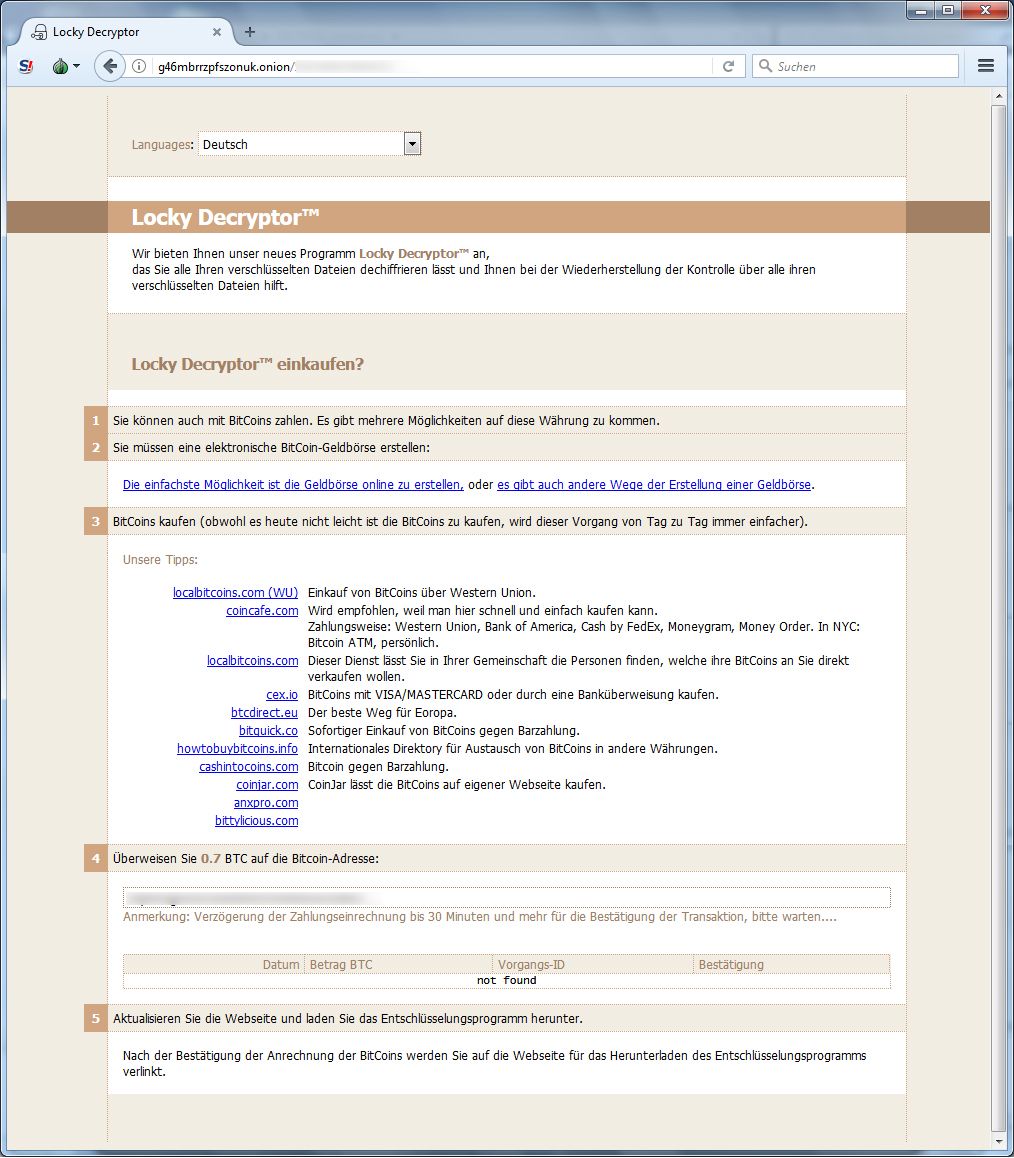

3. Type in the address bar: g46mbrrzpfszonuk.onion/*****

4. Follow the instructions on the site.!!! Your personal identification ID: ******* !!!

#__ -*+

.–=-*-$|—_-

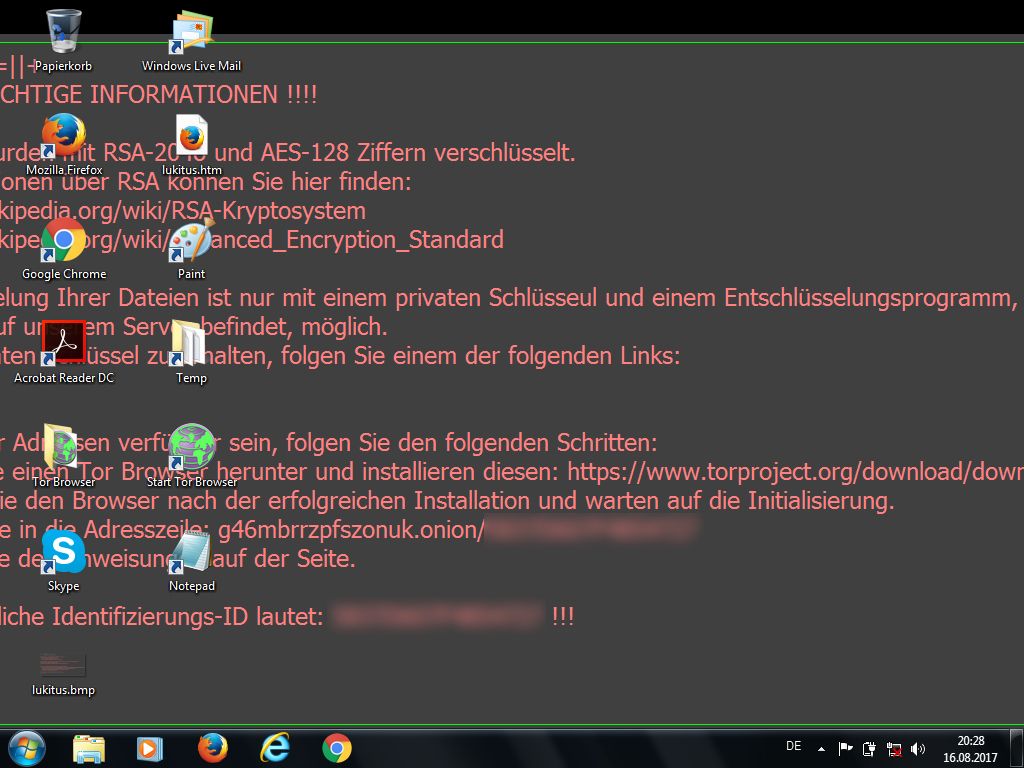

Außerdem tauscht „Locky“ den Bildschirmhintergrund gegen die lukitus.bmp – Datei aus:

Die verlinkte Internetseite zeigt im TOR-Browser folgende Erpressung: