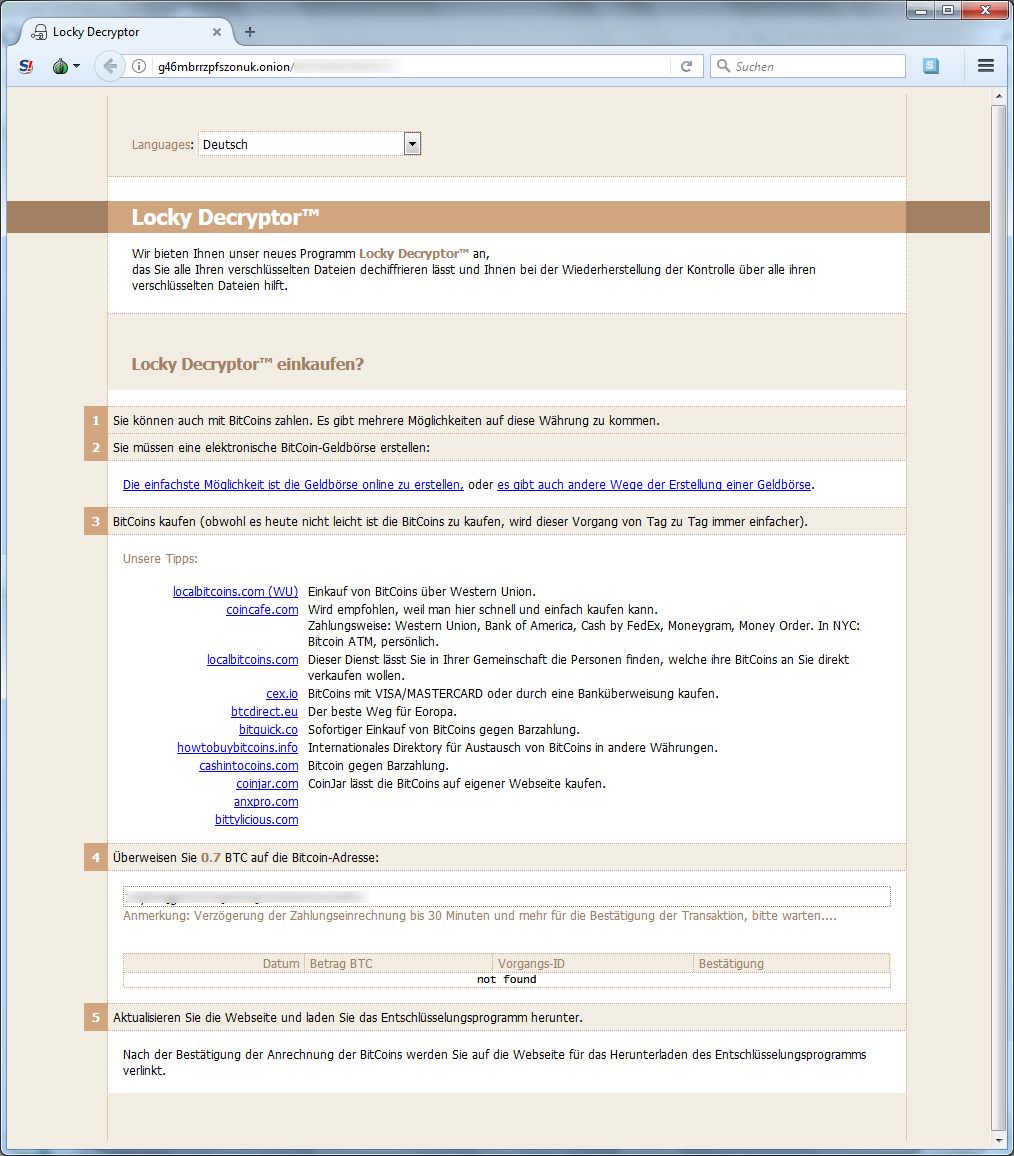

Scanned image from MX-2600N oder Scanned Image from a Xerox WorkCentre von noreply@ oder copier@Deine Domain

Am Freitag, den 18. August 2017 wurde durch unbekannte Dritte die folgende betrügerische E-Mail versendet. Öffnen Sie nicht die Anlage! Das beigefügte RAR-Archiv enthält ein Script, welches die Ransomware „Locky“ (Verschlüsselungs- und Epressungstrojaner) nachlädt.

Betreff: Scanned image from MX-2600N oder Scanned Image from a Xerox WorkCentre

Absender: noreply@Deine Domain oder copier@Deine DomainReply to: noreply@Deine Domain <noreply@Deine Domain>

Device Name: Not Set

Device Model: MX-2600N

Location: Not SetFile Format: Adobe Acrobat Reader

Resolution: 200dpi x 200dpiAttached file is scanned image in PDF format.

Document password:

Creation date: Fri, 18 Aug 2017 22:15:14 +0530

Achtung: Es handelt sich um eine betrügerische E-Mail! Öffnen Sie nicht die Anlage!

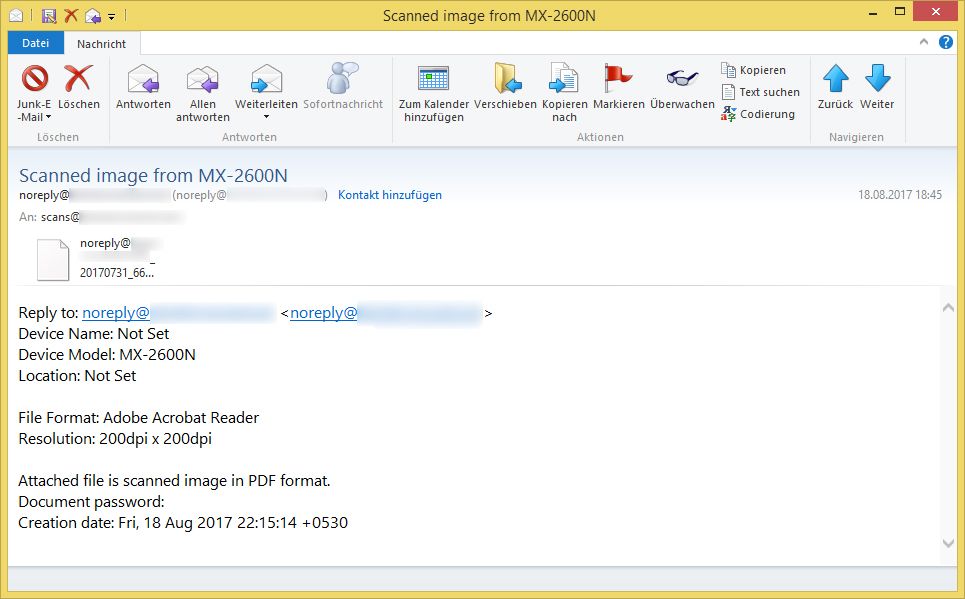

Die E-Mail bringt ein RAR-Archiv mit, …

![]()

noreply@Deine Domain_JJJJMMTT_HHMMSS.rar

… welches eine .vbs – Datei enthält:

![]()

567861101.vbs

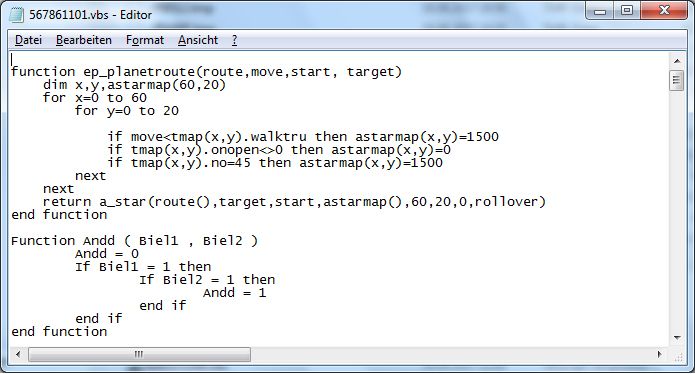

Das Script beginnt in etwa so:

Öffnen Sie nicht die RAR-Datei und führen Sie das Script nicht aus! Von den Internetadressen

- quicklookback.com/89yhFA?

- zabandan.com/89yhFA?

- 74jhdrommdtyis.net/af/89yhFA

- fundacjasonoris.org/89yhFA?

- mm7758.com/89yhFA?

wird eine ausführbare Datei nachgeladen:

![]()

hVCroczandP.exe

Virustotal zeigt eine Erkennungsrate von 25/63. Es handelt sich dabei um den Verschlüsselungs- und Erpressungstrojaner „Locky“ (Ransomware). Dieser beginnt u. U. noch nicht sofort mit der Verschlüsselung der Dateien, daher fällt die Infektion u. U. erst später auf.

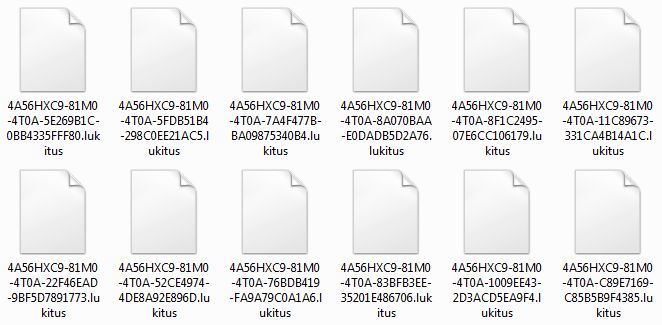

Die aktuelle „Locky“-Version benennt alle Dateien in *.lukitus um:

Daneben produziert „Locky“ zwei Dateien, die auf die Verschlüsselung hinweisen:

lukitus.bmp

lukitus.htm

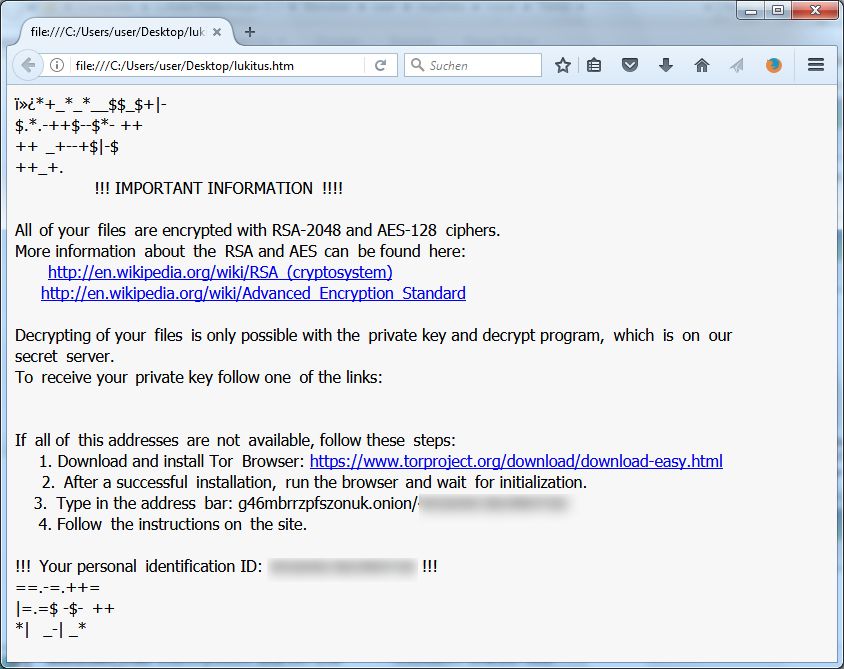

Nach Ende der Verschlüsselung werden beide Dateien automatisch geöffnet:

| *$.._.–*=|

$||=|=$ *+$

===| == $=_+

$| * = -e*a-*|+!!! IMPORTANT INFORMATION !!!!All of your files are encrypted with RSA-2048 and AES-128 ciphers.

More information about RSA and AES can be found here:

http://en.wikipedia.org/wiki/RSA_(cryptosystem)

http://en.wikipedia.org/wiki/Advanced_Encryption_StandardDecrypting of your files is only possible with the private key and decrypt program, which is on our secret server.

To receive your private key follow one of the links:If all of this addresses are not available, follow these steps:

1. Download and install Tor Browser: https://www.torproject.org/download/download-easy.html

2. After a successsful installation, run the browser and wait for initialization.

3. Type in the address bar: g46mbrrzpfszonuk.onion/*****

4. Follow the instructions on the site.!!! Your personal identification ID: ******* !!!

| -$* _*..+|

$||$$+$..$ e

$* -*.==b- -+

_.+*$a=_-+

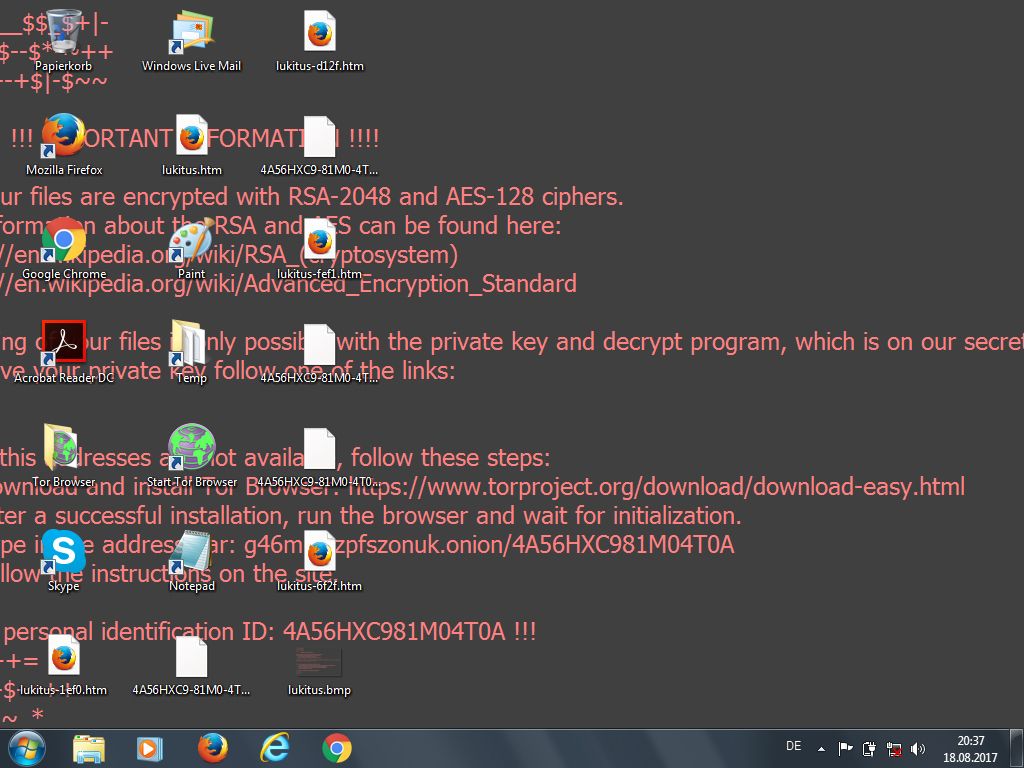

Außerdem tauscht „Locky“ den Bildschirmhintergrund gegen die lukitus.bmp – Datei aus:

Die verlinkte Internetseite zeigt im TOR-Browser folgende Erpressung: