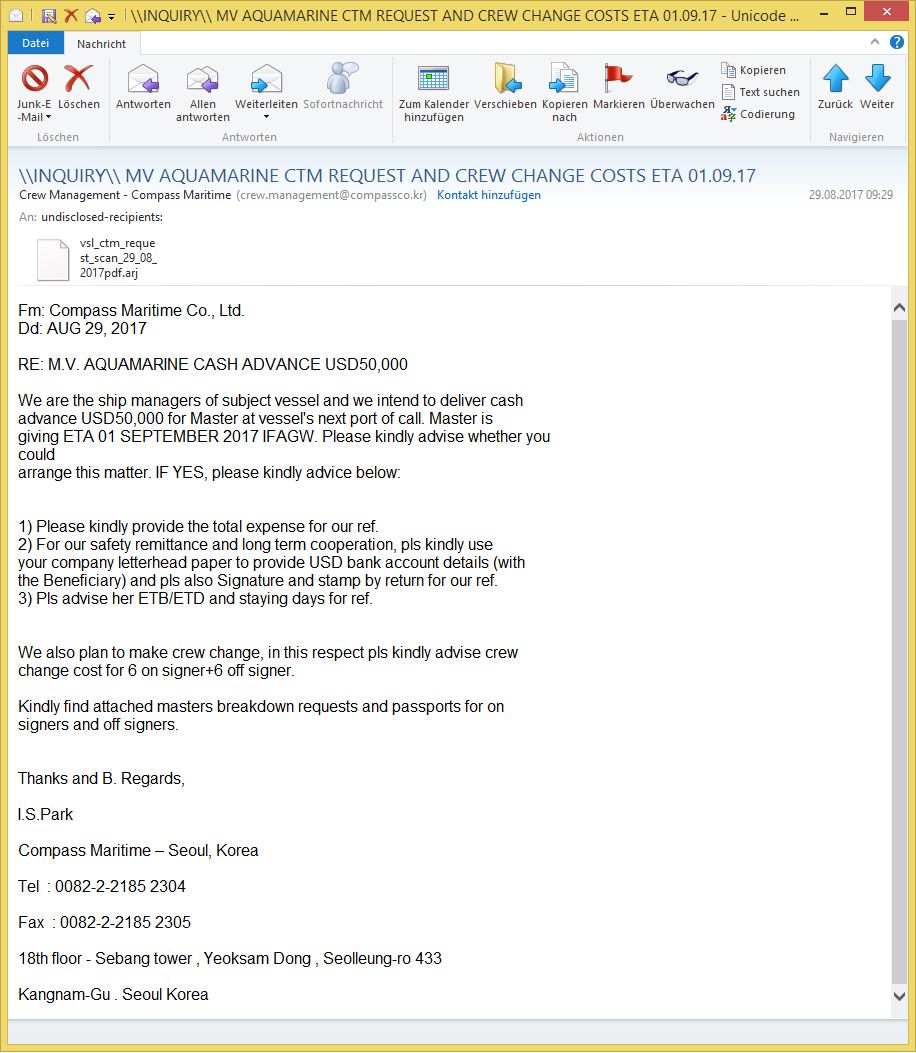

Achtung: Trojanisches Pferd! \\INQUIRY\\ MV AQUAMARINE CTM REQUEST AND CREW CHANGE COSTS ETA 01.09.17 von Crew Management – Compass Maritime ([email protected])

Wie schon am 28.08.2017 in der E-Mail „REQUEST FOR QUOTATION (8,000 Dwt Mini Bulk Carrier) von Rörd Braren Bereederungs- GmbH & Co. KG ([email protected])“, so wurde auch am Dienstag, den 29. August 2017 wurde durch unbekannte Dritte die folgende betrügerische E-Mail versendet. Öffnen Sie nicht die Anlage! Das ARJ-Archiv enthält ein ausführbares Programm!

Betreff: \\INQUIRY\\ MV AQUAMARINE CTM REQUEST AND CREW CHANGE COSTS ETA 01.09.17

Absender: Crew Management – Compass Maritime ([email protected])Fm: Compass Maritime Co., Ltd.

Dd: AUG 29, 2017RE: M.V. AQUAMARINE CASH ADVANCE USD50,000

We are the ship managers of subject vessel and we intend to deliver cash

advance USD50,000 for Master at vessel’s next port of call. Master is

giving ETA 01 SEPTEMBER 2017 IFAGW. Please kindly advise whether you

could

arrange this matter. IF YES, please kindly advice below:1) Please kindly provide the total expense for our ref.

2) For our safety remittance and long term cooperation, pls kindly use

your company letterhead paper to provide USD bank account details (with

the Beneficiary) and pls also Signature and stamp by return for our ref.

3) Pls advise her ETB/ETD and staying days for ref.We also plan to make crew change, in this respect pls kindly advise crew

change cost for 6 on signer+6 off signer.Kindly find attached masters breakdown requests and passports for on

signers and off signers.Thanks and B. Regards,

I.S.Park

Compass Maritime – Seoul, Korea

Tel : 0082-2-2185 2304

Fax : 0082-2-2185 2305

18th floor – Sebang tower , Yeoksam Dong , Seolleung-ro 433

Kangnam-Gu . Seoul Korea

Achtung: Es handelt sich um eine betrügerische E-Mail! Öffnen Sie nicht die Anlage!

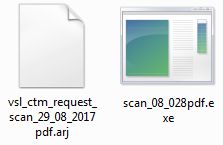

Die beigefügte Datei „vsl_ctm_request_scan_29_08_2017pdf.arj“ enthält das ausführbare Programm „scan_08_028pdf.exe“. Der Dateiname soll vermutlich ein eingescanntes und als PDF abgespeichertes Dokument vortäuschen. Es handelt sich aber dennoch um eine ausführbare Datei! Virustotal zeigt bereits eine Erkennungsrate von 12/64 für die „scan_08_028pdf.exe“.

Nach der Infektion des Rechners versucht das Trojanische Pferd, mit der Adresse vlaevj.xyz/roko/fre.php Kontakt aufzunehmen.

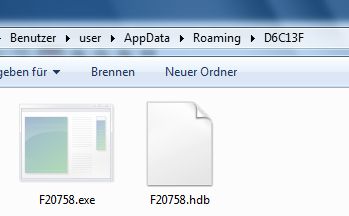

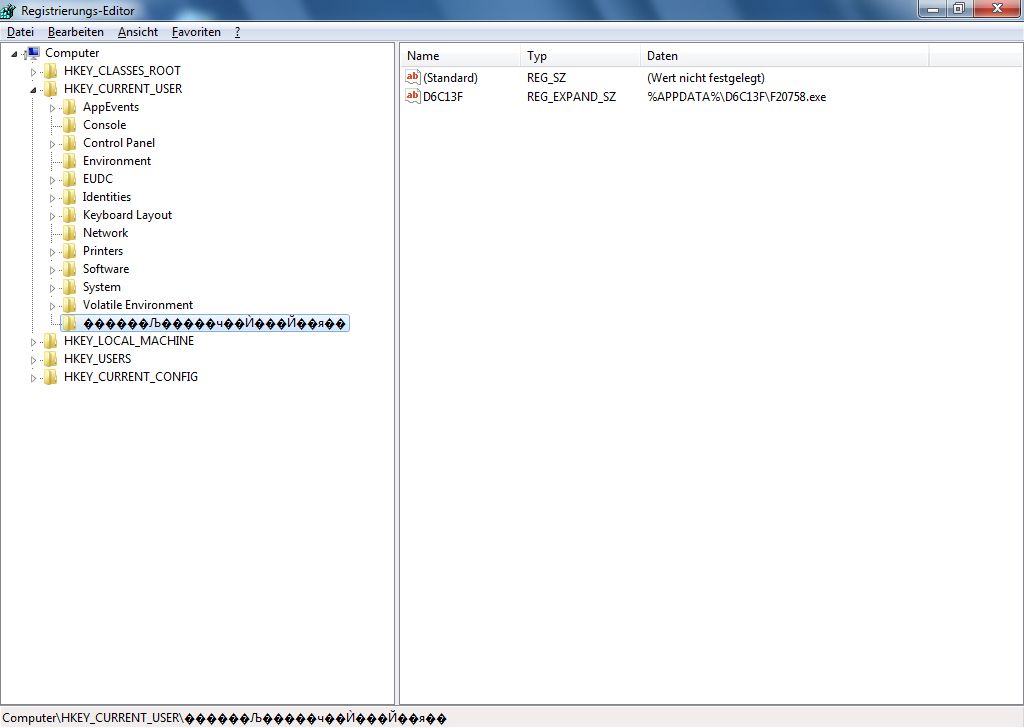

Außerdem scheint im Roaming-Verzeichnis ein Unterverzeichnis angelegt zu werden, in das zwei Dateien gesteckt werden. In der Registry wird ein entsprechender Verweis darauf ergänzt. Die ausführbare Datei „F20758.exe“ wird laut Virustotal nicht als schädliche Datei erkannt.

Registry:

Schlüsselname: HKEY_CURRENT_USER\������Љ�����ч��Ѝ���Й��я��

Name: D6C13F

Daten: %APPDATA%\D6C13F\F20758.exe