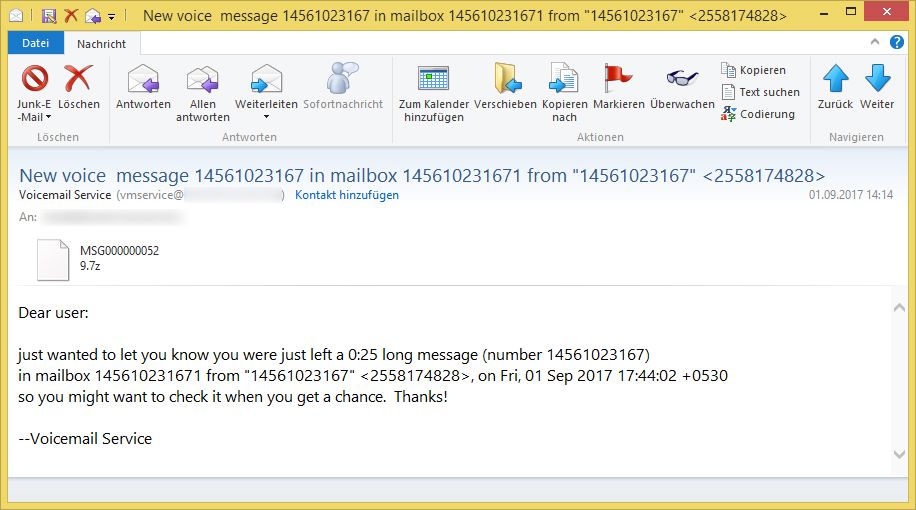

New voice message 14561023167 in mailbox 145610231671 from ‚14561023167‘ 2558174828 von Voicemail Service (vmservice@Deine Domain)

Wie auch schon am Freitag, den 25. August 2017, so wurde auch am Freitag, den 01. September 2017 durch unbekannte Dritte die folgende betrügerische E-Mail versendet. Öffnen Sie nicht die Anlage! Das 7z-Archiv enthält ein vbs-Script, welches die Ransomware „Locky“ (Verschlüsselungs- und Epressungstrojaner) nachlädt und alle Ihre Dateien in *.lukitus umbenennt / verschlüsselt!

Betreff: New voice message 14561023167 in mailbox 145610231671 from „14561023167“ <2558174828>

Absender: „Voicemail Service“ <vmservice@Deine Domain)Dear user:

just wanted to let you know you were just left a 0:25 long message (number 14561023167)

in mailbox 145610231671 from „14561023167“ <2558174828>, on Fri, 01 Sep 2017 17:44:02 +0530

so you might want to check it when you get a chance. Thanks!–Voicemail Service

Achtung: Es handelt sich um eine betrügerische E-Mail! Öffnen Sie nicht die Anlage! Die E-Mail täuscht eine Sprachnotiz vor.

Neben dem oben genannten Betreff kommen unterschiedliche Nummern vor. Hier einige weitere Beispiele:

- New voice message 14561023167 in mailbox 145610231671 from „14561023167“ <2558174828>

New voice message 11458427824 in mailbox 114584278241 from „11458427824“ <5707335466>

New voice message 17310518277 in mailbox 173105182771 from „17310518277“ <4851697516>

New voice message 13817125875 in mailbox 138171258751 from „13817125875“ <8082927719>

New voice message 12572020271 in mailbox 125720202711 from „12572020271“ <7745008109>

New voice message 12200592309 in mailbox 122005923091 from „12200592309“ <5524719321>

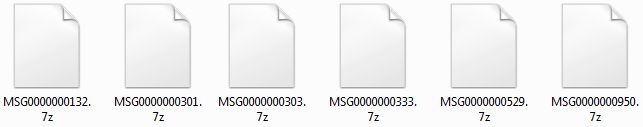

Die E-Mail kommt mit einem *.7z-Archiv als Anlage. Auch der Name des 7z-Archives ist unterschiedlich:

MSG0000000132.7z

MSG0000000301.7z

MSG0000000303.7z

MSG0000000333.7z

MSG0000000529.7z

MSG0000000950.7z

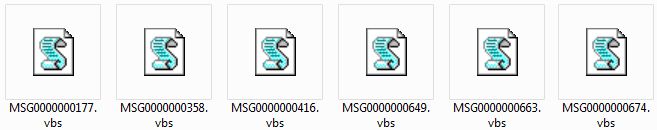

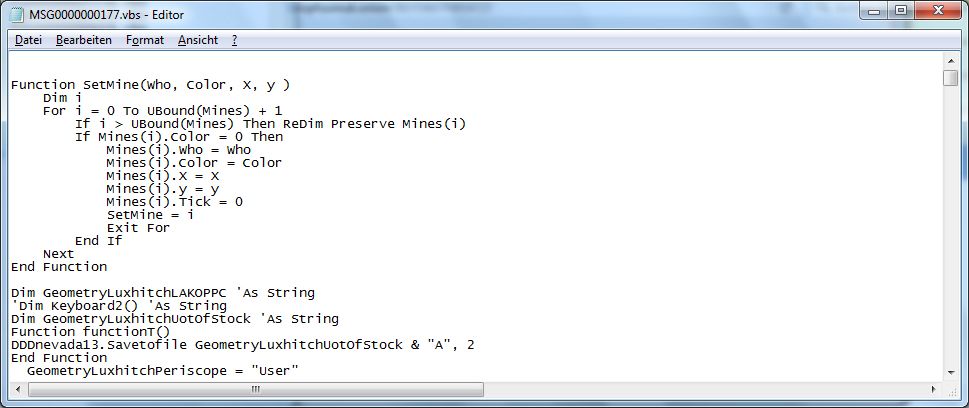

Das 7z-Archiv enthält ein .vbs-Script:

MSG0000000177.vbs

MSG0000000358.vbs

MSG0000000416.vbs

MSG0000000649.vbs

MSG0000000663.vbs

MSG0000000674.vbs

Das Script beginnt in etwa so:

Öffnen Sie nicht das 7z-Archiv und führen Sie das Script nicht aus! Von den Internetadressen

- autoecole-jeanpierre.com/jhbvDjs0267?

- clazbrokerageservices.com/jhbvDjs0267?

- expresopanama.com/jhbvDjs0267?

- fls-portal.co.uk/jhbvDjs0267?

- greenerlivingca.com/jhbvDjs0267?

- henweekendsbirmingham.co.uk/jhbvDjs0267?

- rampagida.com.tr/jhbvDjs0267?

- richarddrakeconstruction.com/jhbvDjs0267?

- saunaesofmansatis.net/jhbvDjs0267?

- telesolutionsconsultants.com/jhbvDjs0267?

- terae-lumiere.com/jhbvDjs0267?

- vinneydropmodorfosius.net/af/jhbvDjs0267

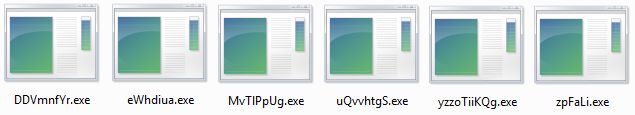

wird eine ausführbare Datei nachgeladen:

DDVmnfYr.exe

eWhdiua.exe

MvTIPpUg.exe

uQvvhtgS.exe

yzzoTiikQg.exe

zpFaLi.exe

Es handelt sich dabei um den Verschlüsselungs- und Erpressungstrojaner „Locky“ (Ransomware). Dieser beginnt u. U. noch nicht sofort mit der Verschlüsselung der Dateien, daher fällt die Infektion u. U. erst später auf.

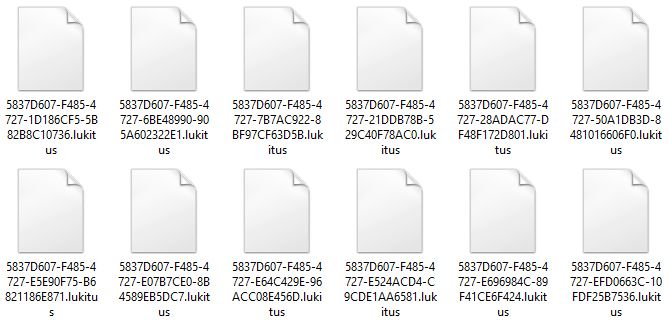

Die aktuelle „Locky“-Version benennt alle Dateien in *.lukitus um:

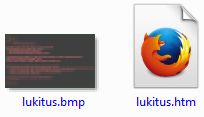

Daneben produziert „Locky“ zwei Dateien, die auf die Verschlüsselung hinweisen:

lukitus.bmp

lukitus.htm

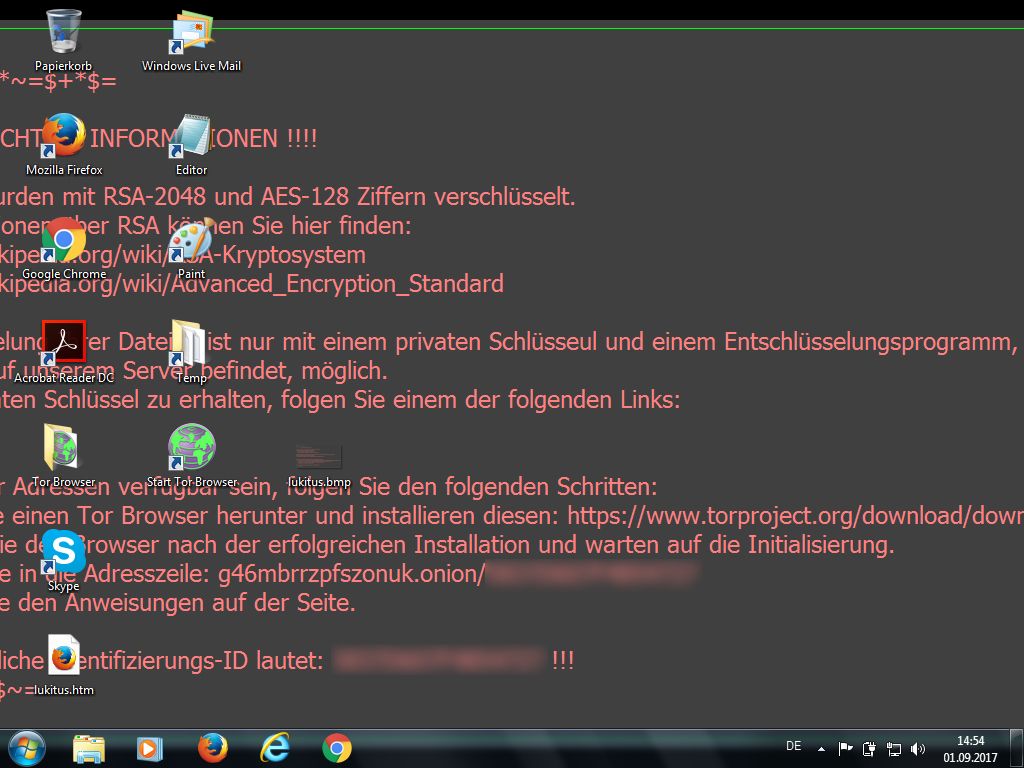

Nach Ende der Verschlüsselung werden beide Dateien automatisch geöffnet:

|* _-+$c= |b+– – *__| .+ –

=+=$_|+*|-.-**-*|+!!! WICHTIGE INFORMATIONEN !!!!

Alle Dateien wurden mit RSA-2048 und AES-128 Ziffern verschlüsselt.

Mehr Informationen über RSA können Sie hier finden:

http://de.wikipedia.org/wiki/RSA-Kryptosystem

http://de.wikipedia.org/wiki/Advanced_Encryption_StandardDie Entschlüsselung Ihrer Dateien ist nur mit einem privaten Schlüsseul und einem Entschlüsselungsprogramm, welches sich auf unserem Server befindet, möglich.

Um Ihren privaten Schlüssel zu erhalten, folgen Sie einem der folgenden Links:Sollte keine der Adressen verfügbar sein, folgen Sie den folgenden Schritten:

1. Laden Sie einen Tor Browser herunter und installieren diesen: https://www.torproject.org/download/download-easy.html

2. Starten Sie den Browser nach der erfolgreichen Installation und warten auf die Initialisierung.

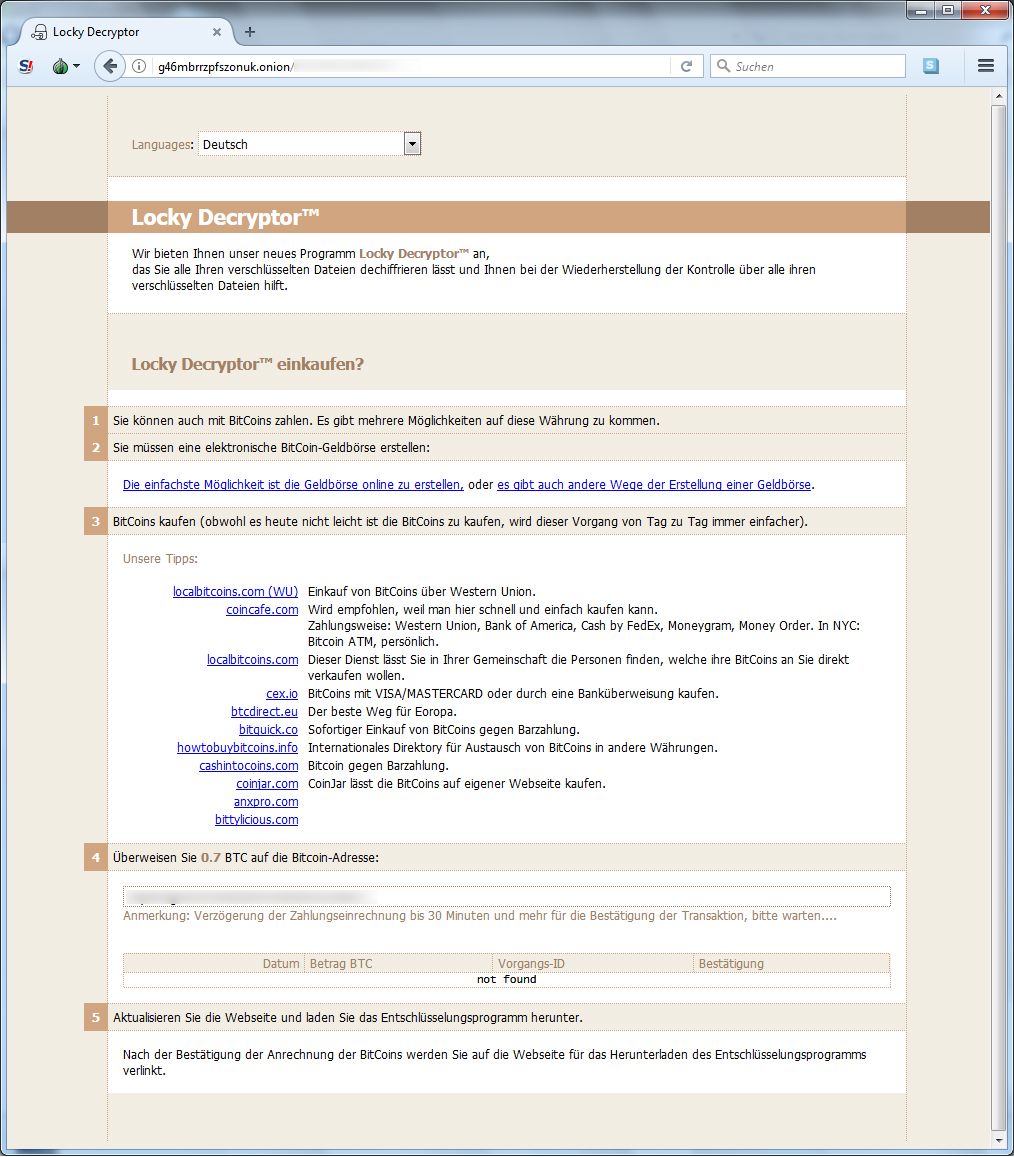

3. Tippen Sie in die Adresszeile: g46mbrrzpfszonuk.onion/*****

4. Folgen Sie den Anweisungen auf der Seite.!!! Ihre persönliche Identifizierungs-ID lautet: ***** !!!

– =–=__ =$|_

Außerdem tauscht „Locky“ den Bildschirmhintergrund gegen die lukitus.bmp – Datei aus:

Die verlinkte Internetseite zeigt im TOR-Browser folgende Erpressung: