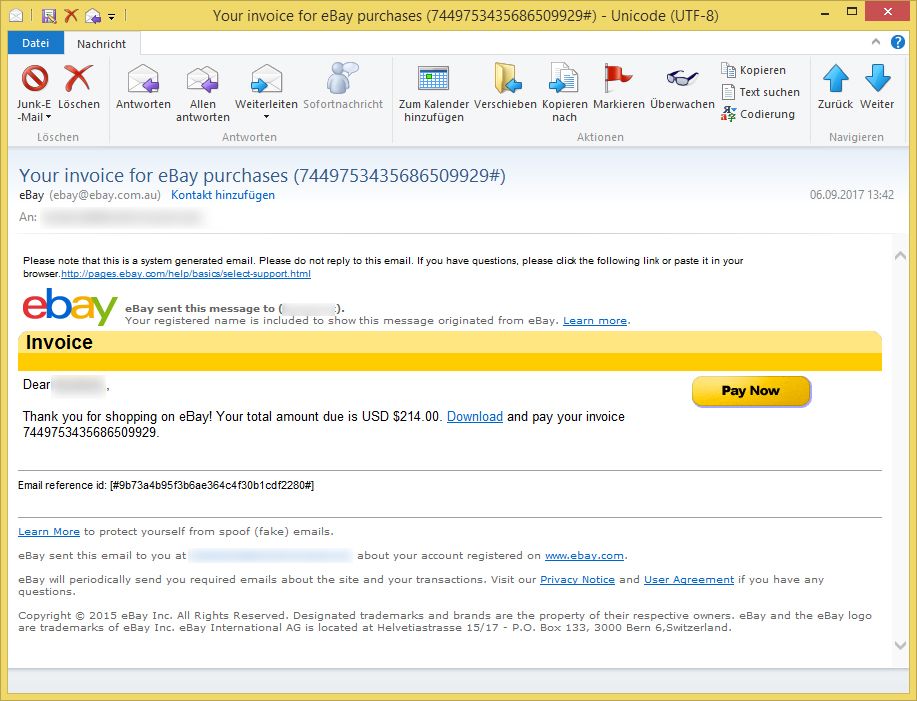

Your invoice for eBay purchases (7449753435686509929# oder 732620540553489#) von eBay ([email protected]) bringt die Locky Ransomware

Am Mittwoch, den 06. September 2017 wurde durch unbekannte Dritte die folgende betrügerische E-Mail versendet. Öffnen Sie nicht den Link! Es wird ein JavaScript geladen, welches die Ransomware „Locky“ (Verschlüsselungs- und Epressungstrojaner) nachlädt und alle Ihre Dateien in *.lukitus umbenennt / verschlüsselt!

Betreff: Your invoice for eBay purchases (7449753435686509929# oder 732620540553489#)

Absender: eBay ([email protected])Please note that this is a system generated email. Please do not reply to this email. If you have questions, please click the following link or paste it in your browser.

http://pages.ebay.com/help/basics/select-support.htmleBay eBay sent this message to (Empfänger).

Your registered name is included to show this message originated from eBay. Learn more.Invoice

Dear (Empfänger),

Thank you for shopping on eBay! Your total amount due is USD $214.00. Download and pay your invoice 7449753435686509929.

——————————————————————————–

Email reference id: [#9b73a4b95f3b6ae364c4f30b1cdf2280#]——————————————————————————–

Learn More to protect yourself from spoof (fake) emails.eBay sent this email to you at (E-Mail-Adresse) about your account registered on www.ebay.com.

eBay will periodically send you required emails about the site and your transactions. Visit our Privacy Notice and User Agreement if you have any questions.

Achtung: Es handelt sich um eine betrügerische E-Mail! Öffnen Sie nicht den Link! Die E-Mail täuscht eine eBay-Auktion vor.

Die E-Mail kommt mit unterschiedlichen Links („Download“). Klicken Sie nicht auf die Links, da ein bösartige Datei geladen wird!

- flightsforgroups.com/invoive.html

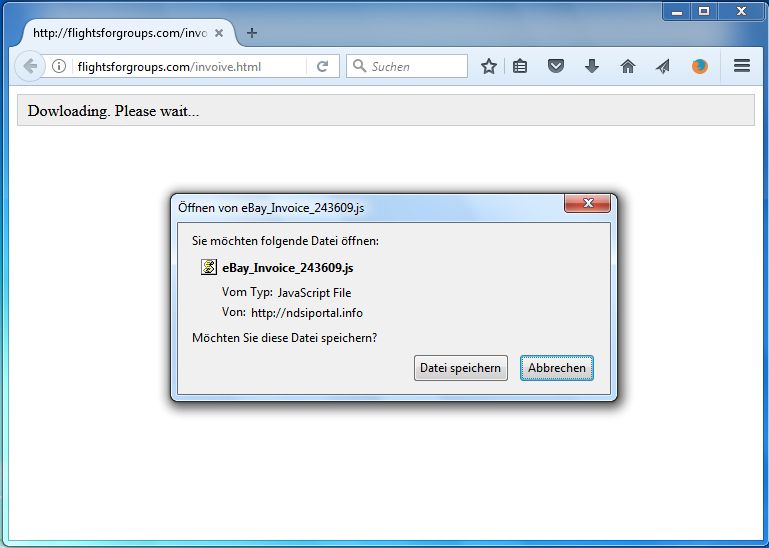

Die verlinkte Internetseite weist auf einen Download hin:

Downloading. Please wait…

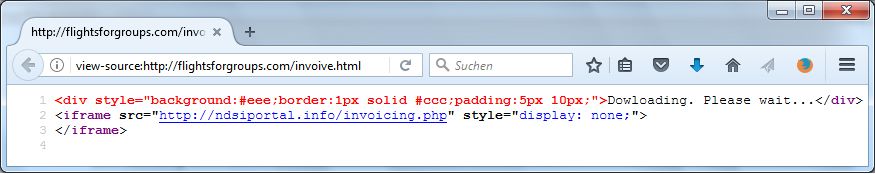

Dieser Hinweis lädt das betrügerische JavaScript aber über einen iFrame von einer anderen Domain:

<div style=“background:#eee;border:1px solid #ccc;padding:5px 10px;“>Dowloading. Please wait…</div>

<iframe src=“http://ndsiportal.info/invoicing.php“ style=“display: none;“>

</iframe>

- ndsiportal.info/invoicing.php

Das JavaScript bekommt beim Abspeichern auf dem PC unterschiedliche Namen:

eBay_Invoice_243609.js

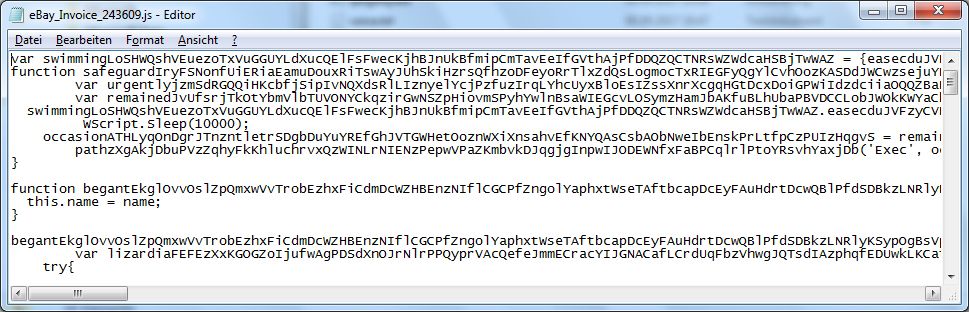

Der Inhalt des JavaScript macht deutlich, dass es sich nicht um eine eBay-Auktion handelt:

Klicken Sie nicht auf die Links, laden Sie nicht das JavaScript und führen Sie es nicht aus! Das Script lädt von unterschiedlichen Domains eine Datei:

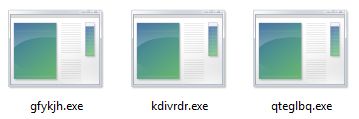

- paulcruse.com/jnxuqah.exe

- lpdata.com/qteglbq.exe

- gclubrace.info/p66/gfykjh.exe

- karakascit.com/kdivrdr.exe

Virustotal zeigt für eine Erkennungsrate von 22/65! Es handelt sich dabei um den Verschlüsselungs- und Erpressungstrojaner „Locky“ (Ransomware). Dieser beginnt u. U. noch nicht sofort mit der Verschlüsselung der Dateien, daher fällt die Infektion u. U. erst später auf.

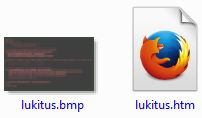

Die aktuelle „Locky“-Version benennt alle Dateien in *.lukitus um:

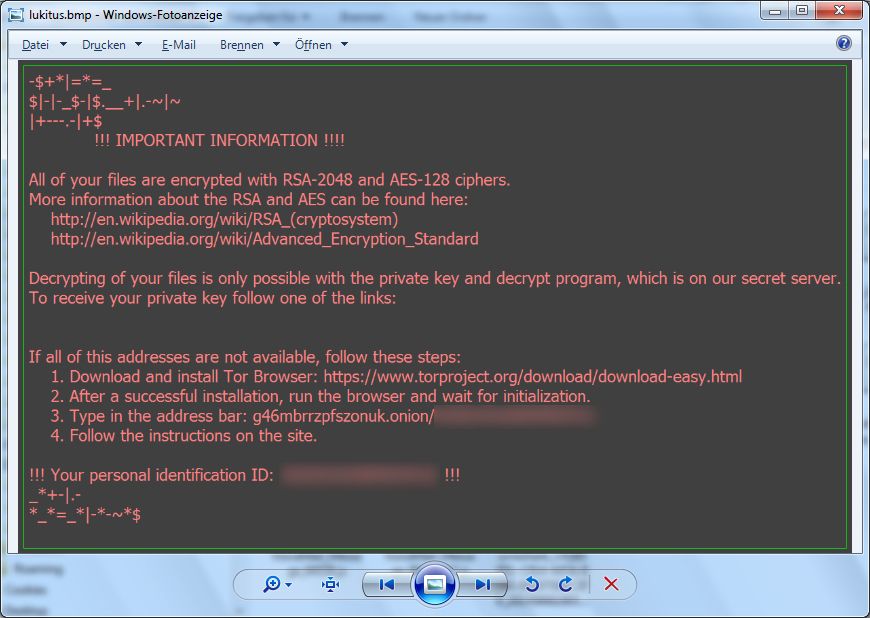

Daneben produziert „Locky“ zwei Dateien, die auf die Verschlüsselung hinweisen:

lukitus.bmp

lukitus.htm

Nach Ende der Verschlüsselung werden beide Dateien automatisch geöffnet:

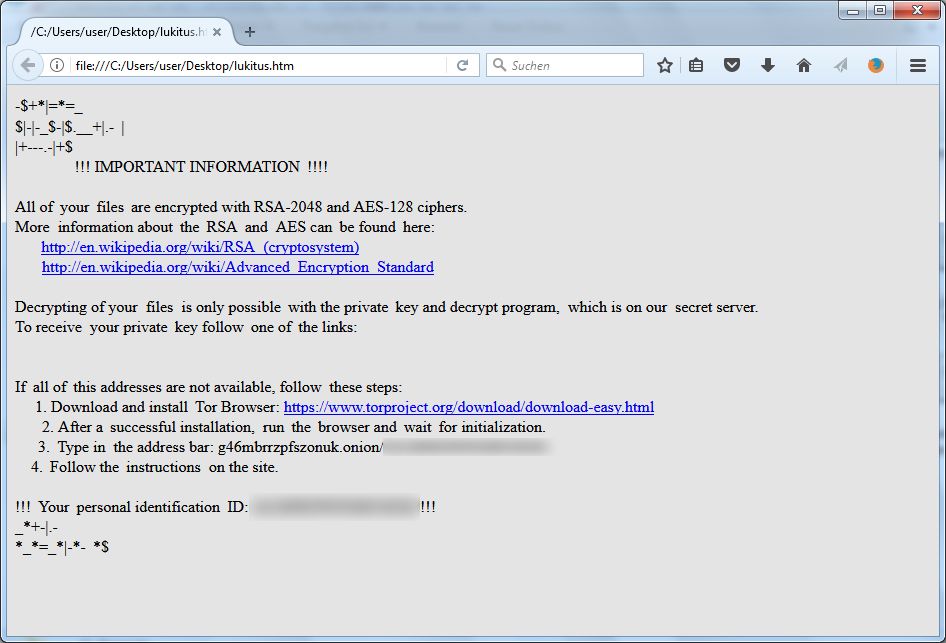

=$|$=-=.

!!! IMPORTANT INFORMATION !!!!

All of your files are encrypted with RSA-2048 and AES-128 ciphers.

More information about RSA and AES can be found here:

http://en.wikipedia.org/wiki/RSA_(cryptosystem)

http://en.wikipedia.org/wiki/Advanced_Encryption_StandardDecrypting of your files is only possible with the private key and decrypt program, which is on our secret server.

To receive your private key follow one of the links:If all of this addresses are not available, follow these steps:

1. Download and install Tor Browser: https://www.torproject.org/download/download-easy.html

2. After a successsful installation, run the browser and wait for initialization.

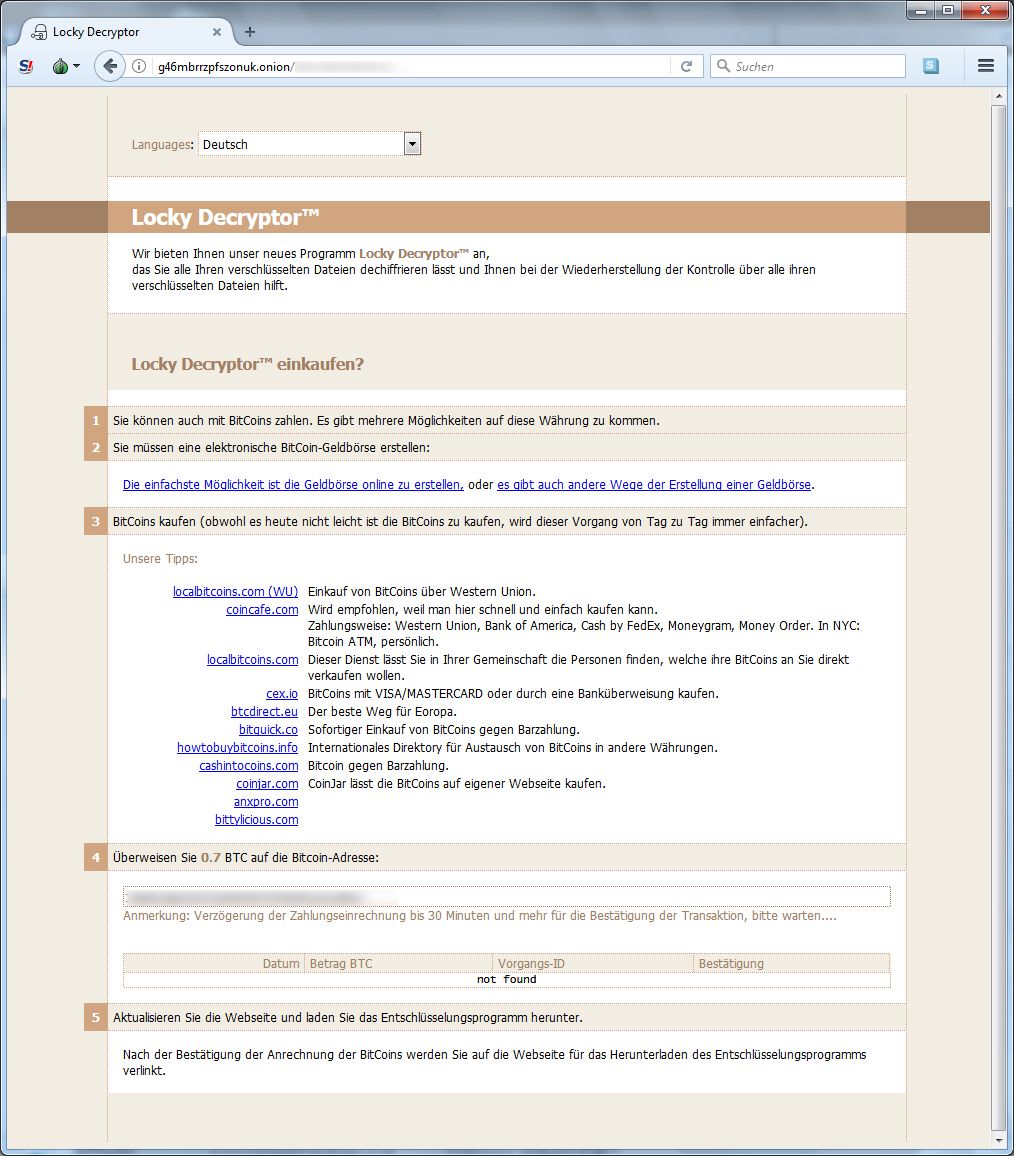

3. Type in the address bar: g46mbrrzpfszonuk.onion/*****

4. Follow the instructions on the site.!!! Your personal identification ID: ******* !!!

#__ -*+

.–=-*-$|—_-

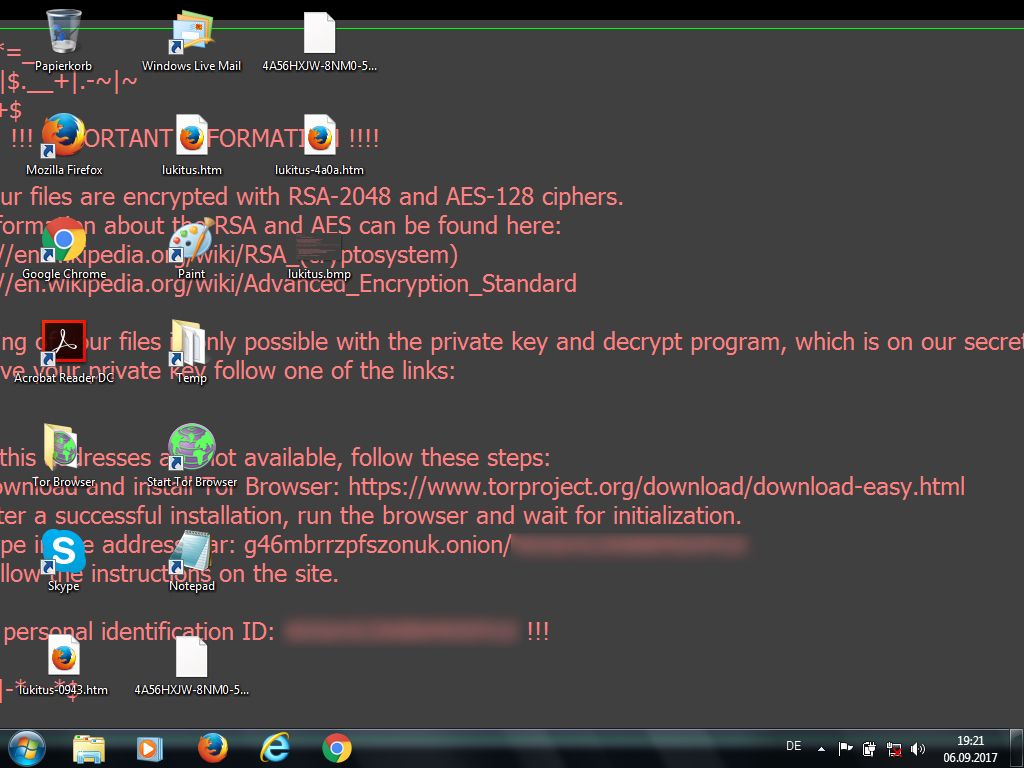

Außerdem tauscht „Locky“ den Bildschirmhintergrund gegen die lukitus.bmp – Datei aus:

Die verlinkte Internetseite zeigt im TOR-Browser folgende Erpressung: