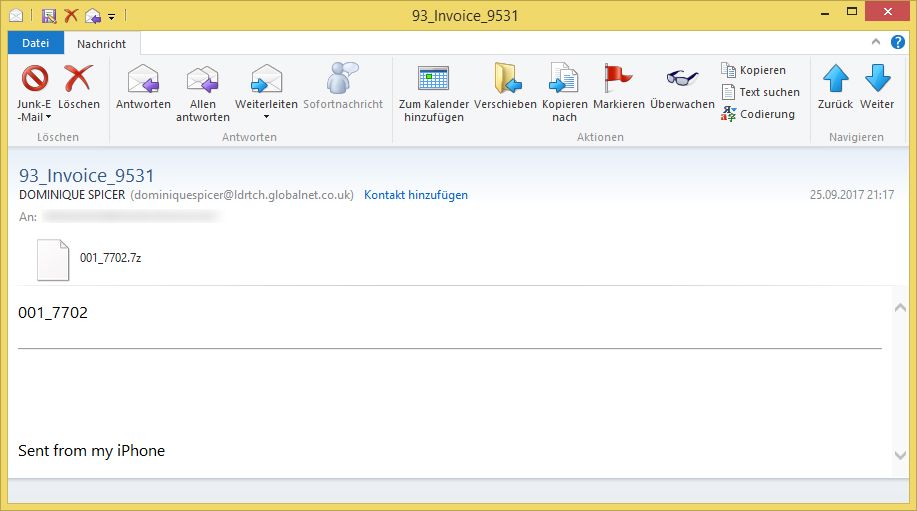

93_Invoice_9531, 61_Invoice_0718, 49_Invoice_4422, 24_Invoice_8790, … von einer .uk – E-Mail-Adresse bringt die Locky Ransomware (*.ykcol)

Am Montag, den 25. September 2017 wurde durch unbekannte Dritte die folgende betrügerische E-Mail in englischer Sprache versendet. Achtung: Das .7z-Archiv enthält ein Script, welches die Ransomware „Locky“ (Verschlüsselungs- und Epressungstrojaner) nachlädt! Diese benennt alle Dateien in *.ykcol um! Klicken Sie deswegen nicht auf den Link!

Betreff: 93_Invoice_9531, 61_Invoice_0718, 49_Invoice_4422, 24_Invoice_8790, …

001_7702

——————————————————————————–

Sent from my iPhone

Achtung: Es handelt sich um eine betrügerische E-Mail! Die E-Mail stammt nicht von den genannten Absendern! Klicken Sie nicht auf den Link!

Die E-Mail bringt ein .7z – Archiv mit:

001_1020.7z

001_1213.7z

001_1545.7z

001_3083.7z

001_4036.7z

001_7281.7z

001_8189.7z

001_8305.7z

001_8416.7z

001_8885.7z

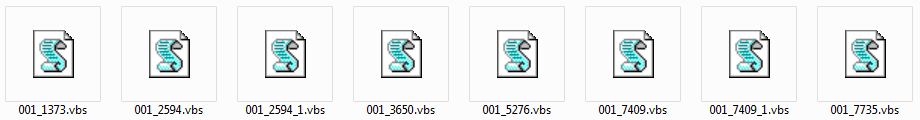

Darin enthalten ist eine .vbs-Datei:

001_1373.vbs

001_2594.vbs

001_3650.vbs

001_5276.vbs

001_7409.vbs

001_7735.vbs

001_8654.vbs

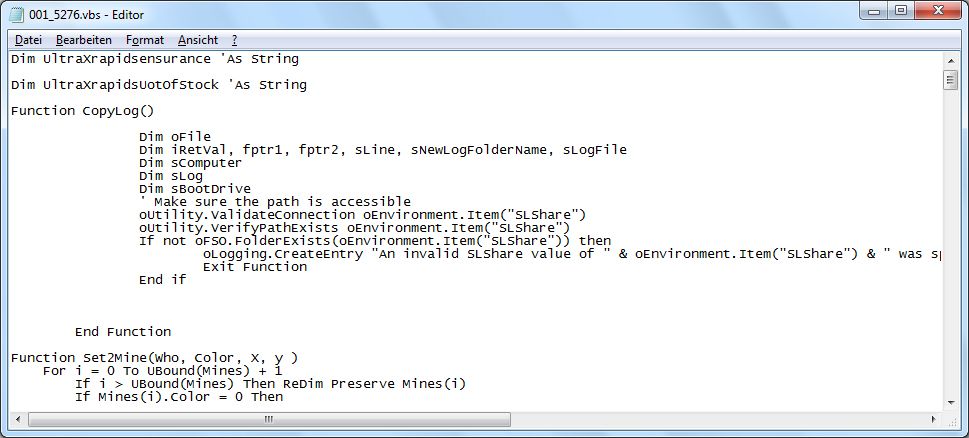

Das Script würde etwa so beginnen.

Von den Adressen wie

- babyemozioni.it/KJSkjdhf?

- baptistown-nj.com/KJSkjdhf?

- barwisecountryhampers.co.uk/KJSkjdhf?

- be-blu.it/KJSkjdhf?

- bergslotnieuws.nl/KJSkjdhf?

- bevtec.ch/KJSkjdhf?

- bdholdings.com/KJSkjdhf?

- bibliotheque-sur-mesure.com/KJSkjdhf?

- billwinephotography.com/KJSkjdhf?

- tertrodefordown.info/af/KJSkjdhf

würde das Script eine ausführbare Datei nachladen:

bCcjPDR.exe

fowpFcivg.exe

GxmLnXbs.exe

oCOJHzuTK.exe

JisrJxXbU.exe

tMAKCwL.exezqDEAc.exe

Laut Virustotal liegt die Erkennungsrate für die ausführbaren Dateien bei 15/62! Hierbei handelt es sich um den Verschlüsselungs- und Erpressungstrojaner „Locky“ (Ransomware). Öffnen Sie daher nicht das Script!

Die aktuelle „Locky“-Version benennt seit heute alle Dateien in *.ykcol um:

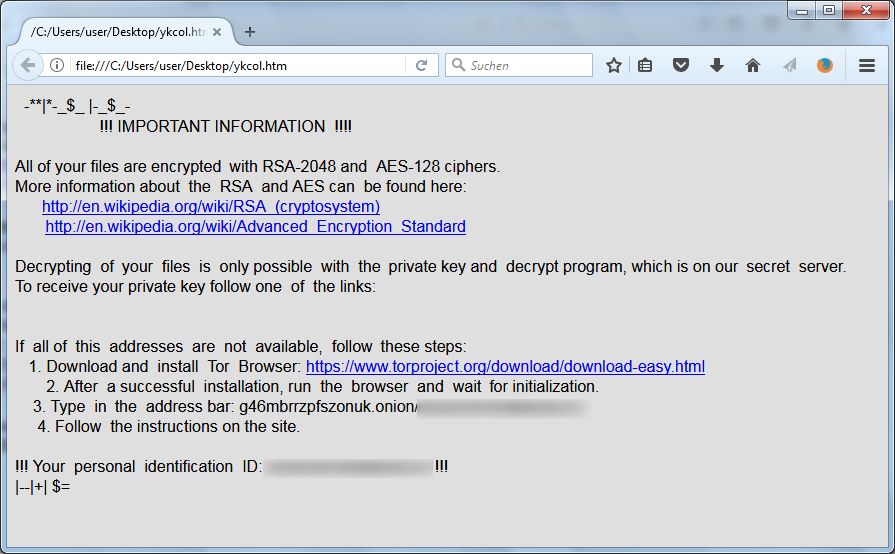

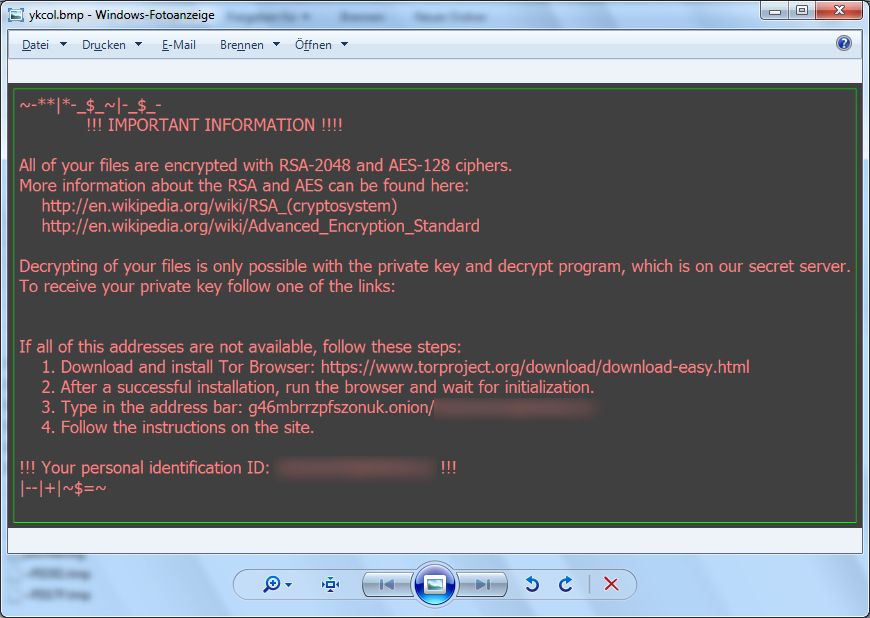

Daneben produziert „Locky“ zwei Dateien, die auf die Verschlüsselung hinweisen:

ykcol.bmp

ykcol.htm

Nach Ende der Verschlüsselung werden beide Dateien automatisch geöffnet:

=$|$=-=.

!!! IMPORTANT INFORMATION !!!!

All of your files are encrypted with RSA-2048 and AES-128 ciphers.

More information about RSA and AES can be found here:

http://en.wikipedia.org/wiki/RSA_(cryptosystem)

http://en.wikipedia.org/wiki/Advanced_Encryption_StandardDecrypting of your files is only possible with the private key and decrypt program, which is on our secret server.

To receive your private key follow one of the links:If all of this addresses are not available, follow these steps:

1. Download and install Tor Browser: https://www.torproject.org/download/download-easy.html

2. After a successsful installation, run the browser and wait for initialization.

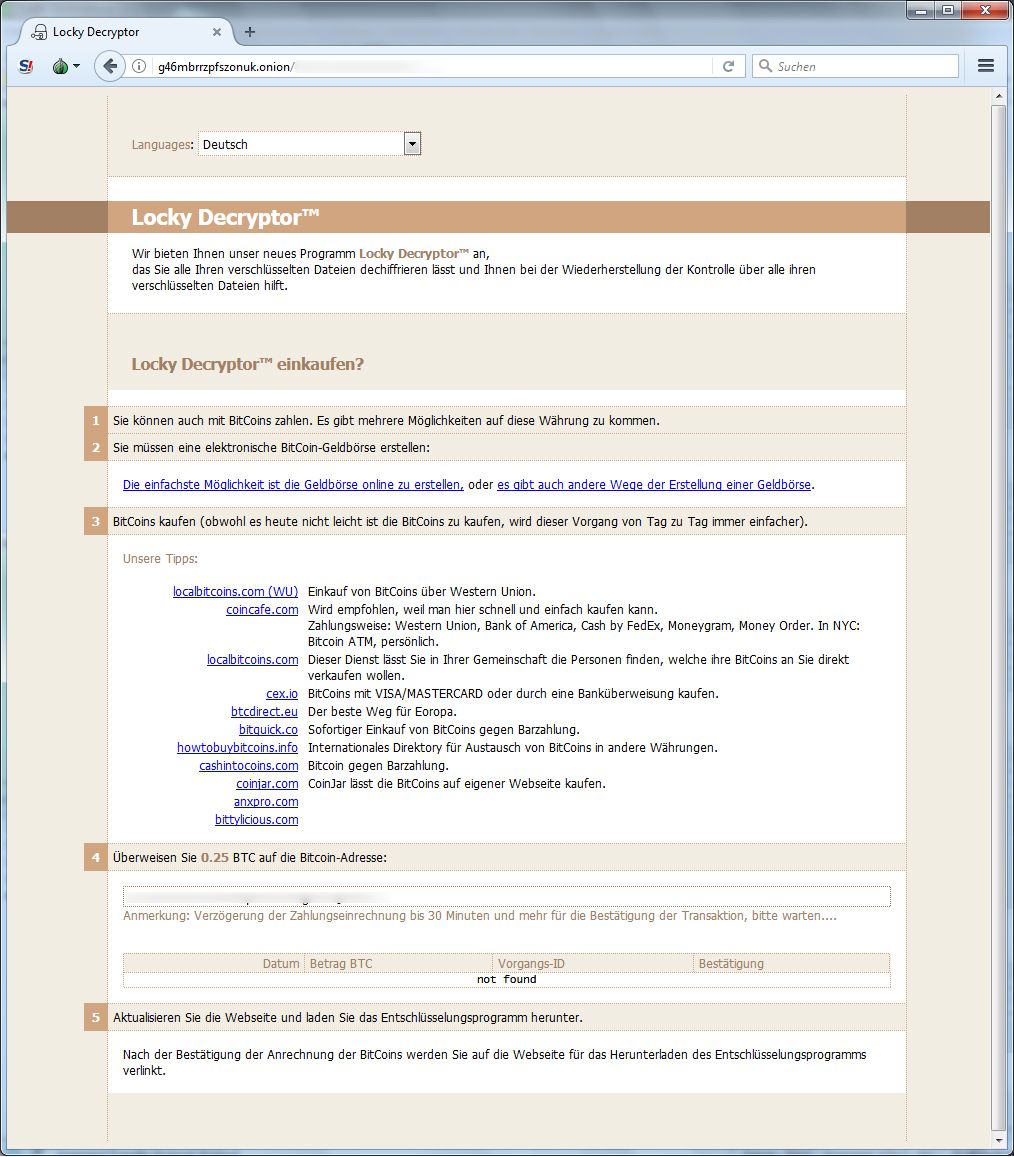

3. Type in the address bar: g46mbrrzpfszonuk.onion/*****

4. Follow the instructions on the site.!!! Your personal identification ID: ******* !!!

#__ -*+

.–=-*-$|—_-

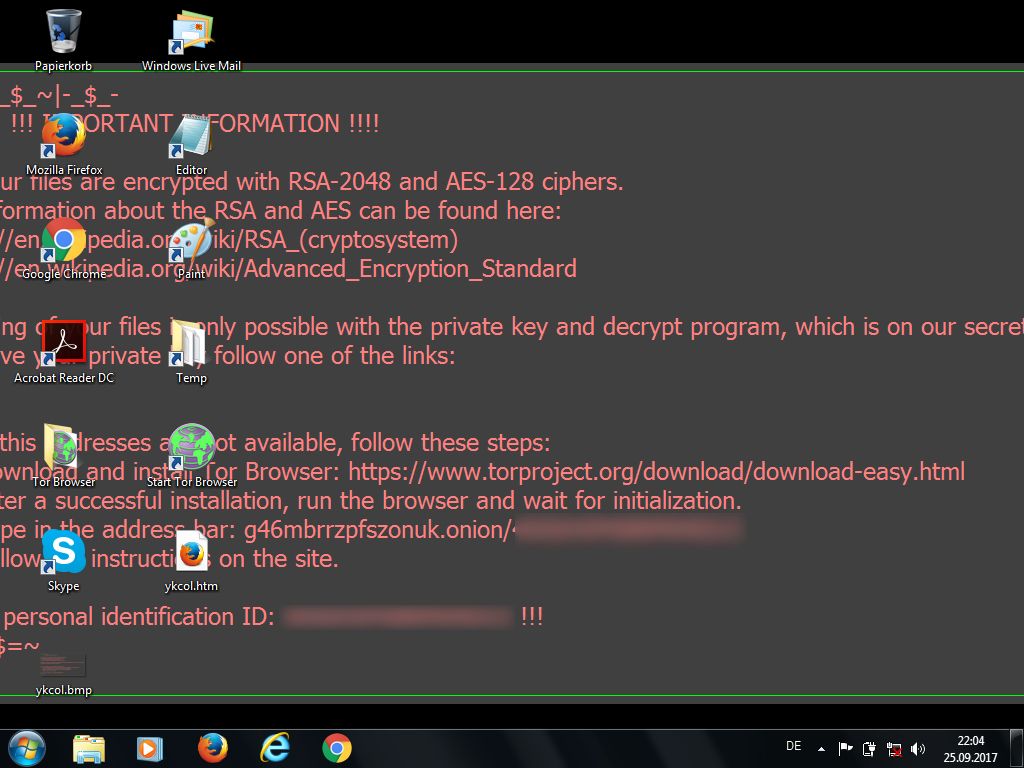

Außerdem tauscht „Locky“ den Bildschirmhintergrund gegen die ykcol.bmp – Datei aus:

Die verlinkte Internetseite zeigt im TOR-Browser folgende Erpressung: