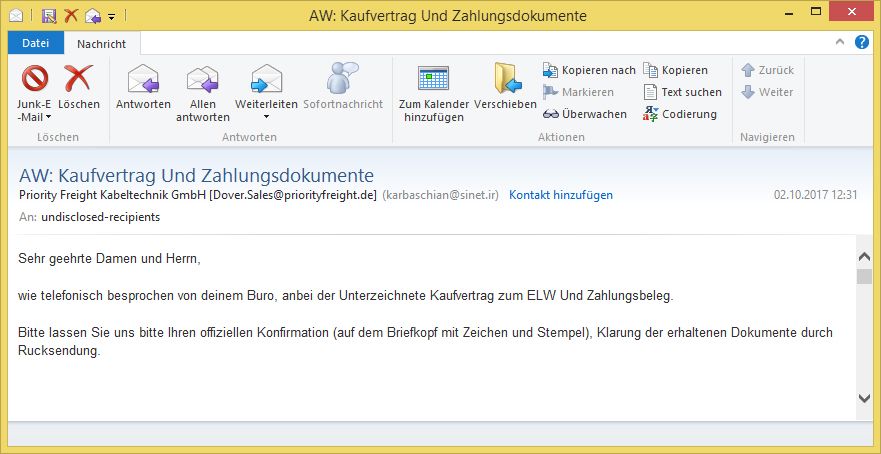

AW: Kaufvertrag Und Zahlungsdokumente von Priority Freight Kabeltechnik GmbH [[email protected]] ([email protected]) bringt einen Link auf ein Trojanisches Pferd!

Am Montag, den 02. Oktober 2017 (Tag der Deutschen Einheit) wurde durch unbekannte Dritte die folgende betrügerische E-Mail in deutscher Sprache versendet. Achtung: Die E-Mail bringt einen Link mit, der eine bösartige Software nachlädt! Klicken Sie deswegen nicht auf Links in der E-Mail!

Betreff: AW: Kaufvertrag Und Zahlungsdokumente

Absender: Priority Freight Kabeltechnik GmbH [[email protected]] ([email protected])

Empfänger: undisclosed-recipientsSehr geehrte Damen und Herrn,

wie telefonisch besprochen von deinem Buro, anbei der Unterzeichnete Kaufvertrag zum ELW Und Zahlungsbeleg.

Bitte lassen Sie uns bitte Ihren offiziellen Konfirmation (auf dem Briefkopf mit Zeichen und Stempel), Klarung der erhaltenen Dokumente durch Rucksendung.

Achtung: Es handelt sich um eine betrügerische E-Mail! Der Absendername enthält eine E-Mail-Adresse, versendet wurde die E-Mail aber von einer ganz anderen Adresse! Hier soll ein Absender vorgetäuscht werden! Öffnen Sie nicht die Anlage!

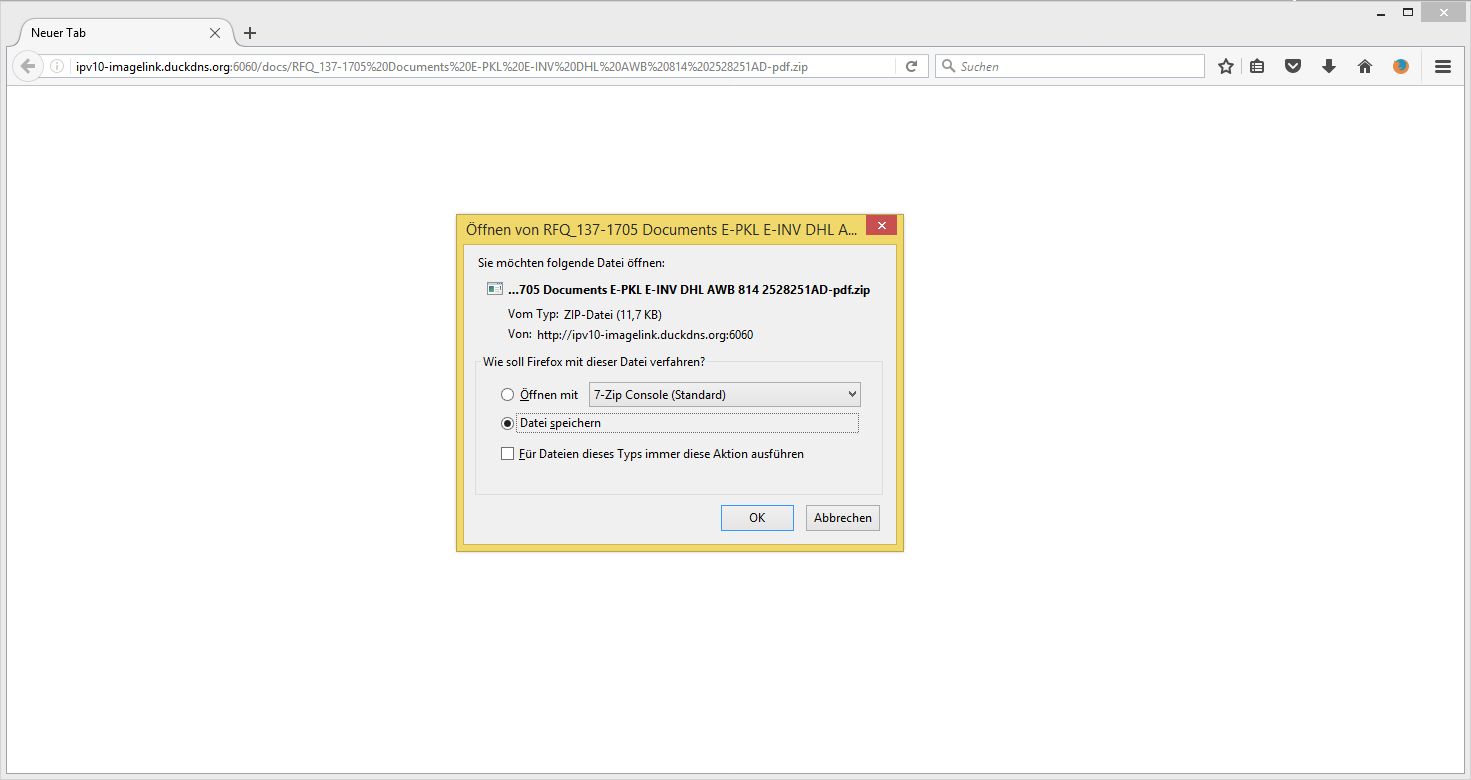

Die E-Mail bringt einen Link auf ipv10-imagelink.duckdns.org:6060/docs/RFQ_137-1705%20Documents%20E-PKL%20E-INV%20DHL%20AWB%20814%202528251AD-pdf.zip mit. Der Aufruf des Links lädt ein ZIP-Archiv:

RFQ_137-1705 Documents E-PKL E-INV DHL AWB 814 2528251AD-pdf.zip

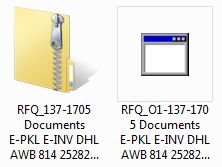

Das ZIP-Archiv enthält eine .hta-Datei mit gleichem Namen:

RFQ_137-1705 Documents E-PKL E-INV DHL AWB 814 2528251AD-pdf.zip

RFQ_137-1705 Documents E-PKL E-INV DHL AWB 814 2528251AD-pdf.zip

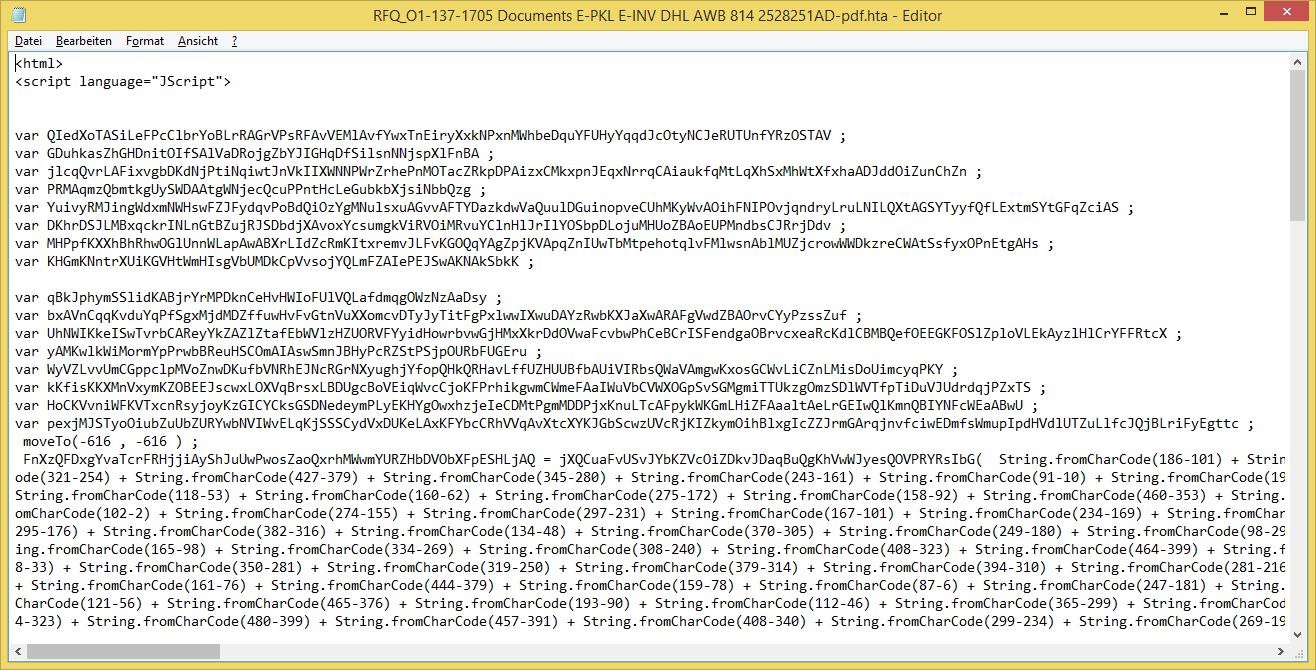

Die .hta-Datei besteht aus HTML-Code, der sehr viel JavaScript enthält:

Nach dem Öffnen der .hta-Datei werden auf das System folgende Dateien gespielt:

Bisulphide.cab

fSpGZIlKcNLgt.exe

monster.dll

Außerdem wird in einem Temp-Verzeichnis noch eine System.dll angelegt.

Laut Virustotal liegt die Erkennungsrate für die „Bisulphide.cab“ bei 0/59.

Laut Virustotal liegt die Erkennungsrate für die „fSpGZIlKcNLgt.exe“ bei 10/65.

Laut Virustotal liegt die Erkennungsrate für die „monster.dll“ bei 4/65.

Die ausführbare Datei wird außerdem in das Roaming-Verzeichnis kopiert (dort in ein Unterverzeichnis, z. B. D6C13F:

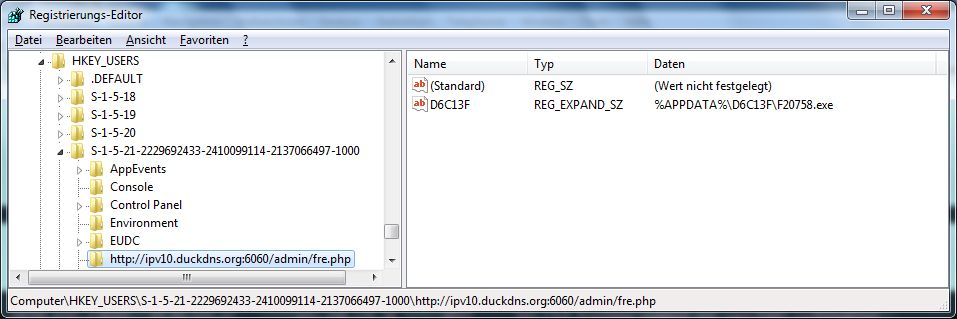

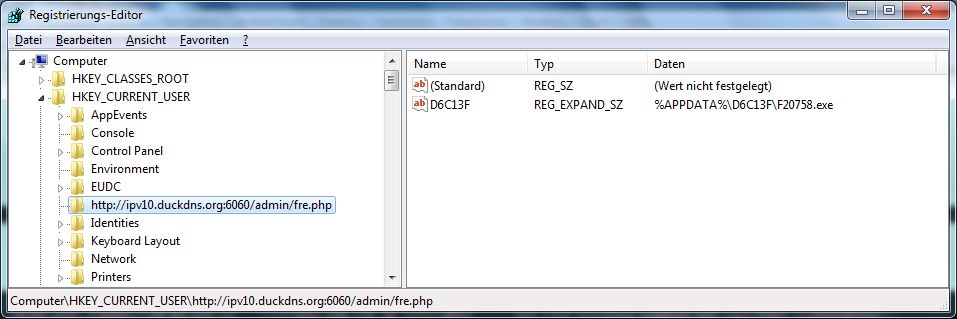

In der Registry gibt es zwei Verweise auf diese Datei:

Schlüsselname: HKEY_USERS\S-1-5-21-2229692433-2410099114-2137066497-1000\http://ipv10.duckdns.org:6060/admin/fre.php

Name: D6C13F

Daten: %APPDATA%\D6C13F\F20758.exe

Schlüsselname: HKEY_CURRENT_USER\http://ipv10.duckdns.org:6060/admin/fre.php

Name: D6C13F

Daten: %APPDATA%\D6C13F\F20758.exe