Roberto from BancoDeiMotori as Request for Quotation von Banco dei motori (Roberto) ([email protected]) bringt ein RFQ.doc, welches eine bösartige Software nachlädt!

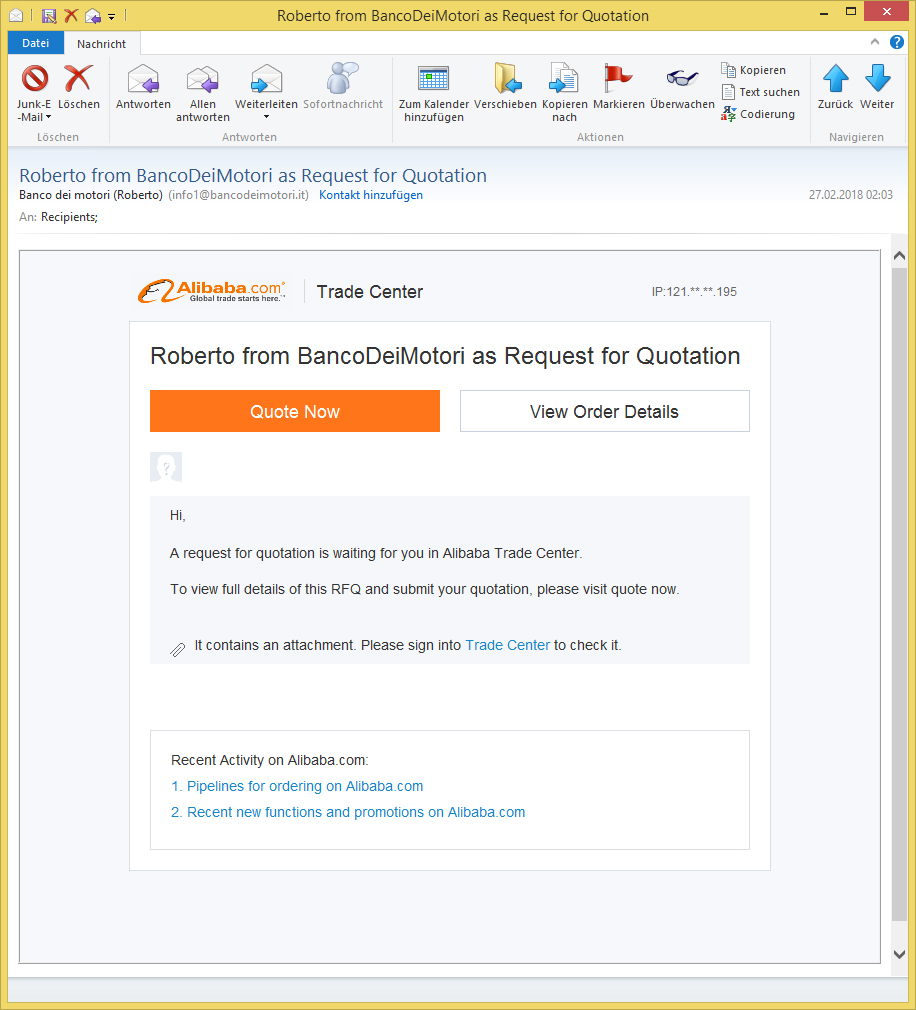

Am Dienstag, den 27. Februar 2018 wurde durch unbekannte Dritte die folgende E-Mail in englischer Sprache versendet. Achtung: Es handelt sich um keine E-Mail von Alibaba! Klicken Sie deswegen nicht auf den Link und Öffnen Sie nicht das heruntergeladene Word-Dokument! Ein eingebettetes Object lädt eine bösartige Software nach!

Betreff: Roberto from BancoDeiMotori as Request for Quotation

Absender: Banco dei motori (Roberto) ([email protected])Alibaba.com Trade Center IP:121.**.**.195

Roberto from BancoDeiMotori as Request for Quotation

Quote Now View Order Details

Hi,

A request for quotation is waiting for you in Alibaba Trade Center.

To view full details of this RFQ and submit your quotation, please visit quote now.

It contains an attachment. Please sign into Trade Center to check it.

Recent Activity on Alibaba.com:

1. Pipelines for ordering on Alibaba.com

2. Recent new functions and promotions on Alibaba.com

Achtung: Es handelt sich um eine gefälschte Nachricht! Die E-Mail stammt nicht von Alibaba! Alibaba hat mit der E-Mail nichts zu tun (der Name wird hier missbräuchlich verwendet)! Klicken Sie deswegen nicht auf den Link und laden Sie keine Datei herunter!

Die E-Mail verweist auf eine Word-Datei unter der Adresse www.bancodeimotori.it/files/RFQ.doc

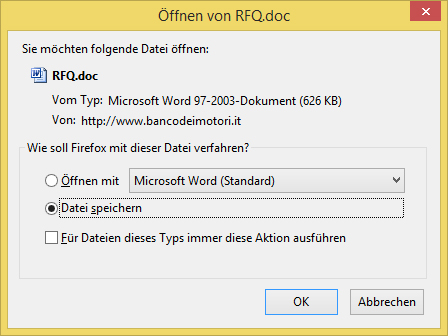

RFQ.doc

Die Word-Datei enthält ein eingebettetes Object. Beim Start würden Sie nicht Microsoft Word im Vordergrund sehen, sondern Microsoft Excel:

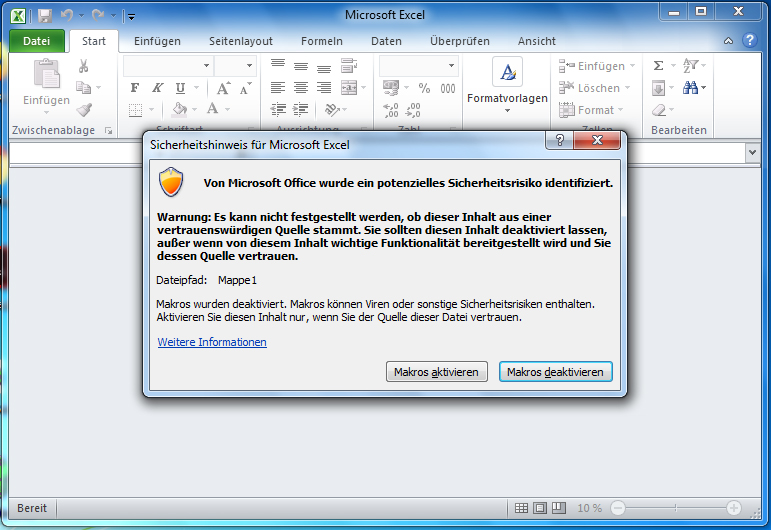

Sicherheitshinweis für Microsoft Excel

Von Microsoft Excel wurde ein potenzielles Sicherheitsrisiko identifiziert.

Warnung: Es kann nicht festgestellt werden, ob dieser Inhalt aus einer vertrauenswürdigen Quelle stammt. Sie sollten diesen Inhalt deaktiviert lassen, außer wenn von diesem Inhalt wichtige Funktionalität bereitgestellt wird und Sie dessen Quelle vertrauen.

Dateipfad: Mappe 1

Makros wurden deaktiviert. Makros können Viren oder sonstige Sicherheitsrisiken enthalten. Aktivieren Sie diesen Inhalt nur, wenn Sie der Quelle dieser Datei vertrauen.

Makros aktivieren Makros deaktivieren

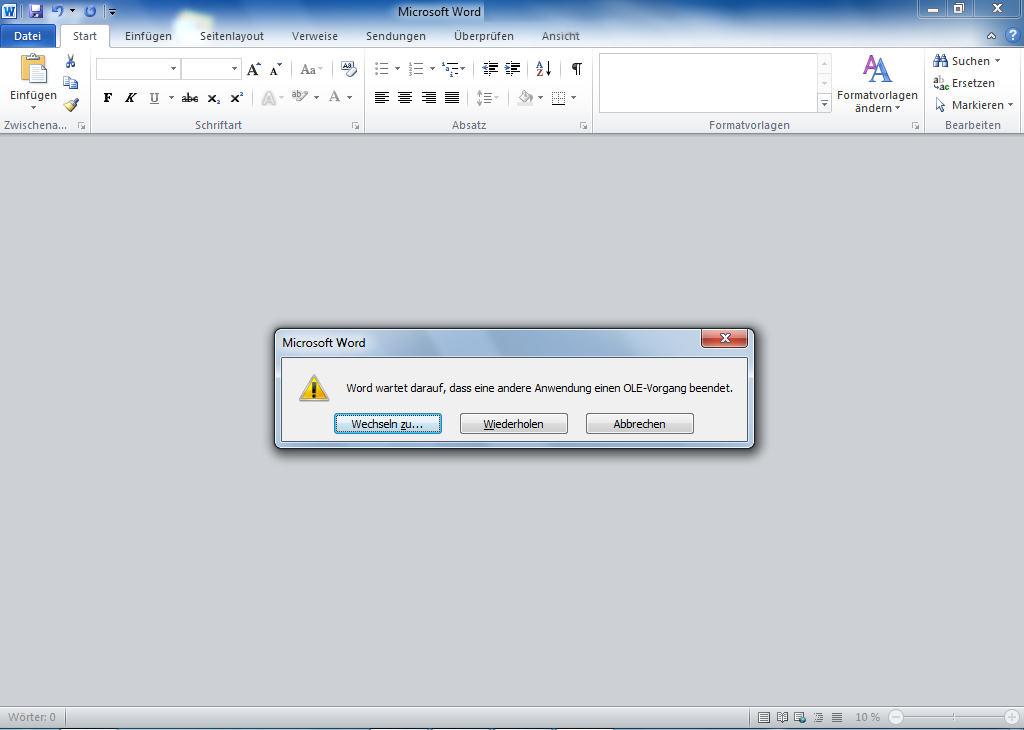

Microsoft Word würde nur im Hintergrund geöffnet und auf den anderen Prozess verweisen:

Microsoft Word

Word wartet darauf, dass eine andere Anwendung einen OLE-Vorgang beendet

Im Hintergrund würde von der Adresse www.unhas.ac.id/fahutan/images/aksu.exe eine ausführbare Datei nachgeladen. Außerdem wird von der Adresse www.iiswc.org/iiswc2009/sample.doc noch ein weiteres Word-Dokument geladen. Beides wird im Roaming-Verzeichnis abgelegt:

5X9.exe

LXM.doc

Laut Virustotal liegt die Erkennungsrate der aksu.exe bzw. 5X9.exe bei 15/67!

Das Programm sucht auf dem PC u. a. nach Cookies bzw. Passwörtern und sendet Daten an die Adresse aksuperstore.com/fh8nzhme/gate.php

Die nachgeladene Word-Datei soll den vorherigen Vorgang verschleiern. Das Dokument würde so aussehen:

Template for Preparation of Papers for IEEE Sponsored Conferences & Symposia