Receipt for Your Payment to Diak. Werk Christanger – PDL von [email protected] bringt die bösartige Software ‚Emotet‘!

Am Donnerstag, den 01. März 2018 wurden durch unbekannte Dritte die folgenden betrügerischen E-Mails in englischer Sprache versendet. Achtung: Die E-Mail stammt nicht von den genannten Absendern! Klicken Sie nicht auf den Link und öffnen Sie nicht das Word-Dokument! Ein Makro im Word-Dokument lädt das Trojanische Pferd (‚Emotet‘) nach, welches den PC infiziert!

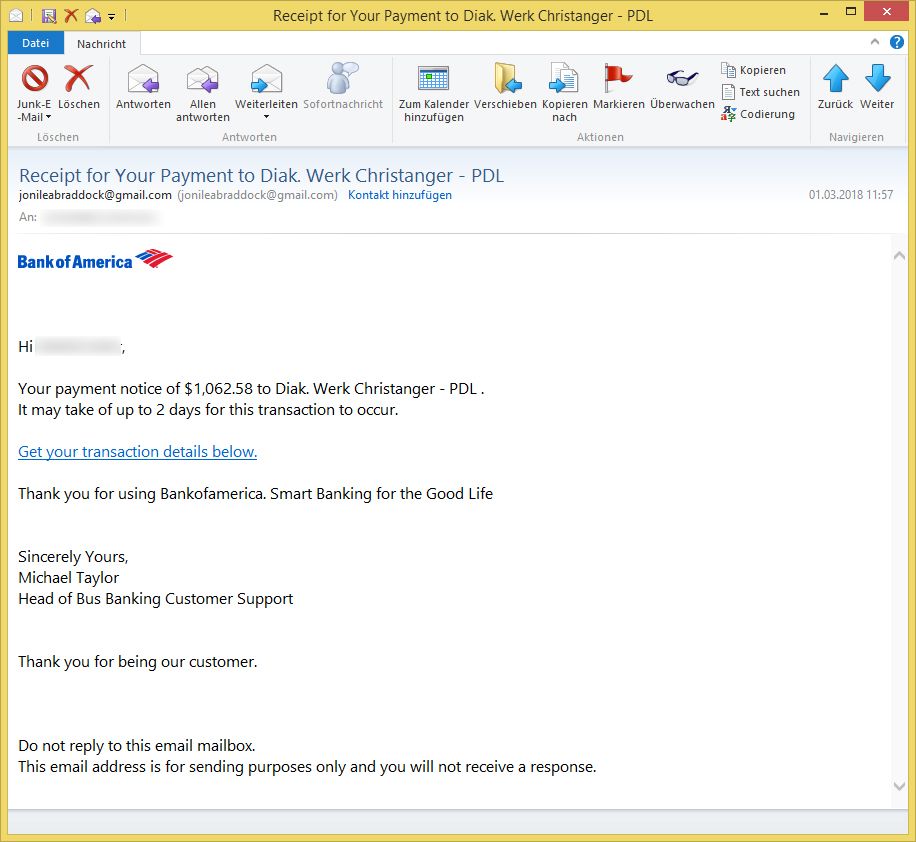

Betreff: Receipt for Your Payment to Diak. Werk Christanger – PDL

Absender: [email protected]Bank of America

Hi (Vorname Nachname),

Your payment notice of $1,062.58 to Diak. Werk Christanger – PDL .

It may take of up to 2 days for this transaction to occur.Get your transaction details below.

Thank you for using Bankofamerica. Smart Banking for the Good Life

Sincerely Yours,

Michael Taylor

Head of Bus Banking Customer SupportThank you for being our customer.

Do not reply to this email mailbox.

This email address is for sending purposes only and you will not receive a response.

Achtung: Es handelt sich um eine betrügerische E-Mail! Klicken Sie nicht auf den Link!

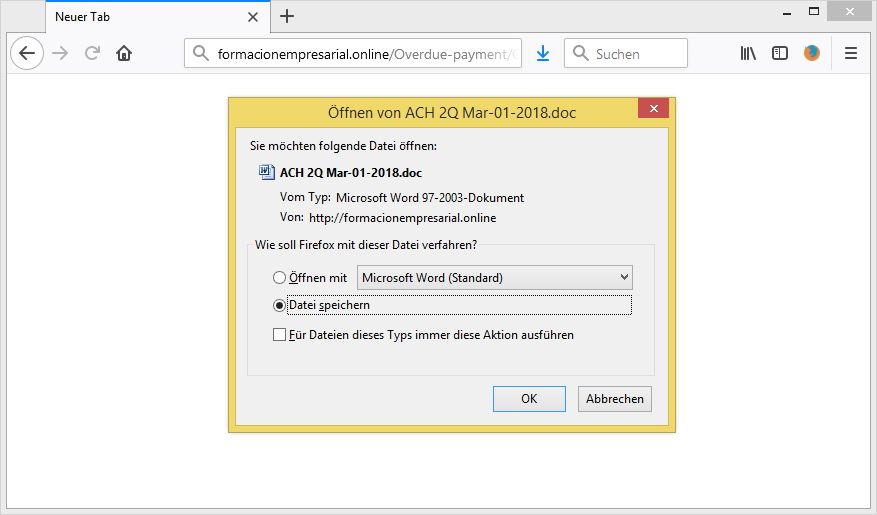

Der Link in der E-Mails verweist auf die Adresse

- formacionempresarial.online/Overdue-payment/Corporation/WRWF12013C/1980445326/QCY-NZPSO/

Von der Adresse wird eine Microsoft Word – Datei geladen:

ACH 2Q Mar-01.2018.doc

Öffnen Sie nicht die Datei!

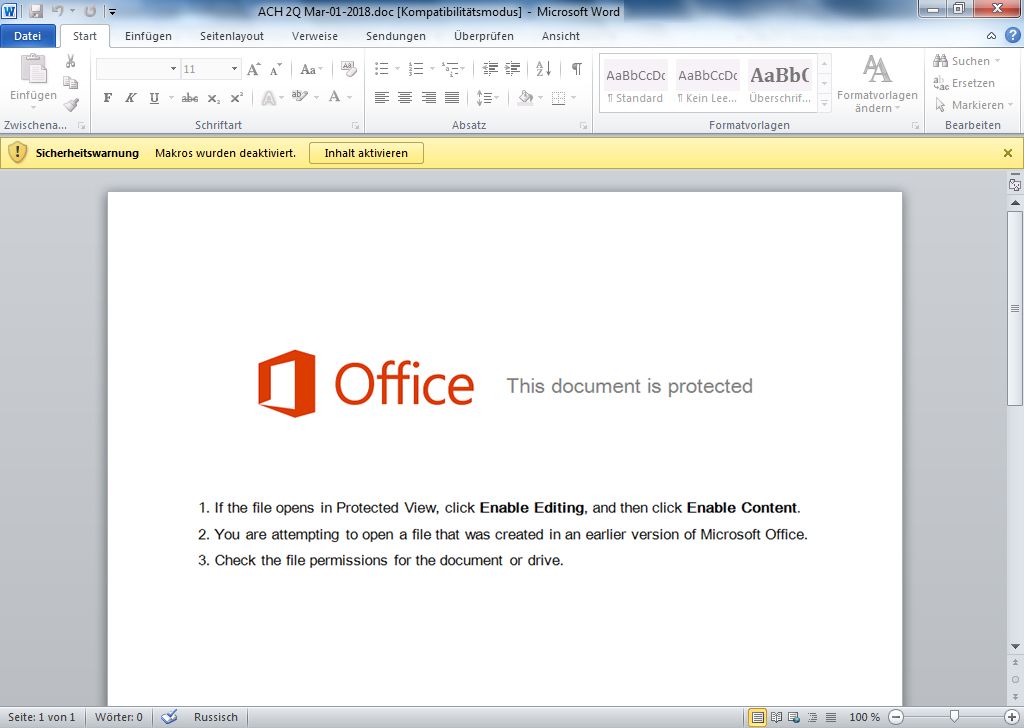

Die .doc-Datei enthält ein bösartiges Makro! Die Microsoft Word – Datei würde so aussehen:

Office

This document is protected

1 If the file opens in Protected View, click Enable Editing, and then click Enable Content.

2 You are attempting to open a file that was created in an earlier version of Microsoft Office.

3 Check the file permissions for the document or drive.

Das gefälschte Dokument behauptet, die Bearbeitung sowie Inhalte müssten aktiviert werden, damit das Dokument betrachtet werden kann. Das stimmt aber nicht! Es handelt sich um eine gefälschte Information! Klicken Sie weder auf „Bearbeitung aktivieren“, noch auf „Inhalt aktivieren“.

Das bösartige Makro würde von der Adresse kelvinboerkamp.nl/SuE3cCp/ eine Datei nachladen und ausführen.

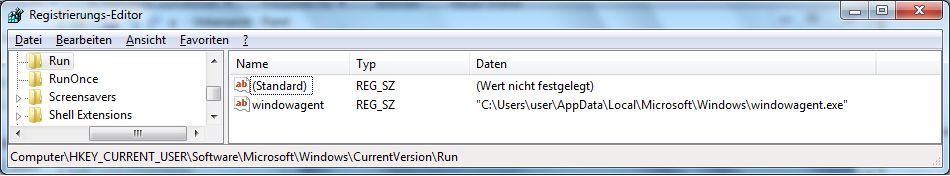

Nach der Ausführung legt sich das Programm (mit unterschiedlichen Namen) in AppData/Local/Microsoft/Windows und trägt sich in die Registry ein, um bei jedem PC-Start ausgeführt zu werden:

Schlüsselname: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

Name: windowagent

Daten: „C:\Users\user\AppData\Local\Microsoft\Windows\windowagent.exe“

Die Erkennungsrate für die ausführbare Datei liegt laut Virustotal bei 14/67! Führen Sie das Programm daher nicht aus!

Nach der Infektion nimmt das Programm mit der IP-Adresse

- 106.187.91.235:4143

Kontakt auf.