Invoice INV-00017 from Property Lagoon Limited for Gleneagles Equestrian Centre von Rachael Epworth ([email protected]) bringt vereinzelt auch die Locky Ransomware

Am Montag, den 04. September 2017 wurde durch unbekannte Dritte die folgende betrügerische E-Mail in englischer Sprache versendet. Öffnen Sie nicht die Anlage! Das .7z-Archiv enthält ein .vbs-Script, welches Ransomware nachlädt. In einigen wenigen Fällen handelt es sich dabei auch um die Ransomware „Locky“ (Verschlüsselungs- und Epressungstrojaner).

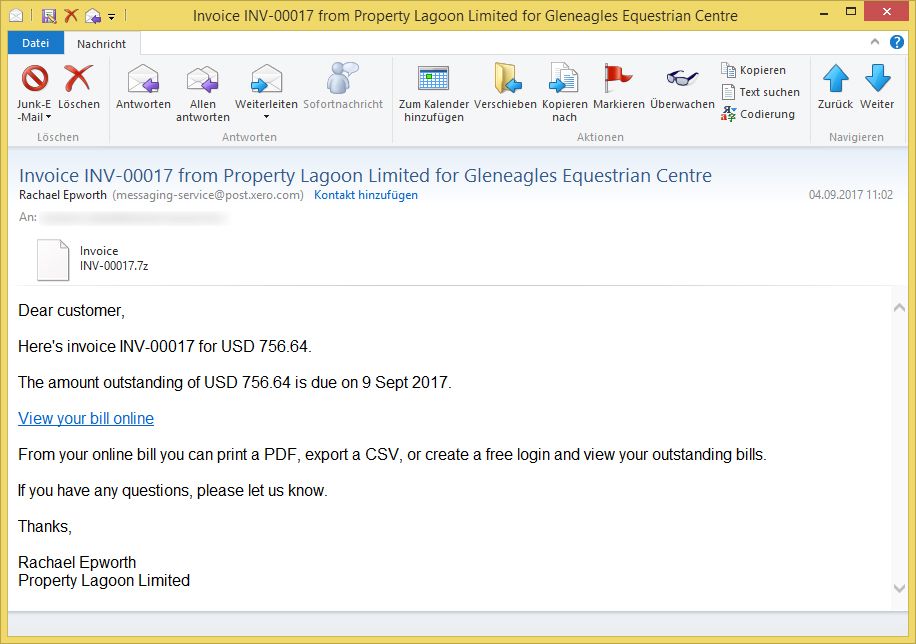

Invoice INV-00017 from Property Lagoon Limited for Gleneagles Equestrian Centre

Rachael Epworth ([email protected])Dear customer,

Here’s invoice INV-00017 for USD 756.64.

The amount outstanding of USD 756.64 is due on 9 Sept 2017.

View your bill online

From your online bill you can print a PDF, export a CSV, or create a free login and view your outstanding bills.

If you have any questions, please let us know.

Thanks,

Rachael Epworth

Property Lagoon Limited

Achtung: Es handelt sich um eine betrügerische E-Mail! Klicken Sie nicht auf den Link und öffnen Sie auch nicht nicht die Anlage! Die E-Mail kommt mit unterschiedlichen Absendernamen.

In der E-Mail sind Links enthalten, die ein .7z – Archiv laden sollen. Klicken Sie nicht auf die Links!

- allsexfinder.com/INV-00022.7z

- dev.lowndespartnership.co.uk/INV-00022.7z

- lp-usti.cz/INV-00022.7z

- mbcconsult.ro/INV-00022.7z

- northtyneasc.org/INV-00022.7z

- yamanashi-jyujin.jp/INV-00022.7z

Neben den Links bringt die E-Mail aber auch schon ein .7z – Archiv mit:

Invoice INV-00007.7z

Invoice INV-00016.7z

Invoice INV-00017.7z

Invoice INV-00056.7z

Invoice INV-00062.7z

Invoice INV-00076.7z

Invoice INV-00082.7z

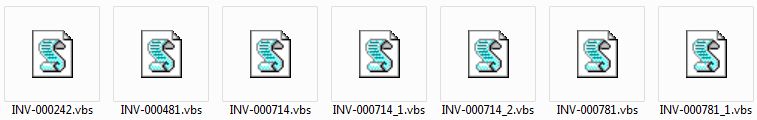

Im .7z – Archiv ist ein .vbs – Script enthalten:

Invoice INV-00242.vbs

Invoice INV-00481.vbs

Invoice INV-00714.vbs

Invoice INV-00781.vbs

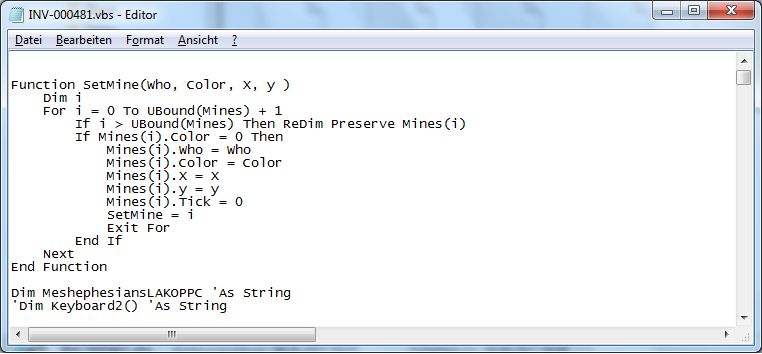

Das JavaScript beginnt in etwa so:

Öffnen Sie nicht das .7z – Archiv und führen Sie das Script nicht aus! Von den Internetadressen

- autoecoleautonome.com/JIKJHgft?

- autoecolecarces.com/JIKJHgft?

- brownpa.net/JIKJHgft?

- calpadia.co.id/JIKJHgft?

- cogerea.net/JIKJHgft?

- dueeffepromotion.com/JIKJHgft?

- hellonwheelsthemovie.com/JIKJHgft?

- mariamandrioli.com/JIKJHgft?

- naturofind.org/p66/JIKJHgft

- prescottinternet.net/JIKJHgft?

- uvitacr.com/JIKJHgft?

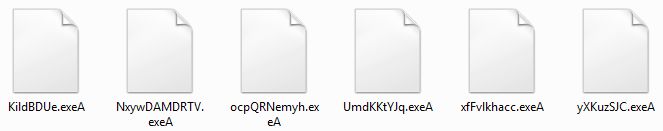

wird eine ausführbare Datei nachgeladen:

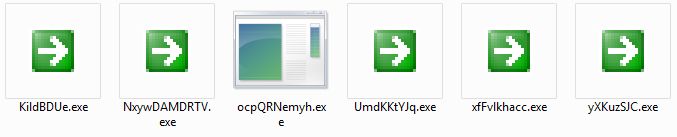

KildBDUe.exe

NxywDAMDRTV.exe

ocpQRNemyh.exe

UmdKKtYJq.exe

xfFvlkhacc.exe

yXKuzSJC.exe

Zumindest bei der .exe – Datei ohne das Pfeil-Logo handelt es sich um den Verschlüsselungs- und Erpressungstrojaner „Locky“ (Ransomware). Der gleiche Link (naturofind.org/p66/JIKJHgft) wurde in der betrügerischen E-Mail „27638835 – True Telecom Invoice for August 2017 von [email protected]“ verwendet. Virustotal zeigt eine Erkennungsrate von 22/65. Dieser beginnt u. U. noch nicht sofort mit der Verschlüsselung der Dateien, daher fällt die Infektion u. U. erst später auf.

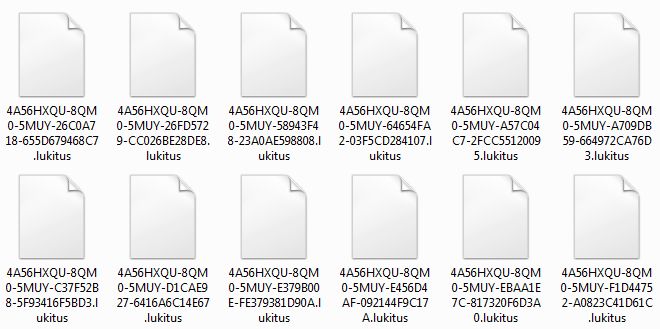

Die aktuelle „Locky“-Version benennt alle Dateien in *.lukitus um:

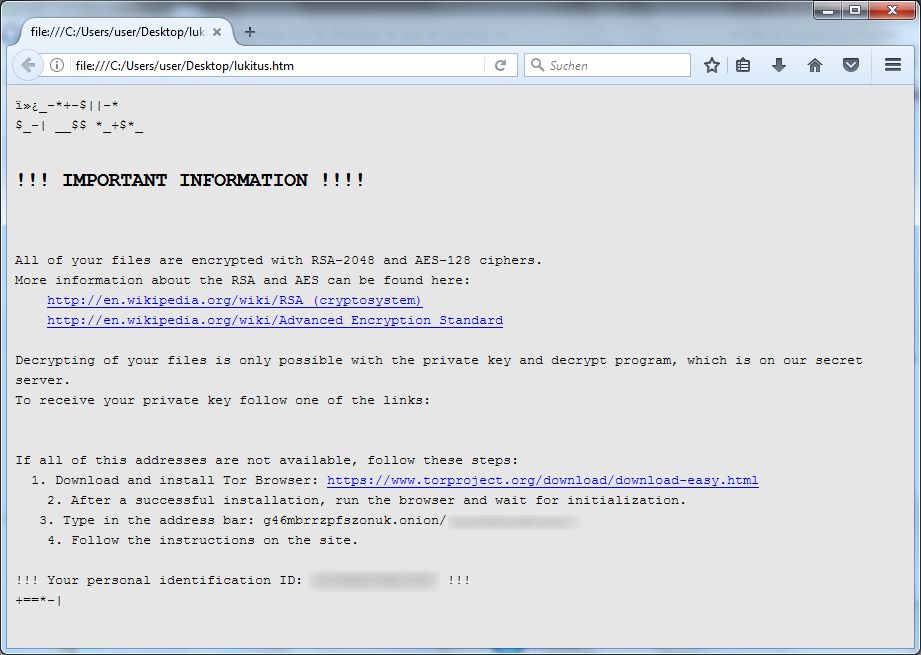

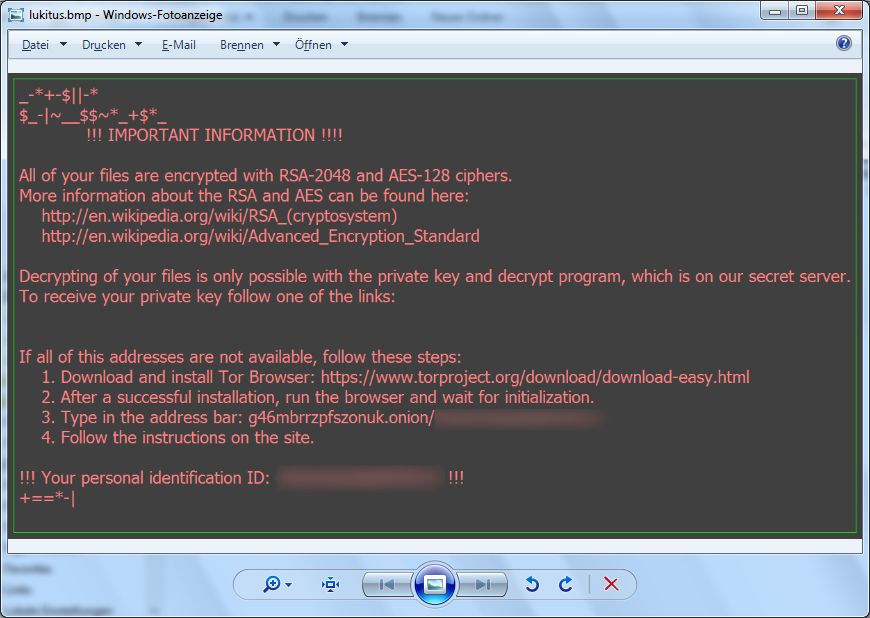

Daneben produziert „Locky“ zwei Dateien, die auf die Verschlüsselung hinweisen:

lukitus.bmp

lukitus.htm

Nach Ende der Verschlüsselung werden beide Dateien automatisch geöffnet:

=$|$=-=.

!!! IMPORTANT INFORMATION !!!!

All of your files are encrypted with RSA-2048 and AES-128 ciphers.

More information about RSA and AES can be found here:

http://en.wikipedia.org/wiki/RSA_(cryptosystem)

http://en.wikipedia.org/wiki/Advanced_Encryption_StandardDecrypting of your files is only possible with the private key and decrypt program, which is on our secret server.

To receive your private key follow one of the links:If all of this addresses are not available, follow these steps:

1. Download and install Tor Browser: https://www.torproject.org/download/download-easy.html

2. After a successsful installation, run the browser and wait for initialization.

3. Type in the address bar: g46mbrrzpfszonuk.onion/*****

4. Follow the instructions on the site.!!! Your personal identification ID: ******* !!!

#__ -*+

.–=-*-$|—_-

Außerdem tauscht „Locky“ den Bildschirmhintergrund gegen die lukitus.bmp – Datei aus.